Afficher/cacher Sommaire

Caddy est un serveur web open source écrit en go avec mise en place de certificat SSL automatique.

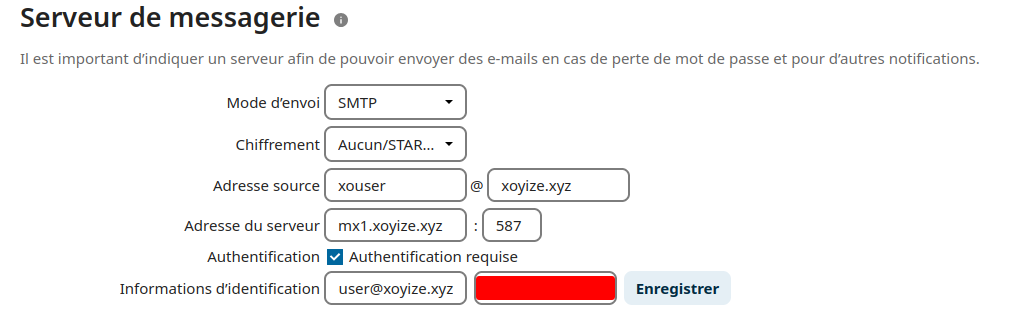

Maddy Mail Server est un serveur de messagerie open source qui gère les domaines xoyize.xyz cinay.eu yanfi.net et ouestline.xyz

![]()

VPS 1 NVMe

4 vCPU Cores

6 GB RAM

100 GB NVMe

1 Snapshot

Location: Portsmouth ![]()

IP: 158.220.91.148

IPv6: 2a02:c204:2231:478::1

OS: Debian 12

Debian 12 (bookworm)

On se connecte en root sur le VPS

ssh root@158.220.91.148

Le terminal

Linux vmi1628819.contaboserver.net 6.1.0-10-amd64 #1 SMP PREEMPT_DYNAMIC Debian 6.1.37-1 (2023-07-03) x86_64

_____

/ ___/___ _ _ _____ _ ___ ___

| | / _ \| \| |_ _/ \ | _ )/ _ \

| |__| (_) | .` | | |/ _ \| _ \ (_) |

\____\___/|_|\_| |_/_/ \_|___/\___/

Welcome!

This server is hosted by Contabo. If you have any questions or need help,

please don't hesitate to contact us at support@contabo.com.

Mise à jour + Réseau IPV6

Les commandes

apt update && apt upgrade -y # Mise à jour

apt autoremove -y # supprimer les paquets inutilisés

apt install rsync curl tmux jq figlet git tree -y # Quelques outils

enable_ipv6 # Activation ipv6

reboot # redémarrage

se reconnecter ssh

ssh root@158.220.91.148

Vérifier l’adressage : ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host noprefixroute

valid_lft forever preferred_lft forever

2: eth0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc fq_codel state UP group default qlen 1000

link/ether 00:50:56:56:eb:8b brd ff:ff:ff:ff:ff:ff

altname enp0s18

altname ens18

inet 158.220.91.148/20 brd 158.220.95.255 scope global eth0

valid_lft forever preferred_lft forever

inet6 2a02:c204:2231:478::1/64 scope global

valid_lft forever preferred_lft forever

inet6 fe80::250:56ff:fe56:eb8b/64 scope link

valid_lft forever preferred_lft forever

Date et heure + Synchro

Activer le fuseau Europe/Paris

timedatectl set-timezone Europe/Paris

Horloge système synchronisée : timedatectl

Local time: Sat 2024-11-30 08:03:51 CET

Universal time: Sat 2024-11-30 07:03:51 UTC

RTC time: Sat 2024-11-30 07:03:51

Time zone: Europe/Paris (CET, +0100)

System clock synchronized: yes

NTP service: active

RTC in local TZ: no

Reconfigurer locales

Activer uniquement en_US.UTF-8 et fr_FR.UTF-8

dpkg-reconfigure locales

Default en_US.UTF-8

Generating locales (this might take a while)...

en_US.UTF-8... done

fr_FR.UTF-8... done

Generation complete.

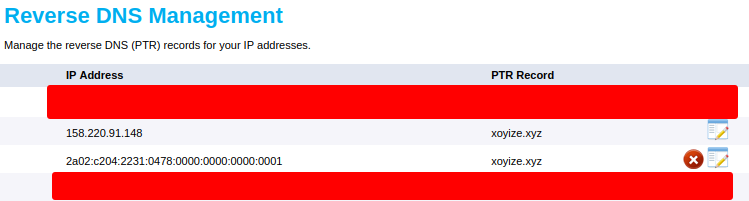

Reverse DNS

Activer le reverse DNS IPV4 et IPV6 pour le domaine xoyaz.xyz : Control panel → Reverse DNS management

Désactiver VNC: Your services → Manage → VPS Control → Manage → Disable VNC et valider par un clic sur Disable

Un reboot de la machine est obligatoire pour la prise en compte

Motd

Motd

rm /etc/motd && nano /etc/motd

__ __ ___ ___ ___ _ _ _ ___

\ \ / /| _ \/ __| | \ ___ | |__ (_) __ _ _ _ / ||_ )

\ V / | _/\__ \ | |) |/ -_)| '_ \| |/ _` || ' \ | | / /

\_/ |_| |___/ |___/ \___||_.__/|_|\__,_||_||_| |_|/___|

___ _ _ _ _ _ _ __

| _ \ ___ _ _ | |_ ___ _ __ ___ _ _ | |_ | |_ | | | || |/ /

| _// _ \| '_|| _|(_-<| ' \ / _ \| || || _|| ' \ | |_| || ' <

|_| \___/|_| \__|/__/|_|_|_|\___/ \_,_| \__||_||_| \___/ |_|\_\

_ ___ ___ ___ ___ __ ___ _ _ _ _ ___

/ || __|( _ ) |_ )|_ )/ \ / _ \/ | / || | | ( _ )

| ||__ \/ _ \ _ / / / /| () |_\_, /| | _ | ||_ _|/ _ \

|_||___/\___/(_)/___|/___|\__/(_)/_/ |_|(_)|_| |_| \___/

Modifier hostname

hostnamectl set-hostname xoyize.xyz

hostnamectl

Static hostname: xoyize.xyz

Icon name: computer-vm

Chassis: vm 🖴

Machine ID: 3a11b621fd7febb8779d5928674ab56a

Boot ID: 2a69bd7a60844a6db206b6b27183504d

Virtualization: kvm

Operating System: Debian GNU/Linux 12 (bookworm)

Kernel: Linux 6.1.0-28-amd64

Architecture: x86-64

Hardware Vendor: QEMU

Hardware Model: Standard PC _i440FX + PIIX, 1996_

Firmware Version: rel-1.16.1-0-g3208b098f51a-prebuilt.qemu.org

Ajout ip au fichier hosts

nano /etc/hosts

127.0.0.1 localhost xoyize.xyz

Créer un utilisateur

Après s’être connecté en tant qu’utilisateur root, créer le premier utilisateur :

adduser xouser

Ajout de l'utilisateur « xouser » ...

Ajout du nouveau groupe « xouser » (1000) ...

Ajout du nouvel utilisateur « xouser » (1000) avec le groupe « xouser » (1000) ...

Création du répertoire personnel « /home/xouser » ...

Copie des fichiers depuis « /etc/skel » ...

Nouveau mot de passe :

Retapez le nouveau mot de passe :

passwd : mot de passe mis à jour avec succès

Modifier les informations associées à un utilisateur pour xouser

Entrer la nouvelle valeur, ou appuyer sur ENTER pour la valeur par défaut

NOM []:

Numéro de chambre []:

Téléphone professionnel []:

Téléphone personnel []:

Autre []:

Cette information est-elle correcte ? [O/n]

Ajout du nouvel utilisateur « xouser » aux groupes supplémentaires « users » ...

Ajout de l'utilisateur « xouser » au groupe « users » ...

Ajout à sudoers

apt install sudo # installer sudo

#

echo "xouser ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers.d/xouser

Pour lire le journal système

sudo usermod -a -G adm $USER

OpenSSH, clé et script

connexion avec clé

sur l'ordinateur de bureau

Générer une paire de clé curve25519-sha256 (ECDH avec Curve25519 et SHA2) pour une liaison SSH avec le serveur.

ssh-keygen -t ed25519 -o -a 100 -f ~/.ssh/xoyize-ed25519

Envoyer les clés publiques sur le serveur KVM

ssh-copy-id -i ~/.ssh/xoyize-ed25519.pub xouser@158.220.91.148

sur le serveur KVM On se connecte

ssh xouser@158.220.91.148

Modifier la configuration serveur SSH dans le VPS

sudo nano /etc/ssh/sshd_config

Ajouter

Port = 55148

PasswordAuthentication no

PermitRootLogin no

ClientAliveInterval 60

Relancer le serveur

sudo systemctl restart sshd

Test connexion

ssh -p 55148 -i ~/.ssh/xoyize-ed25519 xouser@158.220.91.148

Historique de la ligne de commande

Ajoutez la recherche d’historique de la ligne de commande au terminal Se connecter en utilisateur debian Tapez un début de commande précédent, puis utilisez shift + up (flèche haut) pour rechercher l’historique filtré avec le début de la commande.

# Global, tout utilisateur

echo '"\e[1;2A": history-search-backward' | sudo tee -a /etc/inputrc

echo '"\e[1;2B": history-search-forward' | sudo tee -a /etc/inputrc

Parefeu

Installation Debian / Ubuntu

sudo apt install ufw

Les règles

sudo ufw allow 55148/tcp # port SSH

sudo ufw allow https # port 443

# Ouvrir les ports 25,587 et 993 pour le serveur messagerie

sudo ufw allow 25

sudo ufw allow 587

sudo ufw allow 993

Activer le parefeu

sudo ufw enable

Command may disrupt existing ssh connections. Proceed with operation (y|n)? y

Firewall is active and enabled on system startup

Vérifier : sudo ufw status

Status: active

To Action From

-- ------ ----

55139/tcp ALLOW Anywhere

443 ALLOW Anywhere

25 ALLOW Anywhere

587 ALLOW Anywhere

993 ALLOW Anywhere

55139/tcp (v6) ALLOW Anywhere (v6)

443 (v6) ALLOW Anywhere (v6)

25 (v6) ALLOW Anywhere (v6)

587 (v6) ALLOW Anywhere (v6)

993 (v6) ALLOW Anywhere (v6)

Fournisseur DNS domaine xoyize.xyz

Modifier les enregistrements DNS A et AAAA chez le fournisseur de domaine OVH

IP: 158.220.91.148

IPv6: 2a02:c204:2231:478::1

Zone DNS domaine xoyize.xyz et MX mx1.xoyize.xyz

$TTL 3600

@ IN SOA dns106.ovh.net. tech.ovh.net. (2024113005 86400 3600 3600000 60)

IN NS ns106.ovh.net.

IN NS dns106.ovh.net.

IN MX 10 mx1

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

mx1 IN A 158.220.91.148

mx1 IN AAAA 2a02:c204:2231:478::1

joker(*) pour tous les sous-domaines

Cockpit

Cockpit est une interface d’administration de serveur interactive.

Installation

sudo apt install cockpit

Caddy serveur

Installer caddy

# Prérequis

sudo apt update -y

sudo apt install libcap2-bin libnss3-tools wget tar -y

# Versions : https://github.com/caddyserver/caddy/releases

wget https://github.com/caddyserver/caddy/releases/download/v2.9.0/caddy_2.9.0_linux_amd64.tar.gz

# Décompresser

tar xvf caddy_2.9.0_linux_amd64.tar.gz

# Déplacer le binaire

sudo mv caddy /usr/local/bin/

# utilisateur restreint nommé caddy

sudo useradd --shell /bin/false --home-dir /etc/caddy --system caddy

# configuration dans le répertoire .config, et les certificats dans le répertoire .local + log

sudo mkdir -p /etc/caddy/.config /etc/caddy/.local /var/log/caddy

# Modifier la propriété des répertoires

sudo chown -R caddy: /etc/caddy /var/log/caddy

# Lorsque vous exécutez un logiciel en tant qu’utilisateur non root

# Linux interdit à ces processus d’écouter des numéros de port inférieurs à 1024

# Contourner cette restriction et exécuter Caddy en toute sécurité en tant qu’utilisateur non root

sudo setcap cap_net_bind_service+ep /usr/local/bin/caddy

Afficher version : caddy --version

v2.9.0 h1:rteY8N18LsQn+2KVk6R10Vg/AlNsID1N/Ek9JLjm2yE=

Service caddy

Créer le service caddy.service

sudo nano /etc/systemd/system/caddy.service

[Unit]

Description=Caddy web server

After=network-online.target

[Service]

User=caddy

Group=caddy

Type=exec

WorkingDirectory=/var/caddy/www

ExecStart=/usr/local/bin/caddy run --config /etc/caddy/Caddyfile

ExecReload=/usr/local/bin/caddy reload --config /etc/caddy/Caddyfile

ExecStop=/usr/local/bin/caddy stop

LimitNOFILE=1048576

LimitNPROC=512

PrivateTmp=true

PrivateDevices=true

ProtectHome=true

ProtectSystem=strict

ReadWritePaths=/etc/caddy/.local /etc/caddy/.config /var/log

CapabilityBoundingSet=CAP_NET_BIND_SERVICE

AmbientCapabilities=CAP_NET_BIND_SERVICE

NoNewPrivileges=true

[Install]

WantedBy=multi-user.target

Noter , répertoire par défaut : /var/caddy/www

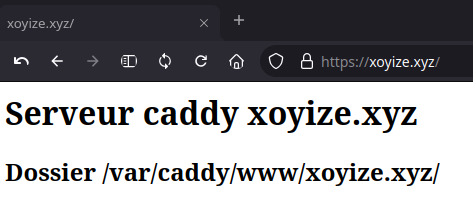

xoyize.xyz - index.html

Créer dossier www (WorkingDirectory=/var/caddy/www/xoyize.xyz), y ajouter un fichier index.html

sudo mkdir -p /var/caddy/www/xoyize.xyz

sudo touch /var/caddy/www/xoyize.xyz/index.html

echo "<h1>Serveur caddy xoyize.xyz</h1><h2>Dossier /var/caddy/www/xoyize.xyz/</h2>" | sudo tee -a /var/caddy/www/xoyize.xyz/index.html

Configuration Caddyfile

Créer fichier de configuration

sudo nano /etc/caddy/Caddyfile

xoyize.xyz {

root xoyize.xyz

encode gzip

file_server

}

Premier lancement, on recharge

sudo systemctl daemon-reload

On active et lance le service caddy

sudo systemctl enable caddy --now

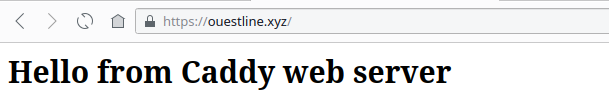

On vérifie sur le lien https://xoyize.xyz

Maddy Mail Server mx1.xoyize.xyz

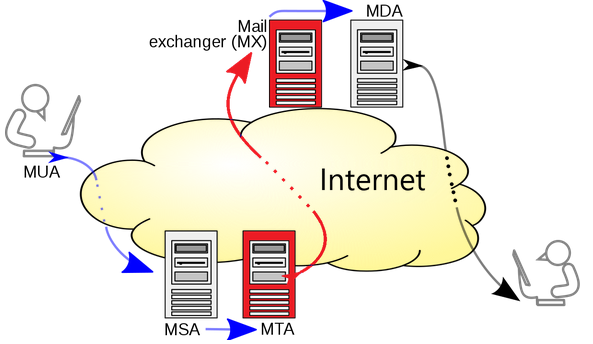

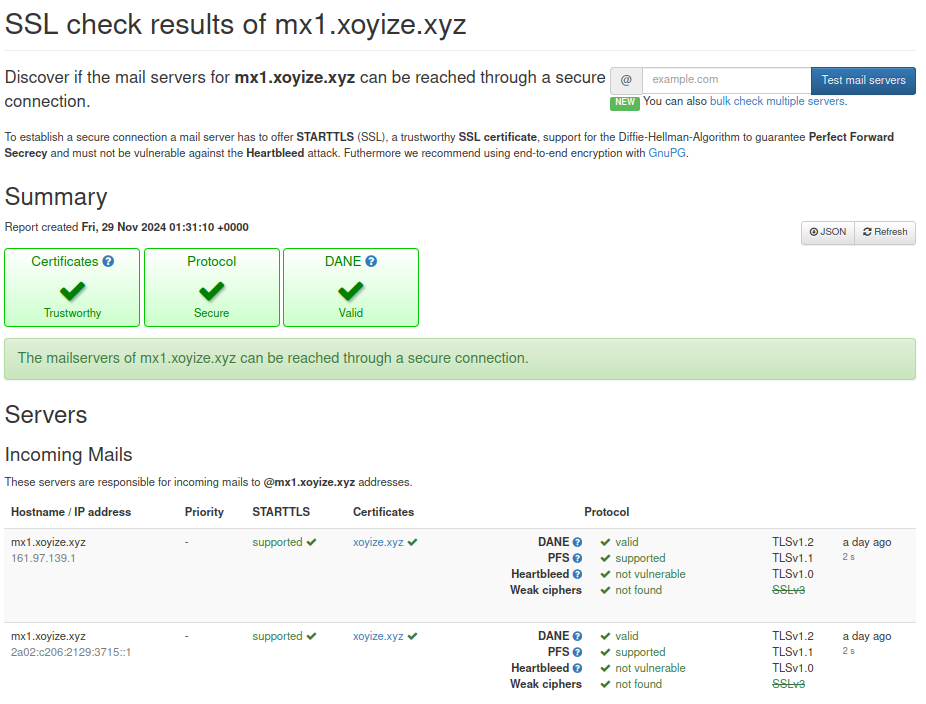

Maddy Mail Server met en œuvre toutes les fonctionnalités requises pour faire fonctionner un serveur de courrier électronique. Il peut envoyer des messages via SMTP (fonctionne comme MTA), accepter des messages via SMTP (fonctionne comme MX) et stocker des messages tout en y donnant accès via IMAP. En outre, il met en œuvre des protocoles auxiliaires qui sont obligatoires pour assurer une sécurité raisonnable du courrier électronique (DKIM, SPF, DMARC, DANE, MTA-STS).

Il remplace Postfix, Dovecot, OpenDKIM, OpenSPF, OpenDMARC et d’autres encore par un seul démon avec une configuration uniforme et un coût de maintenance minimal.

Installation

Mise en place un serveur de messagerie utilisant maddy

Prérequis :

- Serveur Debian 12

- Vérifier que le fournisseur d’accès internet ne bloque pas le trafic SMTP port TCP 25

- Depuis un poste externe :

sudo nmap -sS -p25 158.220.91.148

- Depuis un poste externe :

- Vérifier que le fournisseur d’accès internet ne bloque pas le trafic SMTP port TCP 25

Starting Nmap 7.95 ( https://nmap.org ) at 2024-11-30 09:27 CET

Nmap scan report for xoyize.xyz (158.220.91.148)

Host is up (0.0082s latency).

PORT STATE SERVICE

25/tcp filtered smtp

Nmap done: 1 IP address (1 host up) scanned in 0.43 seconds

* Vérifier le DNS Reverse IPV4 xoyize.xyz (activation chez le fournisseur de VPS)

dig -x 158.220.91.148 +short # --> xoyize.xyz.

dig -x 2a02:c204:2231:478::1 +short # --> xoyize.xyz.

- Domaine OVH : xoyize.xyz

- Protection DNS contre le transfert

- DNSSEC activé

Utilisation image préconstruite (Linux, amd64)

Disponible sur GitHub ou maddy.email/builds.

Archive au format zst, installer l’outil si besoin (est installé par défaut sur debian 12):

sudo apt install zstd

Téléchargement et décompression

# Téléchargement

wget https://github.com/foxcpp/maddy/releases/download/v0.7.1/maddy-0.7.1-x86_64-linux-musl.tar.zst

# décompression

tar -I zstd -xvf maddy-0.7.1-x86_64-linux-musl.tar.zst

Contenu archive

./maddy-0.7.1-x86_64-linux-musl/

./maddy-0.7.1-x86_64-linux-musl/maddy

./maddy-0.7.1-x86_64-linux-musl/systemd/

./maddy-0.7.1-x86_64-linux-musl/systemd/maddy.service

./maddy-0.7.1-x86_64-linux-musl/systemd/maddy@.service

./maddy-0.7.1-x86_64-linux-musl/maddy.conf

Copier l’exécutable maddy que vous pouvez copier dans /usr/local/bin

sudo cp maddy-0.7.1-x86_64-linux-musl/maddy /usr/local/bin/

Configuration système

distribution basée sur systemd

On a utilisé une archive préconstruite, copiez manuellement systemd/*.service dans /etc/systemd/system

sudo cp maddy-0.7.1-x86_64-linux-musl/systemd/*.service /etc/systemd/system/

Vous devez recharger la configuration du gestionnaire de service pour rendre le service disponible

sudo systemctl daemon-reload

En outre, vous devez créer l’utilisateur et le groupe maddy (maddy ne s’exécute jamais en tant que root)

sudo useradd -mrU -s /sbin/nologin -d /var/lib/maddy -c "maddy mail server" maddy

Créer le répertoire et copier le fichier de configuration

sudo mkdir -p /etc/maddy

sudo cp maddy-0.7.1-x86_64-linux-musl/maddy.conf /etc/maddy/

Nom hôte + domaine

- Si vous installez un très petit serveur de messagerie, vous pouvez utiliser xoyize.xyz dans les deux champs.

- Cependant, pour faciliter une future migration de service, il est recommandé d'utiliser une entrée DNS séparée à cet effet. Il s’agit généralement de mx1.xoyize.xyz, mx2, etc. Vous pouvez bien sûr utiliser un autre sous-domaine, par exemple : smtp1.xoyize.xyz. Un serveur de basculement de courrier électronique sera possible si vous transférez mx2.xoyize.xyz vers un autre serveur (à condition que vous le configuriez pour gérer votre domaine).

Ouvrir /etc/maddy/maddy.conf

$(hostname) = mx1.xoyize.xyz

$(primary_domain) = xoyize.xyz

$(local_domains) = $(primary_domain)

Si vous souhaitez gérer plusieurs domaines, vous devez toujours en désigner un comme “primaire”.

Ajoutez tous les autres domaines à la ligne local_domains

$(local_domains) = $(primary_domain) example.com other.example.com

Certificat TLS mx1.xoyize.xyz

Une chose qui ne peut pas être configurée automatiquement, ce sont les certificats TLS (/etc/maddy/maddy.conf).

Créer le dossier de stockage des certificats

sudo mkdir -p /etc/maddy/certs/mx1.xoyize.xyz

sudo chown $USER:root /etc/maddy/certs/mx1.xoyize.xyz # pour écriture dess certificats par acme

ACME.sh

Création des certificats (Serveur , installer et renouveler les certificats SSL Let’s encrypt via Acme)

acme.sh --dns dns_ovh --server letsencrypt --issue --keylength ec-384 -d 'mx1.xoyize.xyz'

Si vous utilisez acme.sh pour gérer vos certificats, vous pouvez simplement exécuter

acme.sh --ecc --install-cert -d 'mx1.xoyize.xyz' \

--key-file /etc/maddy/certs/mx1.xoyize.xyz/privkey.pem \

--fullchain-file /etc/maddy/certs/mx1.xoyize.xyz/fullchain.pem

Problème de lecture des certificats par le daemon maddy, malgré l'utilisation des ACL !!! + problème de renouvellement des certificats car aucun shell ne peut être exécuté !!!

Vous devez vous assurer que maddy peut les lire lorsqu’il tourne en tant qu’utilisateur non privilégié (maddy ne tourne jamais en tant que root, même au démarrage), une façon de le faire est d’utiliser les ACLs

sudo apt install acl # si non installé

sudo setfacl -R -m g:maddy:rwx /etc/maddy/certs/mx1.xoyize.xyz

maddy recharge les certificats TLS à partir du disque une fois par minute, de manière à ce qu’il remarque le renouvellement. Il est possible de forcer le rechargement via systemctl reload maddy

Tâche pour le renouvellemnt des certificats mx1.xoyize.xyz

45 01 * * * "$HOME/.acme.sh"/acme.sh --cron --home "$HOME/.acme.sh" --renew-hook "$HOME/.acme.sh/acme.sh --ecc --install-cert -d 'mx1.xoyize.xyz' --key-file /etc/maddy/certs/mx1.xoyize.xyz/privkey.pem --fullchain-file /etc/maddy/certs/mx1.xoyize.xyz/fullchain.pem"

Première exécution

Installer les outils net

sudo apt-get install net-tools

On vérifie si un service est en écoute sur le port 25

# Ecoute sur le port 25 ?

sudo ss -ltnp | grep -w ':25'

# si un service écoute sur le port 25

# supprimer bind qui écoute sur le port 25 et redémarrer

sudo apt purge bind* -y

sudo systemctl reboot

lancer et activer maddy

sudo systemctl enable maddy --now

maddy initie le répertoire /var/lib/maddy/ et génère la clé DKIM

sudo systemctl status maddy

Les informations

● maddy.service - maddy mail server

Loaded: loaded (/etc/systemd/system/maddy.service; enabled; preset: enabled)

Drop-In: /run/systemd/system/service.d

└─zzz-lxc-service.conf

Active: active (running) since Wed 2024-11-20 15:26:48 CET; 1min 48s ago

Docs: man:maddy(1)

man:maddy.conf(5)

https://maddy.email

Main PID: 221 (maddy)

Status: "Listening for incoming connections..."

Tasks: 6 (limit: 525)

Memory: 8.6M

CPU: 334ms

CGroup: /system.slice/maddy.service

└─221 /usr/local/bin/maddy run

nov. 20 15:26:48 xoyize.xyz maddy[221]: table.file: ignoring non-existent file: /etc/maddy/aliases

nov. 20 15:26:48 xoyize.xyz maddy[221]: smtp: listening on tcp://0.0.0.0:25

nov. 20 15:26:48 xoyize.xyz maddy[221]: modify.dkim: generating a new rsa2048 keypair...

nov. 20 15:26:48 xoyize.xyz maddy[221]: modify.dkim: generated a new rsa2048 keypair, private key is in dkim_keys/xoyize.xyz_default.key, TXT record with public key is in dkim_keys/xoyize.xyz_default.dns,

nov. 20 15:26:48 xoyize.xyz maddy[221]: put its contents into TXT record for default._domainkey.xoyize.xyz to make signing and verification work

nov. 20 15:26:48 xoyize.xyz maddy[221]: submission: listening on tls://0.0.0.0:465

nov. 20 15:26:48 xoyize.xyz maddy[221]: submission: listening on tcp://0.0.0.0:587

nov. 20 15:26:48 xoyize.xyz maddy[221]: imap: listening on tls://0.0.0.0:993

nov. 20 15:26:48 xoyize.xyz maddy[221]: imap: listening on tcp://0.0.0.0:143

nov. 20 15:26:48 xoyize.xyz systemd[1]: Started maddy.service - maddy mail server.

DKIM, DMARC, MTA-STS et TLS(DANE)

DKIM

L’enregistrement DKIM est un enregistrement TXT modifié qui ajoute des signatures cryptographiques à vos messages électroniques. Vous ajoutez un enregistrement DKIM à votre système de nom de domaine (DNS), et il contient la cryptographie à clé publique utilisée par le serveur de messagerie récepteur pour authentifier un message.

Et la dernière, la clé DKIM, est un peu délicate. maddy a généré une clé pour vous lors du premier démarrage.

Vous pouvez la trouver dans /var/lib/maddy/dkim_keys/xoyize.xyz_default.dns

Vous devez la mettre dans un enregistrement TXT pour le domaine default._domainkey.xoyize.xyz

default._domainkey IN TXT "v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMII...hQIDAQAB"

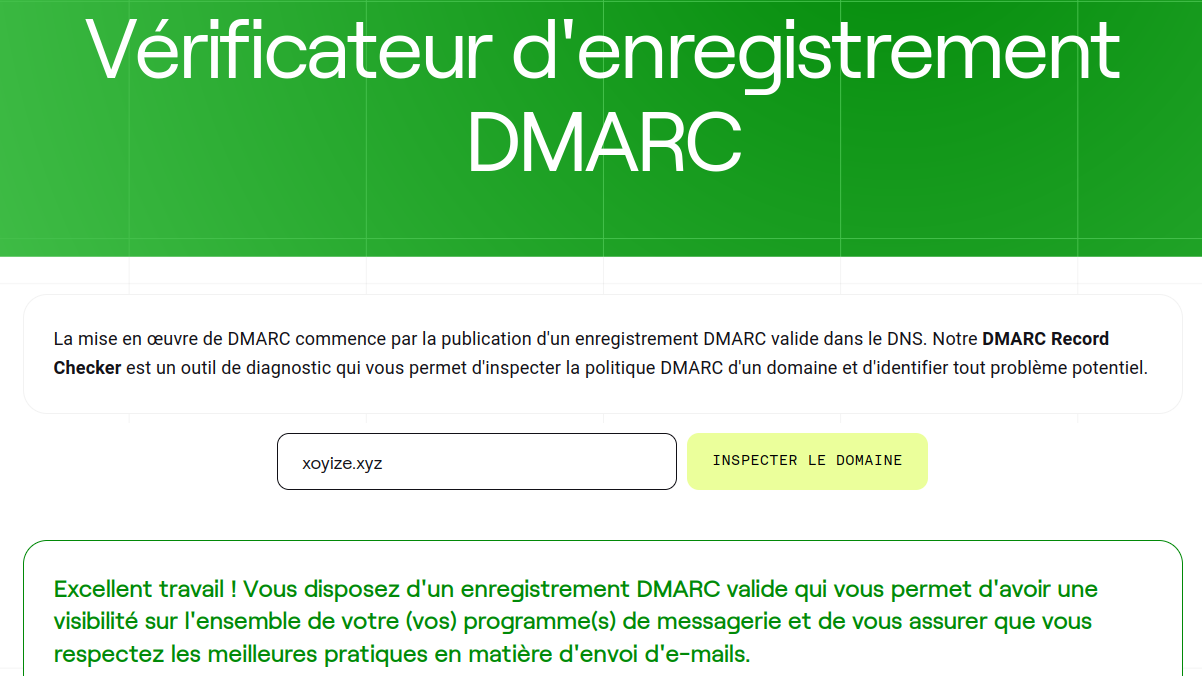

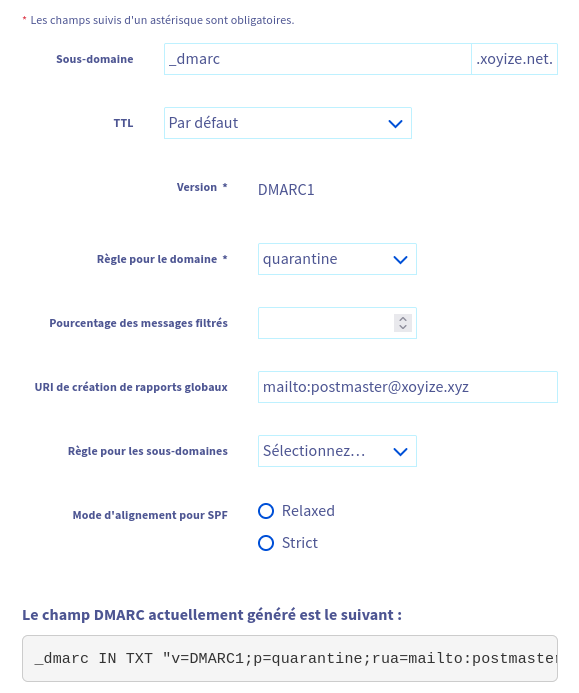

DMARC

Définir sa politique de sécurité DMARC !

La politique de sécurité DMARC consiste à dire aux serveurs distants (qui sont capables d’interpréter ces politiques) quoi faire en cas de non-conformité d’un email. À ce jour, il n’existe que TROIS valeurs possibles qui s’appliqueront au domaine où DMARC sera implémenté (p=) ou à tous ses sous-domaines (sp=) :

- La policy none (ou p=none) : Aucun traitement de l’email non-conforme ne sera fait, l’email pourra être délivré en boite de réception ou en spam.

- La policy quarantine (ou p=quarantine) : L’email non-conforme sera délivré en courrier indésirable.

- La policy reject (p=reject) : L’email non-conforme ne sera pas délivré et un bounce sera envoyé à l’expéditeur.

Toute autre déclaration de policy amènera chez les FAI / Webmails des comportements différents :

- Gmail : Transforme la valeur existante par none (dmarc=pass p=NONE sp=NONE) ;

- Microsoft : Produit comme résultat une erreur permanente (dmarc=permerror) ;

- Yahoo : Produit un résultat inconnu (dmarc=unknown) ;

- La Poste : Ignore l’enregistrement (dmarc=none reason= »No policy found »).

Ces politiques ne sont pas enregistrées sous forme de phrases lisibles par l’homme, mais plutôt sous forme de commandes lisibles par la machine afin que les services de messagerie puissent les interpréter automatiquement. Cette politique DMARC ressemblerait en fait à ceci :

politique de sécurité valide pour un enregistrement DMARC

v=DMARC1; p=quarantine; rua=mailto:postmaster@xoyize.xyz;

Politique DMARC xoyize.xyz

_dmarc IN TXT "v=DMARC1; p=quarantine; rua=mailto:postmaster@xoyize.xyz"

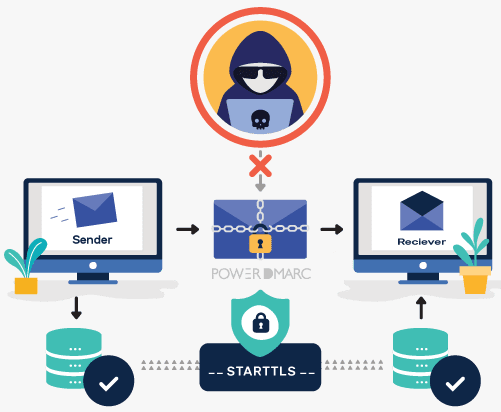

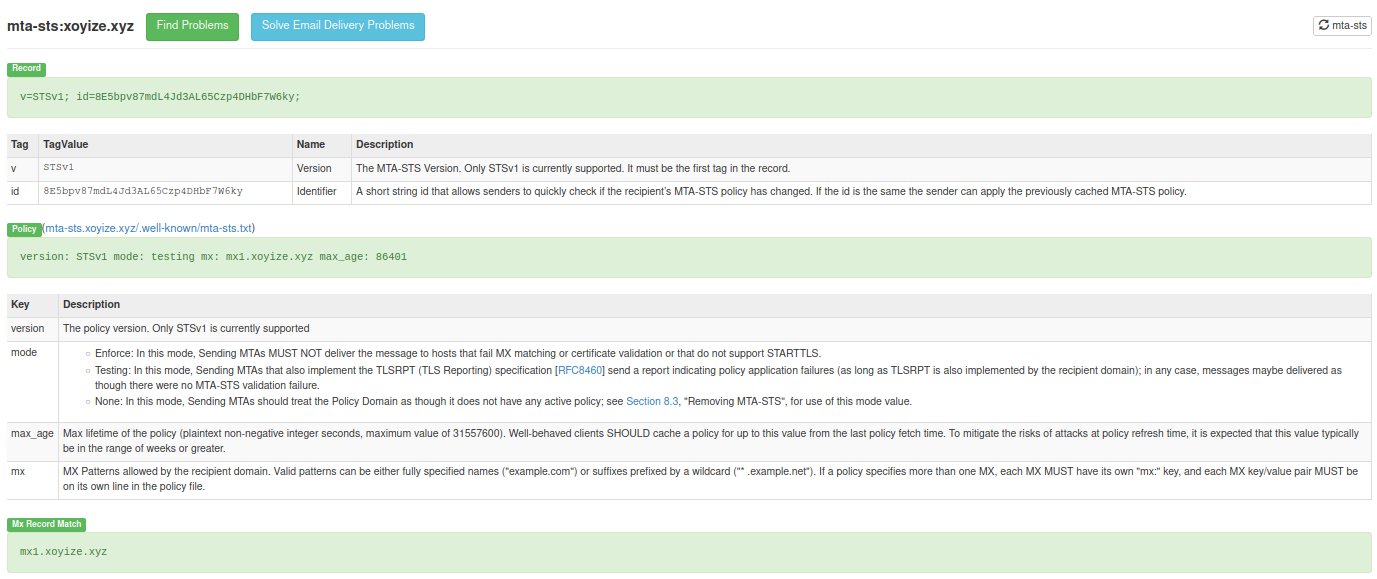

MTA-STS

Prérequis, caddy ou nginx installé

Le MTA-STS, comme son nom l’indique, est un protocole qui permet le transport crypté de messages entre deux serveurs de messagerie SMTP. MTA-STS spécifie aux serveurs d’envoi que les courriers électroniques ne doivent être envoyés que par une connexion cryptée TLS, et ne doivent pas être délivrés du tout dans le cas où une connexion sécurisée n’est pas établie via la commande STARTTLS. En renforçant la sécurité des courriers électroniques en transit, MTA-STS contribue à atténuer les attaques de type “Man-In-The-Middle” (MITM) telles que les attaques de déclassement SMTP et les attaques de spoofing DNS.

Créer le dossier

sudo mkdir -p /var/caddy/www/.well-known

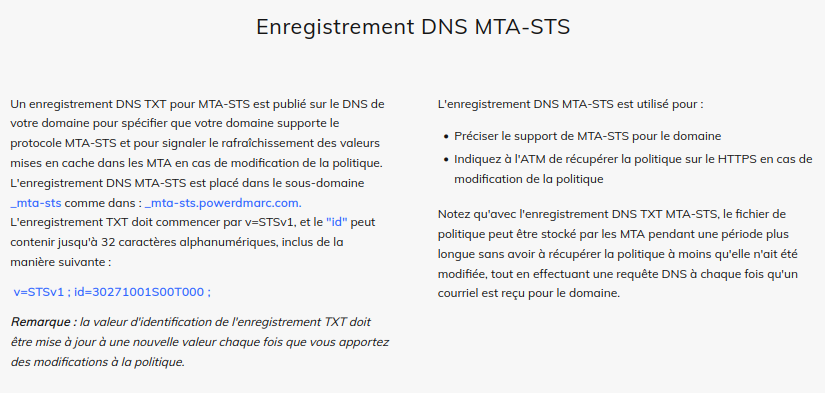

Enregistrement MTA-STS DNS domaine xoyize.xyz

; Mark domain as MTA-STS compatible

_mta-sts.xoyize.xyz. TXT "v=STSv1; id=8E5bpv87mdL4Jd3AL65Czp4DHbF7W6ky;"

; and request reports about failures to be sent to postmaster@xoyize.xyz

_smtp._tls.xoyize.xyz. TXT "v=TLSRPTv1;rua=mailto:postmaster@xoyize.xyz"

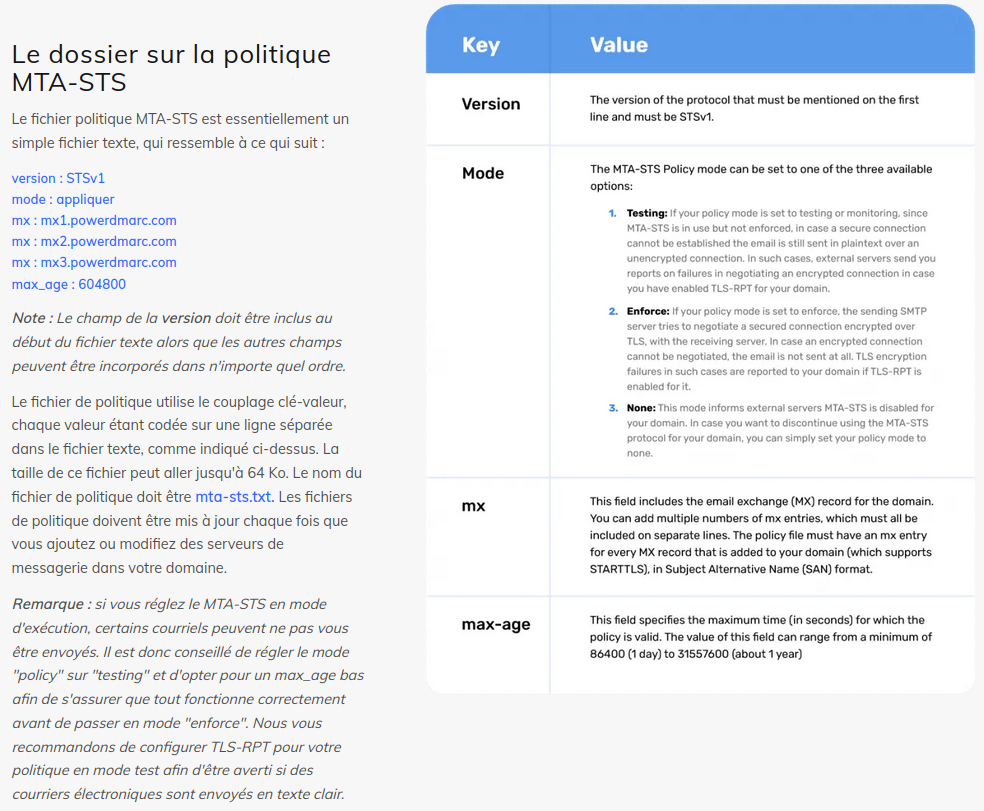

Stratégie pour serveur de messagerie xoyize.xyz

- version: La version du protocole du fichier. Au moment de la rédaction de ce document, il doit s’agir de STSv1.

- mode: Il s’agit du mode de la politique. Les valeurs disponibles sont testing, enforce, ou none.

- testing: Les expéditeurs enverront vos rapports (TLSRPT) indiquant les échecs d’application de la politique. Cela nécessite que TLSRPT soit également implémenté pour fonctionner. Les échecs de connexion TLS ne seront pas bloqués, tout en étant capable de recevoir des rapports.

- enforce: Les serveurs de messagerie expéditeurs qui prennent en charge MTA STS ne délivreront pas de courrier à votre domaine lorsque l’authentification du certificat échoue, ou ne peut pas négocier TLS. Des rapports sur ces échecs sont également envoyés.

- none: Les expéditeurs traiteront le domaine comme s’il n’avait pas de politique active. Cela désactive effectivement le MTA STS.

- mx: Les enregistrements MX pour le domaine. Ils doivent correspondre aux enregistrements MX publiés dans le DNS de votre domaine. Vous pouvez spécifier le FQDN ou un hôte joker (mx : mail.example.org ou mx : *.example.org). Assurez-vous que chaque enregistrement MX est ajouté sur sa propre ligne dans le fichier de stratégie.

- max_age: La durée de vie maximale de la politique exprimée en secondes. Cela représente la durée pendant laquelle un expéditeur mettrait en cache la politique du domaine. Il est recommandé d’utiliser une valeur équivalente à plusieurs semaines ou plus, mais ne dépassant pas 31557600 (environ 1 an).

Pour le domaine xoyize.xyz

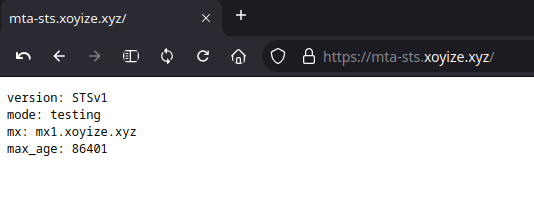

A- caddy

Quoi qu’il en soit, une fois que j’ai utilisé la directive respond de Caddy, il était facile de l’utiliser pour servir mon fichier de politique MTA-STS très pratique !

Il suffit d’ajouter ce nouveau bloc Server à votre fichier Caddy :

mta-sts.xoyize.xyz {

respond "version: STSv1

mode: testing

mx: mx1.xoyize.xyz

max_age: 86401"

header Content-Type "text/plain; charset=utf-8"

}

Ce simple bloc serveur vous permettra d’obtenir un certificat HTTPS brillant, de rediriger tous les visiteurs HTTP vers HTTPS, et de fournir aux demandeurs votre fichier de politique MTA. (Évidemment, remplacez mon nom de domaine et mes entrées MX par les vôtres).

Les observateurs attentifs remarqueront que le fichier de politique MTA-STS devrait être hébergé à l’adresse https://mta-sts.xoyize.xyz/.well-known/mta-sts.txt… mais c’est là toute l’élégance de la directive Respond de Caddy : où que vous alliez sur mta-sts.xoyize.xyz, vous obtiendrez exactement la même réponse !

https://mta-sts.xoyize.xyz/.well-known/mta-sts.txt

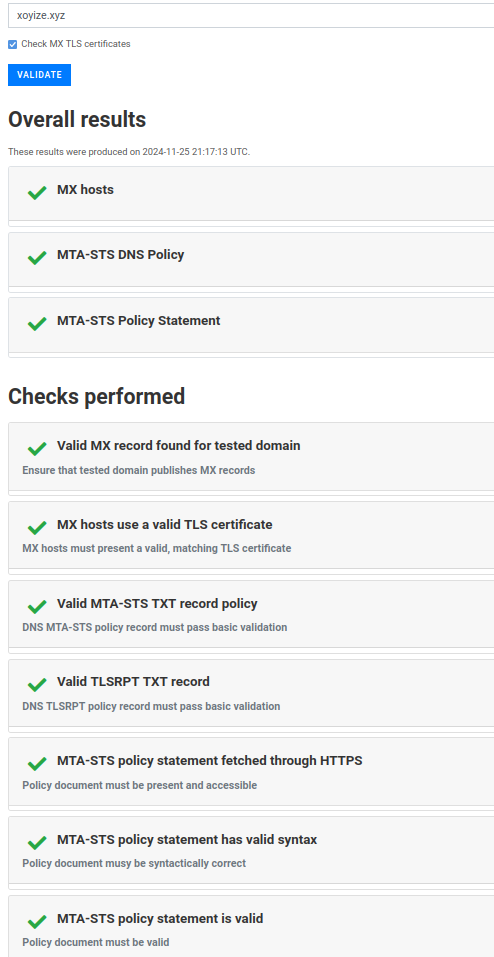

MTA-STS Checker - Check MTA-STS Record

B - nginx

Fichier /var/caddy/www/.well-known/mta-sts.txt

version : STSv1

mode : testing

max_age : 604800

mx : mx1.xoyize.xyz

Mise en forme pour affichage navigateur

version: STSv1\r\nmode: testing\r\nmx: xoyize.xyz\r\nmax_age: 604800\r\n

fichier configuration /etc/nginx/conf.d/mta-sts.conf

server {

listen 443 ssl http2;

listen [::]:443 ssl http2;

server_name mta-sts.xoyize.xyz;

root /var/caddy/www;

include /etc/nginx/conf.d/security.conf.inc;

location = /.well-known/mta-sts.txt {

default_type text/plain;

return 200 "version: STSv1\r\nmode: testing\r\nmx: mx1.xoyize.xyz\r\nmax_age: 604800\r\n";

}

}

Redémarrez NGINX (sudo systemctl reload nginx) et pointez le sous-domaine mta-sts vers le serveur NGINX via un enregistrement A ou !AAAA

https://mta-sts.xoyize.xyz/.well-known/mta-sts.txt

TLSA (DANE)

Le résumé du RFC 6698 « The DNS-Based Authentication of Named Entities (DANE) Transport Layer Security (TLS) Protocol : TLSA”, dans lequel DANE est proposé, décrit assez bien ce qu’est DANE : « Les communications cryptées sur l’internet utilisent souvent le protocole TLS (Transport Layer Security), qui dépend de tiers pour certifier les clés utilisées. Ce document améliore cette situation en permettant aux administrateurs de noms de domaine de spécifier les clés utilisées dans les serveurs TLS de ce domaine. Cela nécessite des améliorations correspondantes dans le logiciel client TLS, mais aucun changement dans le logiciel serveur TLS ».

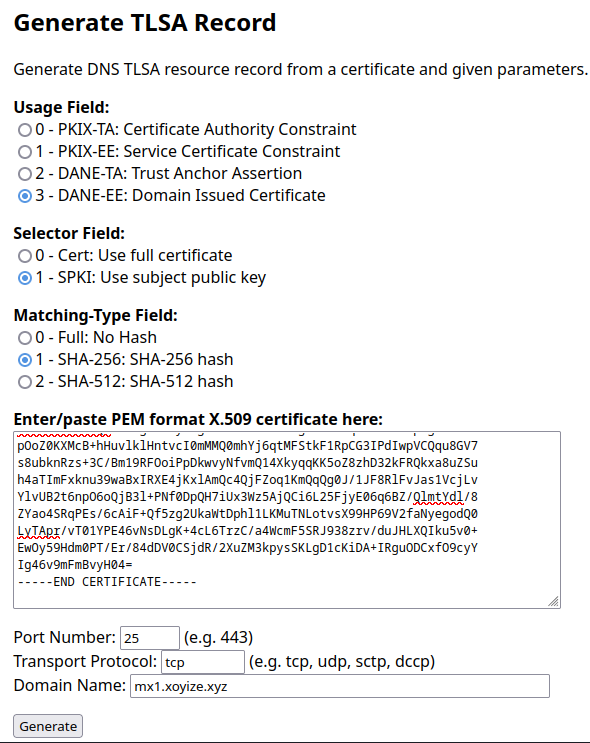

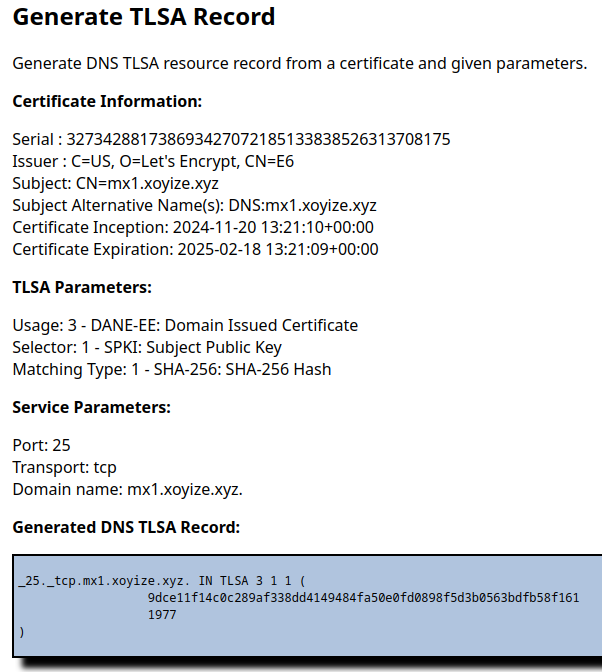

Il est également recommandé de définir un enregistrement TLSA (DANE). Utilisez https://www.huque.com/bin/gen_tlsa pour en générer un.

Copier/coller le contenu du certificat /etc/maddy/certs/mx1.xoyize.xyz/fullchain.pem, port sur 25, le protocole de transport sur “tcp” et le nom de domaine sur le nom d’hôte MX.

Et cliquer sur generate

_25._tcp.mx1.xoyize.xyz. IN TLSA 3 1 1 (93f7192e5a9ebfd5d79eeaec632b03e6aef6502c0608bd14ec7f7895a6f327b0)

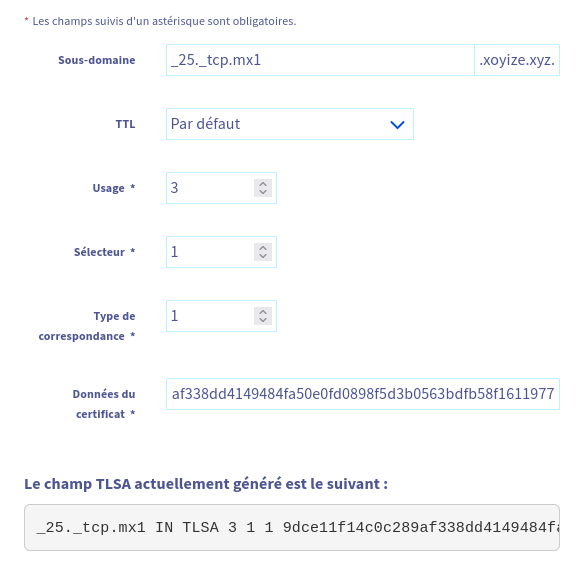

Ajouter une entrée TLSA à l’enregistrement DNS xoyize.xyz OVH

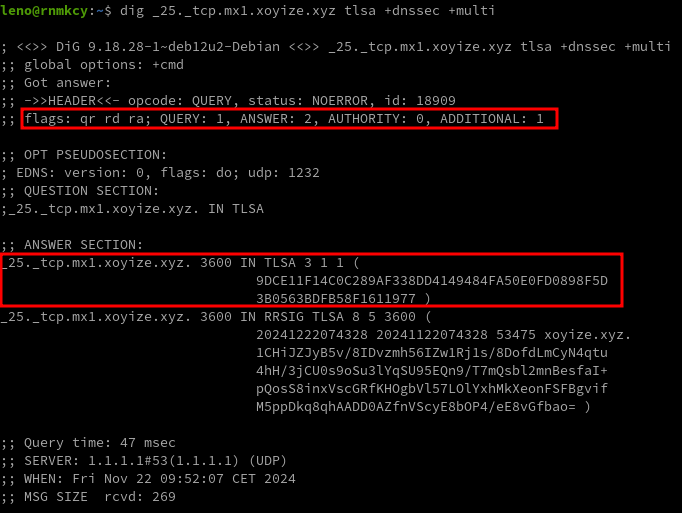

Test: dig _25._tcp.mx1.xoyize.xyz tlsa +dnssec +multi

OVH DNS xoyize.xyz complet

DNS xoyize.xyz

$TTL 3600

@ IN SOA dns106.ovh.net. tech.ovh.net. (2024113009 86400 3600 3600000 60)

IN NS ns106.ovh.net.

IN NS dns106.ovh.net.

IN MX 10 mx1

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx -all"

IN CAA 128 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_25._tcp.mx1 IN TLSA 3 1 1 93f7192e5a9ebfd5d79eeaec632b03e6aef6502c0608bd14ec7f7895a6f327b0

_dmarc IN TXT "v=DMARC1;p=quarantine;ruf=mailto:postmaster@xoyize.xyz;"

_mta-sts IN TXT "v=STSv1; id=8E5bpv87mdL4Jd3AL65Czp4DHbF7W6ky;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@xoyize.xyz"

default._domainkey IN TXT ( "v=DKIM1;k=rsa;p=MIIBIjANBgkq...ULdLrP3ghQIDAQAB;" )

mx1 IN A 158.220.91.148

mx1 IN AAAA 2a02:c204:2231:478::1

Comptes utilisateurs

Gestion base sqlite3 ou LLDAP

Comptes utilisateurs gérer par base sqlite3

Gestion sqlite3 (ACTIVE)

Contrairement à des logiciels comme postfix et dovecot, le serveur de messagerie maddy utilise par défaut des "utilisateurs virtuels", ce qui signifie qu’il ne se préoccupe pas des utilisateurs du système et n’en a pas connaissance.

Les boîtes aux lettres IMAP (“comptes”) et les identifiants d’authentification sont séparés.

Pour enregistrer les informations d’identification d’un utilisateur, utilisez la commande maddy creds create

sudo -u maddy maddy creds create xoyi@xoyize.xyz # on vous demande de saisir le mot de passe du compte

Notez que le nom d’utilisateur est une adresse électronique. Ceci est nécessaire car le nom d’utilisateur est utilisé pour autoriser l’accès IMAP et SMTP (à moins que vous ne configuriez des mappings personnalisés, non décrits ici).

Après avoir enregistré les informations d’identification de l’utilisateur, vous devez également créer un compte de stockage local

sudo -u maddy maddy imap-acct create xoyi@xoyize.xyz

Voilà, c’est fait. Vous avez maintenant votre première adresse électronique.

Lorsque vous vous authentifiez avec votre client de messagerie, n’oubliez pas que le nom d’utilisateur est “xoyi@xoyize.xyz”, et pas seulement “xoyi”.

L’exécution de maddy creds --help et maddy imap-acct --help peut s’avérer utile pour connaître les autres commandes.

Créer l’utilisateur postmaster sans shell ni home

sudo useradd xoyi

Notez que les comptes IMAP et les identifiants sont gérés séparément, mais que les noms d’utilisateur doivent correspondre par défaut pour que les choses fonctionnent.

Ajout utilisateur local linux au serveur de messagerie et le stockage local

sudo -u maddy maddy creds create xouser@xoyize.xyz # on vous demande de saisir le mot de passe du compte

sudo -u maddy maddy imap-acct create xouser@xoyize.xyz

Liste des utilisateurs : maddy creds list et des stockages : maddy imap-acct list

sudo -u maddy maddy creds list

xouser@xoyize.xyz

xoyi@xoyize.xyz

sudo -u maddy maddy imap-acct list

xoyi@xoyize.xyz

xouser@xoyize.xyz

OPTIONNEL

Le compte de soumission SMTP et le compte IMAP sont tous deux xoyi@xoyize.xyz, et non xoyi

Dans le table.chain par défaut, seul le courrier envoyé au compte existant sera accepté.

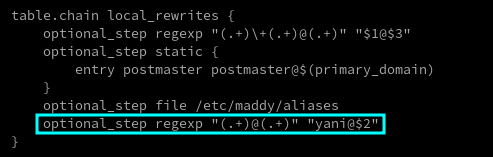

Si vous souhaitez que leno@xoyize.xyz reçoive tous les envois à une adresse inexistante, vous pouvez ajouter la ligne suivante au bloc local_rewrites de table.chain au fichier de configuration /etc/maddy/maddy.conf

optional_step regexp "(.+)@(.+)" "xoyi@$2"

table.chain après modification

La première règle redirigera le courrier électronique envoyé à foo+git@xoyize.xyz vers foo@xoyize.xyz

La deuxième règle s’assure que le courrier destiné à postmaster (sans le domaine) sera envoyé à xoyi@xoyize.xyz

La troisième règle trouvera la règle de redirection dans le fichier /etc/maddy/aliases

Et la dernière règle FACULTATIVE transférera tous les courriers dont le destinataire est inconnu à xoyi@xoyize.xyz.

Alias de messagerie

Les alias de messagerie sont stockés dans le fichier /etc/maddy/aliases sous le format suivant

# adresse mail alias: adresse mail destinataire

achats@xoyize.xyz: xoyi@xoyize.xyz

hideme@xoyize.xyz: xoyi@xoyize.xyz

vpn@xoyize.xyz: xoyi@xoyize.xyz

postmaster@xoyize.xyz: xoyi@xoyize.xyz

abuse@xoyize.xyz: xoyi@xoyize.xyz

Redémarrer le service

sudo systemctl restart maddy

Gestion LLDAP (INACTIVE)

Maddy créera automatiquement un compte imap si un nouvel utilisateur se connecte via LDAP.

maddy prend en charge l’authentification via LDAP en utilisant la liaison DN. Les mots de passe sont vérifiés par le serveur LDAP.

Maddy a besoin de connaître le DN à utiliser pour la liaison. Il peut être obtenu soit par recherche de répertoire ou template

Notez que les backends de stockage utilisent traditionnellement des adresses e-mail, si vous utilisez des identifiants non-email comme nom d’utilisateur, vous devez les mapper sur les e-mails de livraison en utilisant auth_map (voir la page de documentation pour le backend de stockage utilisé).

auth.ldap peut également être utilisé comme module de table. De cette façon, vous pouvez vérifier si le compte existe. Il fonctionne seulement si le modèle DN n’est pas utilisé.

Exemple de configuration Maddy avec LLDAP

Exemple de configuration de maddy avec LLDAP fonctionnant dans docker.

Vous pouvez remplacer local_authdb par un autre nom si vous souhaitez utiliser plusieurs backends d’authentification.

Si vous ne voulez utiliser qu’un seul backend de stockage, assurez-vous de désactiver auth.pass_table local_authdb dans votre configuration s’il est encore actif.

#auth.pass_table local_authdb {

# table sql_table {

# driver sqlite3

# dsn credentials.db

# table_name passwords

# }

#}

auth.ldap local_authdb {

urls ldap://127.0.0.1:3890

bind plain "cn=admin,ou=people,dc=rnmkcy,dc=eu" "admin_password"

base_dn "dc=rnmkcy,dc=eu"

filter "(&(|(uid={username})(mail={username}))(objectClass=person))"

starttls off

debug off

connect_timeout 1m

}

Après les modifications, on redémarre le serveur de messagerie

sudo systemctl restart maddy

msmtp - Client SMTP pour envoi courrier

msmtp est un client SMTP très simple et facile à configurer pour l’envoi de courriels. Son mode de fonctionnement par défaut consiste à transférer les courriels au serveur SMTP que vous aurez indiqué dans sa configuration

Installer msmtp

Paquet dans les dépôts debian

sudo apt install msmtp

Essayons d’envoyer un mail. À ce stade, nous n’avons pas encore créé de fichier de configuration pour msmtp, nous devons donc fournir tous les détails sur la ligne de commande.

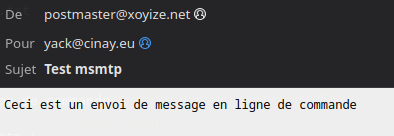

Envoi message contenu dans un fichier texte

Ecrire un message dans un fichier texte

cat << EOF > message.txt

From: xoyi@xoyize.xyz

To: yack@cinay.eu

Subject: Test msmtp

Ceci est un envoi de message en ligne de commande

EOF

Envoyer le message

cat message.txt | msmtp \

--auth=on --tls=on \

--host mx1.xoyize.xyz \

--port 587 \

--user xoyi@xoyize.xyz \

--read-envelope-from \

--read-recipients

saisir le mot de passe pour xoyi@xoyize.xyz à xoyize.xyz :

Dans le fichier message.txt, nous avons fourni de: (l’adresse électronique de la personne qui envoie le courriel) et à: (l’adresse électronique de destination). Nous avons ensuite demandé à msmtp de réutiliser ces valeurs pour définir l’enveloppe de l’email avec --read-envelope-from et --read-cepients.

Et les autres paramètres ?

--auth=onparce que nous voulons authentifier avec le serveur.--tls=onparce que nous voulons nous assurer que la communication avec le serveur est cryptée.--hostet--portindique où trouver le serveur.--userest évidemment votre nom d’utilisateur.

Créer un fichier de configuration

msmtp prend en charge deux emplacements : ~/.msmtprc et ~/.config/msmtp/config, nous utiliserons ~/.msmtprc

ATTENTION: Si serveur de messagerie utilise une base LDAP, seuls les utilisateurs de cette base seront valides pour la configuration

Créer la configuration

cat << 'EOF' > ~/.msmtprc

defaults

auth on

tls on

tls_trust_file /etc/maddy/certs/mx1.xoyize.xyz/fullchain.pem

logfile ~/.msmtp.log

#

account postmaster_maddy

host mx1.xoyize.xyz

port 587

from xoyi@xoyize.xyz

user xoyi@xoyize.xyz

password Mot_de_Passe_postmaster

#

account default : postmaster_maddy

EOF

Le mot de passe postmaster est ajouté au fichier ~/.msmtprc

Modifier les droits du fichier

chmod 600 ~/.msmtprc

Envoyer un message

msmtp -t < message.txt

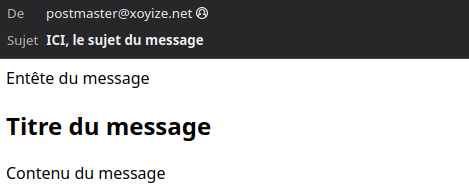

Envoi message html

Envoi html

nano sample.html

From: xoyi@xoyize.xyz

To: yack@cinay.eu

Subject: ICI, le sujet du message

Mime-Version: 1.0

Content-Type: text/html; charset=utf-8

<html>

<head>Entête du message</head>

<body>

<h2>Titre du message</h2>

<p>Contenu du message</p>

</body>

</html>

Envoi

cat sample.html | msmtp yack@cinay.eu

Ici, la commande cat affiche le contenu du fichier sample.html, puis nous sommes en train de passer le résultat à la commande msmtp.

Nous utilisons Content-Type comme en-tête MIME afin que le fichier soit traité comme un fichier HTML. Nous devons noter que nous devons spécifier les informations d’en-tête d’email dans le fichier HTML pour le traiter avec msmtp.

Envoi message en ligne de commande

Les tests en une ligne de commande

echo -e "Subject: Test messagerie postmaster\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Serveur maddy </head><body> \

<h2>Messagerie</h2><p>Test msmtp en mode ligne de commande </p></body>" |msmtp --from=xoyi@xoyize.xyz -t yanfi@yanfi.net

Le fichier .msmtp.log

juin 03 11:20:37 host=mx1.xoyize.xyz tls=on auth=on user=xoyi@xoyize.xyz from=xoyi@xoyize.xyz recipients=yack@cinay.eu mailsize=319 smtpstatus=250 smtpmsg='250 2.0.0 OK: queued' exitcode=EX_OK

En utilisant les autres utilisateurs

echo -e "Subject: Test messagerie\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Test envoi</head><body> \

<h2>Envoi message</h2><p>Test depuis xoyi@xoyize.xyz...</p></body>" \

|msmtp -a yann_rnmkcy_eu --from=leno@xoyize.xyz -t yack@cinay.eu

echo -e "Subject: Test messagerie\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Serveur maddy </head><body> \

<h2>Messagerie</h2><p>Test msmtp en mode ligne de commande </p></body>" |msmtp --from=xoyi@xoyize.xyz -t yanfi@yanfi.net

Le fichier .msmtp.log

juin 03 11:25:13 host=mx1.xoyize.xyz tls=on auth=on user=xoyi@xoyize.xyz from=xoyi@xoyize.xyz recipients=yack@cinay.eu mailsize=307 smtpstatus=250 smtpmsg='250 2.0.0 OK: queued' exitcode=EX_OK

Au final le fichier de configuration .msmtprc ne contiendra que l'utilisateur xoyi@xoyize.xyz

Ajout domaine ouestline.xyz

Ajout domaine ouestline.xyz pour la messagerie (maddy) et le web (caddy)

DNS ouestline.xyz

Enregistrement DNS MX pointe vers mx1.xoyize.xyz

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120221 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN MX 10 mx1.xoyize.xyz

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

Modifier le paramétrage maddy

Modifier le fichier de configuration /etc/maddy/maddy.conf

Ajouter tous les domaines que vous souhaitez que Maddy gère $(local_domains), comme ceci :

$(primary_domain) = xoyize.xyz

$(local_domains) = $(primary_domain) ouestline.xyz

Notez que vous devez choisir un domaine comme « principal » à utiliser dans les messages générés automatiquement.

Vous pouvez créer des comptes en utilisant les deux domaines dans le nom, envoyer et recevoir des messages, etc…

N'oubliez pas de configurer les enregistrements SPF, DMARC et MTA-STS correspondants.

Notez également que vous n’avez pas vraiment besoin d’un certificat TLS distinct pour chaque domaine géré. Vous pouvez avoir un nom d’hôte, par exemple mx1.xoyize.xyz, défini comme enregistrement MX pour plusieurs domaines.

DKIM, DMARC et MTA-STS domaine ouestline.xyz

DKIM : /var/lib/maddy/dkim_keys/ouestline.xyz_default.dns

_mta-sts id: Chaîne aléatoire de 32 caractères alphanumériques

Les enregistrements DNS

_dmarc IN TXT "v=DMARC1;p=quarantine;ruf=mailto:postmaster@ouestline.xyz;"

# Générer un code alphanumérique de longueur 32 pour id :

# tr -cd '[:alnum:]' < /dev/urandom | fold -w32 | head -n1

_mta-sts IN TXT "v=STSv1; id=RzW4KbrYuyd6mg4wAkbe9sH2YS2I78wY;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@ouestline.xyz"

v=DKIM1; k=rsa; p=MIIBIjANBg...asCxTzdzHxgEQIDAQAB

Fichier de politique MTA-STS, il suffit d’ajouter ce nouveau bloc Server à votre fichier Caddy :

mta-sts.ouestline.xyz {

respond "version: STSv1

mode: testing

mx: ouestline.xyz

max_age: 86401"

header Content-Type "text/plain; charset=utf-8"

}

MTA-STS Checker - Check MTA-STS Record

OVH DNS ouestline.xyz complet

Configuration finale DNS ouestline.xyz

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120228 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx ~all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;rua=mailto:postmaster@ouestline.xyz;"

_mta-sts IN TXT "v=STSv1; id=RzW4KbrYuyd6mg4wAkbe9sH2YS2I78wY;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@ouestline.xyz"

default._domainkey IN TXT ( "v=DKIM1;k=rsa;p=MIIBIjANBg...asCxTzdzHxgEQIDAQAB;" )

Utilisateurs ouestline.xyz

L’exécution de maddy creds --help et maddy imap-acct --help peut s’avérer utile pour connaître les autres commandes.

Créer l’utilisateur postmaster sans shell ni home

sudo useradd ouest

Notez que les comptes IMAP et les identifiants sont gérés séparément, mais que les noms d’utilisateur doivent correspondre par défaut pour que les choses fonctionnent.

Ajout utilisateur local linux au serveur de messagerie et le stockage local

sudo -u maddy maddy creds create ouest@ouestline.xyz # on vous demande de saisir le mot de passe du compte

sudo -u maddy maddy imap-acct create ouest@ouestline.xyz

Liste des utilisateurs : maddy creds list et des stockages : maddy imap-acct list

sudo -u maddy maddy creds list |grep ouest

ouest@ouestline.xyz

sudo -u maddy maddy imap-acct list |grep ouest

ouest@ouestline.xyz

Alias ouestline.xyz

Ajouter au fichier alias /etc/maddy/aliases

postmaster@ouestline.xyz: ouest@ouestline.xyz

Redémarrer le service

sudo systemctl restart maddy

Modification msmtp pour intégrer le domaine ouestline.xyz

msmtp est un client SMTP très simple et facile à configurer pour l’envoi de courriels. Son mode de fonctionnement par défaut consiste à transférer les courriels au serveur SMTP que vous aurez indiqué dans sa configuration

Modifier le fichier de configuration pour y ajouter le domaine ouestline.xyz

Créer la configuration

cat << 'EOF' >> ~/.msmtprc

#

account ouestline

host mx1.xoyize.xyz

port 587

from ouest@ouestline.xyz

user ouest@ouestline.xyz

password xxxxxxxxxxxxxxxxxxxx

EOF

Le mot de passe postmaster est ajouté au fichier ~/.msmtprc

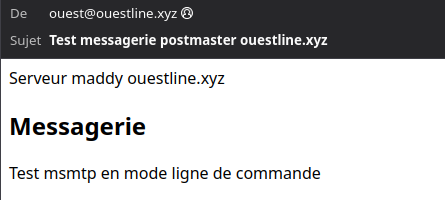

Msmtp envoi message depuis ouestline.xyz en une ligne de commande

echo -e "Subject: Test messagerie postmaster ouestline.xyz\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Serveur maddy ouestline.xyz </head><body> \

<h2>Messagerie</h2><p>Test msmtp en mode ligne de commande </p></body>" |msmtp --from=ouest@ouestline.xyz -t yanfi@yanfi.net

Message reçu sur yanfi.net

Ajout domaine cinay.eu

Ajout domaine cinay.eu pour la messagerie (maddy) et le web (caddy)

DNS cinay.eu

Enregistrement DNS MX pointe vers mx1.xoyize.xyz

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120221 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN MX 10 mx1.xoyize.xyz

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

Modifier le paramétrage maddy

Modifier le fichier de configuration /etc/maddy/maddy.conf

Ajouter tous les domaines que vous souhaitez que Maddy gère $(local_domains), comme ceci :

$(primary_domain) = xoyize.xyz

$(local_domains) = $(primary_domain) cinay.eu

Notez que vous devez choisir un domaine comme « principal » à utiliser dans les messages générés automatiquement.

Vous pouvez créer des comptes en utilisant les deux domaines dans le nom, envoyer et recevoir des messages, etc…

N'oubliez pas de configurer les enregistrements SPF, DMARC et MTA-STS correspondants.

Notez également que vous n’avez pas vraiment besoin d’un certificat TLS distinct pour chaque domaine géré. Vous pouvez avoir un nom d’hôte, par exemple mx1.xoyize.xyz, défini comme enregistrement MX pour plusieurs domaines.

DKIM, DMARC et MTA-STS domaine cinay.eu

DKIM : /var/lib/maddy/dkim_keys/cinay.eu_default.dns

_mta-sts id: Chaîne aléatoire de 32 caractères alphanumériques

Commandes pour générer une chaine aléatoire

# Alphanumérique Longueur 32 et nombre 1

cat /dev/urandom | tr -dc '[:alnum:]' | fold -w ${1:-32} | head -n 1

Les enregistrements DNS

_dmarc IN TXT "v=DMARC1;p=quarantine;ruf=mailto:postmaster@cinay.eu;"

# Générer un code alphanumérique de longueur 32 pour id :

# tr -cd '[:alnum:]' < /dev/urandom | fold -w32 | head -n1

_mta-sts IN TXT "v=STSv1; id=1iIaeWlbRGJcsxHNQh9uNQRHmZhaThtP;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@cinay.eu"

v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w..QwIDAQAB

Fichier de politique MTA-STS, il suffit d’ajouter ce nouveau bloc Server à votre fichier Caddy :

mta-sts.cinay.eu {

respond "version: STSv1

mode: testing

mx: cinay.eu

max_age: 86401"

header Content-Type "text/plain; charset=utf-8"

}

MTA-STS Checker - Check MTA-STS Record

OVH DNS cinay.eu complet

Configuration finale DNS cinay.eu

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120228 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx ~all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;rua=mailto:postmaster@cinay.eu;"

_mta-sts IN TXT "v=STSv1; id=1iIaeWlbRGJcsxHNQh9uNQRHmZhaThtP;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@cinay.eu"

default._domainkey IN TXT ( "v=DKIM1; k=rsa; p=MIIBIjANBgkqhki...r+Hp+RFNOAQBxLIQwIDAQAB" )

Utilisateurs cinay.eu

L’exécution de maddy creds --help et maddy imap-acct --help peut s’avérer utile pour connaître les autres commandes.

Créer l’utilisateur yack sans shell ni home

sudo useradd yack

Notez que les comptes IMAP et les identifiants sont gérés séparément, mais que les noms d’utilisateur doivent correspondre par défaut pour que les choses fonctionnent.

Ajout utilisateur local linux au serveur de messagerie et le stockage local

sudo -u maddy maddy creds create yack@cinay.eu # on vous demande de saisir le mot de passe du compte

sudo -u maddy maddy imap-acct create yack@cinay.eu

Liste des utilisateurs : maddy creds list et des stockages : maddy imap-acct list

sudo -u maddy maddy creds list |grep yack

yack@cinay.eu

sudo -u maddy maddy imap-acct list |grep yack

yack@cinay.eu

Alias cinay.eu

Ajouter au fichier alias /etc/maddy/aliases

postmaster@cinay.eu: yack@cinay.eu

Redémarrer le service

sudo systemctl restart maddy

Modification msmtp pour intégrer le domaine cinay.eu

msmtp est un client SMTP très simple et facile à configurer pour l’envoi de courriels. Son mode de fonctionnement par défaut consiste à transférer les courriels au serveur SMTP que vous aurez indiqué dans sa configuration

Modifier le fichier de configuration pour y ajouter le domaine cinay.eu

Créer la configuration

cat << 'EOF' >> ~/.msmtprc

#

account cinay

host mx1.xoyize.xyz

port 587

from yack@cinay.eu

user yack@cinay.eu

password xxxxxxxxxxxxxxxxxxxx

EOF

Le mot de passe postmaster est ajouté au fichier ~/.msmtprc

Msmtp envoi message depuis cinay.eu en une ligne de commande

echo -e "Subject: Test messagerie postmaster cinay.eu\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Serveur maddy cinay.eu </head><body> \

<h2>Messagerie</h2><p>Test msmtp en mode ligne de commande </p></body>" |msmtp --from=yack@cinay.eu -t yanfi@yanfi.net

Ajout domaine yanfi.net

Ajout domaine yanfi.net pour la messagerie (maddy) et le web (caddy)

DNS yanfi.net

Enregistrement DNS MX pointe vers mx1.xoyize.xyz

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120221 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN MX 10 mx1.xoyize.xyz

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

Modifier le paramétrage maddy

Modifier le fichier de configuration /etc/maddy/maddy.conf

Ajouter tous les domaines que vous souhaitez que Maddy gère $(local_domains), comme ceci :

$(primary_domain) = xoyize.xyz

$(local_domains) = $(primary_domain) yanfi.net

Notez que vous devez choisir un domaine comme « principal » à utiliser dans les messages générés automatiquement.

Redémarrer maddy

sudo systemctl restart maddy

Vous pouvez créer des comptes en utilisant les deux domaines dans le nom, envoyer et recevoir des messages, etc…

N'oubliez pas de configurer les enregistrements SPF, DMARC et MTA-STS correspondants.

Notez également que vous n’avez pas vraiment besoin d’un certificat TLS distinct pour chaque domaine géré. Vous pouvez avoir un nom d’hôte, par exemple mx1.xoyize.xyz, défini comme enregistrement MX pour plusieurs domaines.

DKIM, DMARC et MTA-STS domaine yanfi.net

DKIM : /var/lib/maddy/dkim_keys/yanfi.net_default.dns

_mta-sts id: Chaîne aléatoire de 32 caractères alphanumériques

Commandes pour générer une chaine aléatoire

# Alphanumérique Longueur 32 et nombre 1

cat /dev/urandom | tr -dc '[:alnum:]' | fold -w ${1:-32} | head -n 1

Les enregistrements DNS

_dmarc IN TXT "v=DMARC1;p=quarantine;ruf=mailto:postmaster@yanfi.net;"

# Générer un code alphanumérique de longueur 32 pour id :

# tr -cd '[:alnum:]' < /dev/urandom | fold -w32 | head -n1

_mta-sts IN TXT "v=STSv1; id=quoQ800pwMEOA7FjaVltD1w1Mxyvd3EA;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@yanfi.net"

v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCg...rIfPJp1USphE9u0QIDAQAB

Fichier de politique MTA-STS, il suffit d’ajouter ce nouveau bloc Server à votre fichier Caddy :

mta-sts.yanfi.net {

respond "version: STSv1

mode: testing

mx: yanfi.net

max_age: 86401"

header Content-Type "text/plain; charset=utf-8"

}

MTA-STS Checker - Check MTA-STS Record

OVH DNS yanfi.net complet

Configuration finale DNS yanfi.net

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2024120228 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx ~all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;rua=mailto:postmaster@yanfi.net;"

_mta-sts IN TXT "v=STSv1; id=quoQ800pwMEOA7FjaVltD1w1Mxyvd3EA;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@yanfi.net"

default._domainkey IN TXT ( "v=DKIM1; k=rsa; p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5VSj5dWgL4JMitusWh3xVZck7phN6ys+sz4TKOv0tXRwi6zHFwC6VIR5TqgdurhgQrlxVixFS0GoPm3fQyMRawN0x9wOWiQuPg5v7WcyhlY27FjlpLvo1YuXG4+M+rhTN3VDwNv/CCrys7LbGtXwFql4CKTTxIndieyWEbWlghkCGhSLCdwxKO47HTDFjb8XTdTMEJnNeNLi0fWn1+KzexvayCd+5QGGVwQfs+OULsKlYHa6k3mSNSmkbm/bL1sbHrL5Ug0aVpLQULq7GD0GLZ3gN0/W5eej9Hlr8KvtXD44tHIKC6tXEiAKVNM/WleRZd8Vi8rIfPJp1USphE9u0QIDAQAB" )

Utilisateurs yanfi.net

L’exécution de maddy creds --help et maddy imap-acct --help peut s’avérer utile pour connaître les autres commandes.

Créer les utilisateurs claudine et yanfi sans shell ni home

sudo useradd claudine

sudo useradd yanfi

Notez que les comptes IMAP et les identifiants sont gérés séparément, mais que les noms d’utilisateur doivent correspondre par défaut pour que les choses fonctionnent.

Ajout utilisateur local linux au serveur de messagerie et le stockage local

sudo -u maddy maddy creds create yanfi@yanfi.net # on vous demande de saisir le mot de passe du compte

sudo -u maddy maddy imap-acct create yanfi@yanfi.net

sudo -u maddy maddy creds create claudine@yanfi.net # on vous demande de saisir le mot de passe du compte

sudo -u maddy maddy imap-acct create claudine@yanfi.net

Liste des utilisateurs : maddy creds list et des stockages : maddy imap-acct list

sudo -u maddy maddy creds list

sudo -u maddy maddy imap-acct list

Alias yanfi.net

Ajouter au fichier alias /etc/maddy/aliases

postmaster@yanfi.net: yanfi@yanfi.net

Redémarrer le service

sudo systemctl restart maddy

Modification msmtp pour intégrer le domaine yanfi.net

msmtp est un client SMTP très simple et facile à configurer pour l’envoi de courriels. Son mode de fonctionnement par défaut consiste à transférer les courriels au serveur SMTP que vous aurez indiqué dans sa configuration

Modifier le fichier de configuration pour y ajouter le domaine yanfi.net

Créer la configuration

cat << 'EOF' >> ~/.msmtprc

#

account yanfi

host mx1.xoyize.xyz

port 587

from yanfi@yanfi.net

user yanfi@yanfi.net

password xxxxxxxxxxxxxxxxxxxx

EOF

Le mot de passe postmaster est ajouté au fichier ~/.msmtprc

Msmtp envoi message depuis yanfi.net en une ligne de commande

echo -e "Subject: Test messagerie postmaster yanfi.net\r\nMIME-Version: 1.0\nContent-Type: text/html; charset=utf-8\r\n\r\n \

<html><head>Serveur maddy yanfi.net </head><body> \

<h2>Messagerie</h2><p>Test msmtp en mode ligne de commande </p></body>" |msmtp --from=yanfi@yanfi.net -t ouest@ouestline.net

Récapitulatif configuration DNS,Maddy et Caddy

Zones DNS

Etendre Réduire DNS domaine xoyize.xyz

$TTL 3600

@ IN SOA dns106.ovh.net. tech.ovh.net. (2025031201 86400 3600 3600000 60)

IN NS ns106.ovh.net.

IN NS dns106.ovh.net.

IN MX 10 mx1

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx -all"

IN CAA 128 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_25._tcp.mx1 IN TLSA 3 1 1 93f7192e5a9ebfd5d79eeaec632b03e6aef6502c0608bd14ec7f7895a6f327b0

_dmarc IN TXT "v=DMARC1;p=quarantine;"

_mta-sts IN TXT "v=STSv1; id=8E5bpv87mdL4Jd3AL65Czp4DHbF7W6ky;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@xoyize.xyz"

default._domainkey IN TXT ( "v=DKIM1;k=rsa;p=MIIBIjAN...QIDAQAB;" )

mx1 IN A 158.220.91.148

mx1 IN AAAA 2a02:c204:2231:478::1 Etendre Réduire DNS domaine cinay.eu

$TTL 3600

@ IN SOA dns100.ovh.net. tech.ovh.net. (2025031201 86400 3600 3600000 300)

IN NS ns100.ovh.net.

IN NS dns100.ovh.net.

IN MX 10 mx1.xoyize.xyz.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx -all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;"

_mta-sts IN TXT "v=STSv1; id=1iIaeWlbRGJcsxHNQh9uNQRHmZhaThtP;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@cinay.eu"

default._domainkey IN TXT ( "v=DKIM1;h=sha256;k=rsa;p=MIIBIj...lRX9QUp8tVnSNvtnr+Hp+RFNOAQBxLIQwIDAQAB;" ) Etendre Réduire DNS domaine yanfi.net

$TTL 3600

@ IN SOA dns110.ovh.net. tech.ovh.net. (2025031201 86400 3600 3600000 300)

IN NS ns110.ovh.net.

IN NS dns110.ovh.net.

IN MX 10 mx1.xoyize.xyz.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx -all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;"

_mta-sts IN TXT "v=STSv1; id=quoQ800pwMEOA7FjaVltD1w1Mxyvd3EA;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@yanfi.net"

default._domainkey IN TXT ( "v=DKIM1;h=sha256;k=rsa;p=MIIBIjANBg...9u0QIDAQAB;" ) Etendre Réduire DNS domaine ouestline.xyz

$TTL 3600

@ IN SOA dns111.ovh.net. tech.ovh.net. (2025031201 86400 3600 3600000 300)

IN NS ns111.ovh.net.

IN NS dns111.ovh.net.

IN MX 10 mx1.xoyize.xyz.

IN A 158.220.91.148

IN AAAA 2a02:c204:2231:478::1

600 IN TXT "v=spf1 a mx -all"

IN CAA 0 issue "letsencrypt.org"

* IN A 158.220.91.148

* IN AAAA 2a02:c204:2231:478::1

_dmarc IN TXT "v=DMARC1;p=quarantine;"

_mta-sts IN TXT "v=STSv1; id=RzW4KbrYuyd6mg4wAkbe9sH2YS2I78wY;"

_smtp._tls IN TXT "v=TLSRPTv1;rua=mailto:postmaster@ouestline.xyz"

default._domainkey IN TXT ( "v=DKIM1;k=rsa;p=MIIBIjANBgk...zHxgEQIDAQAB;" ) Messagerie Maddy

Etendre Réduire configuration /etc/maddy/maddy.conf

## Maddy Mail Server - default configuration file (2022-06-18)

# Suitable for small-scale deployments. Uses its own format for local users DB,

# should be managed via maddy subcommands.

#

# See tutorials at https://maddy.email for guidance on typical

# configuration changes.

# ----------------------------------------------------------------------------

# Base variables

$(hostname) = mx1.xoyize.xyz

$(primary_domain) = xoyize.xyz

$(local_domains) = $(primary_domain) ouestline.xyz cinay.eu yanfi.net

tls file /etc/maddy/certs/$(hostname)/fullchain.pem /etc/maddy/certs/$(hostname)/privkey.pem

# ----------------------------------------------------------------------------

# Local storage & authentication

# pass_table provides local hashed passwords storage for authentication of

# users. It can be configured to use any "table" module, in default

# configuration a table in SQLite DB is used.

# Table can be replaced to use e.g. a file for passwords. Or pass_table module

# can be replaced altogether to use some external source of credentials (e.g.

# PAM, /etc/shadow file).

#

# If table module supports it (sql_table does) - credentials can be managed

# using 'maddy creds' command.

auth.pass_table local_authdb {

table sql_table {

driver sqlite3

dsn credentials.db

table_name passwords

}

}

# imapsql module stores all indexes and metadata necessary for IMAP using a

# relational database. It is used by IMAP endpoint for mailbox access and

# also by SMTP & Submission endpoints for delivery of local messages.

#

# IMAP accounts, mailboxes and all message metadata can be inspected using

# imap-* subcommands of maddy.

storage.imapsql local_mailboxes {

driver sqlite3

dsn imapsql.db

}

# ----------------------------------------------------------------------------

# SMTP endpoints + message routing

hostname $(hostname)

table.chain local_rewrites {

optional_step regexp "(.+)\+(.+)@(.+)" "$1@$3"

optional_step static {

entry postmaster postmaster@$(primary_domain)

}

optional_step file /etc/maddy/aliases

}

msgpipeline local_routing {

# Insert handling for special-purpose local domains here.

# e.g.

# destination lists.example.org {

# deliver_to lmtp tcp://127.0.0.1:8024

# }

destination postmaster $(local_domains) {

modify {

replace_rcpt &local_rewrites

}

deliver_to &local_mailboxes

}

default_destination {

reject 550 5.1.1 "User doesn't exist"

}

}

smtp tcp://0.0.0.0:25 {

limits {

# Up to 20 msgs/sec across max. 10 SMTP connections.

all rate 20 1s

all concurrency 10

}

dmarc yes

check {

require_mx_record

dkim

spf

}

source $(local_domains) {

reject 501 5.1.8 "Use Submission for outgoing SMTP"

}

default_source {

destination postmaster $(local_domains) {

deliver_to &local_routing

}

default_destination {

reject 550 5.1.1 "User doesn't exist"

}

}

}

submission tls://0.0.0.0:465 tcp://0.0.0.0:587 {

limits {

# Up to 50 msgs/sec across any amount of SMTP connections.

all rate 50 1s

}

auth &local_authdb

source $(local_domains) {

check {

authorize_sender {

prepare_email &local_rewrites

user_to_email identity

}

}

destination postmaster $(local_domains) {

deliver_to &local_routing

}

default_destination {

modify {

dkim $(primary_domain) $(local_domains) default

}

deliver_to &remote_queue

}

}

default_source {

reject 501 5.1.8 "Non-local sender domain"

}

}

target.remote outbound_delivery {

limits {

# Up to 20 msgs/sec across max. 10 SMTP connections

# for each recipient domain.

destination rate 20 1s

destination concurrency 10

}

mx_auth {

dane

mtasts {

cache fs

fs_dir mtasts_cache/

}

local_policy {

min_tls_level encrypted

min_mx_level none

}

}

}

target.queue remote_queue {

target &outbound_delivery

autogenerated_msg_domain $(primary_domain)

bounce {

destination postmaster $(local_domains) {

deliver_to &local_routing

}

default_destination {

reject 550 5.0.0 "Refusing to send DSNs to non-local addresses"

}

}

}

# ----------------------------------------------------------------------------

# IMAP endpoints

imap tls://0.0.0.0:993 tcp://0.0.0.0:143 {

auth &local_authdb

storage &local_mailboxes

}Serveur Web Caddy

Etendre Réduire configuration /etc/caddy/Caddyfile

# OVH Domaine xoyize.xyz

xoyize.xyz {

root xoyize.xyz

# Authentification basique

basicauth * {

xouser $2a$14$eUX5bO/DcXKakANhDeK8R.B7cd3rhWCUqBFZZvJpOst3tBlj4Q0ge

}

encode gzip

file_server

}

mta-sts.xoyize.xyz {

respond "version: STSv1

mode: testing

mx: mx1.xoyize.xyz

max_age: 786401"

header Content-Type "text/plain; charset=utf-8"

}

# OVH Domaine yanfi.net

mta-sts.yanfi.net {

respond "version: STSv1

mode: testing

mx: yanfi.net

max_age: 686401"

header Content-Type "text/plain; charset=utf-8"

}

# OVH Domaine ouestline.xyz

mta-sts.ouestline.xyz {

respond "version: STSv1

mode: testing

mx: ouestline.xyz

max_age: 886401"

header Content-Type "text/plain; charset=utf-8"

}

# OVH Domaine cinay.eu

mta-sts.cinay.eu {

respond "version: STSv1

mode: testing

mx: cinay.eu

max_age: 686401"

header Content-Type "text/plain; charset=utf-8"

}Outils de test et vérification serveur mail

17 outils SMTP pour diagnostiquer et tester la sécurité du courrier électronique

Validateur MTA-STS

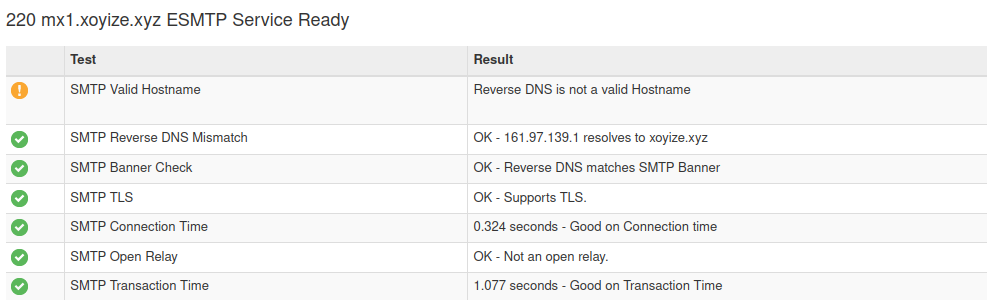

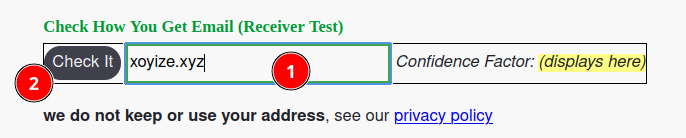

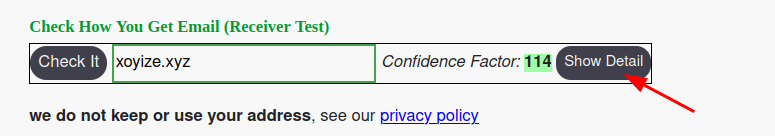

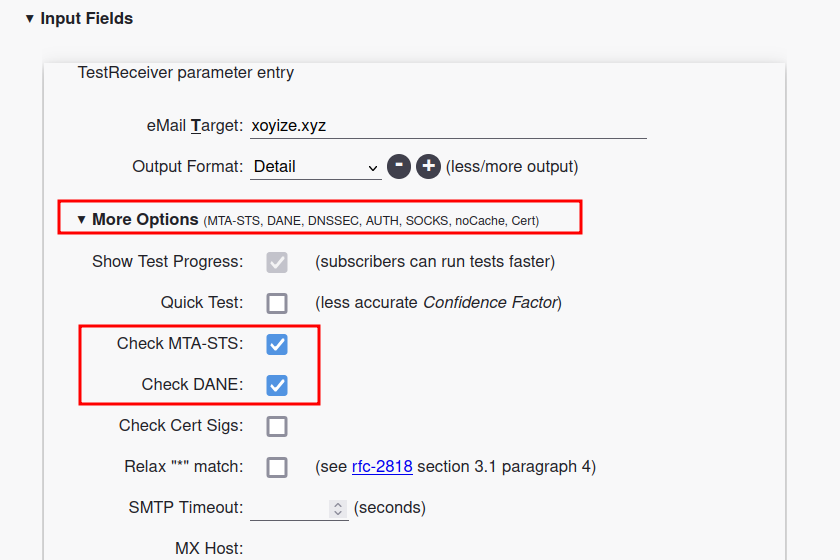

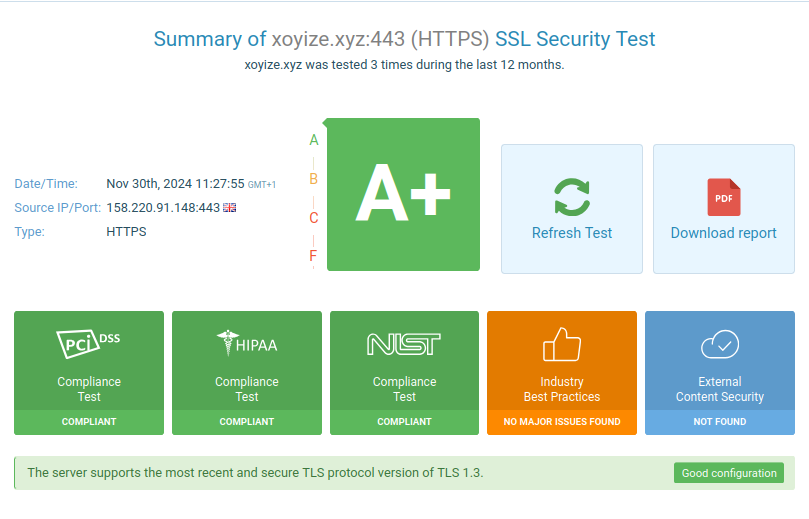

CheckTLS

CheckTLS vous permet de vérifier la sécurité de votre messagerie et le fonctionnement de vos courriels. EmailSentry Outlook vous aide à vous assurer que tous les courriels que vous envoyez sont privés, légaux et sûrs.

L’outil est approuvé par HIPAA, CCPA, PCI, GDPR et d’autres réglementations de conformité pour la sécurité des emails. CheckTLS vous aide également à résoudre les problèmes détectés dans vos courriels après le test.

SSL-Tools

SSL-Tools est un outil assez simple qui permet d’entrer la partie « domaine » d’une adresse électronique et de tester sa sécurité.

ImmuniWeb offre un outil efficace pour tester la sécurité SSL.

MTA-STS Lookup

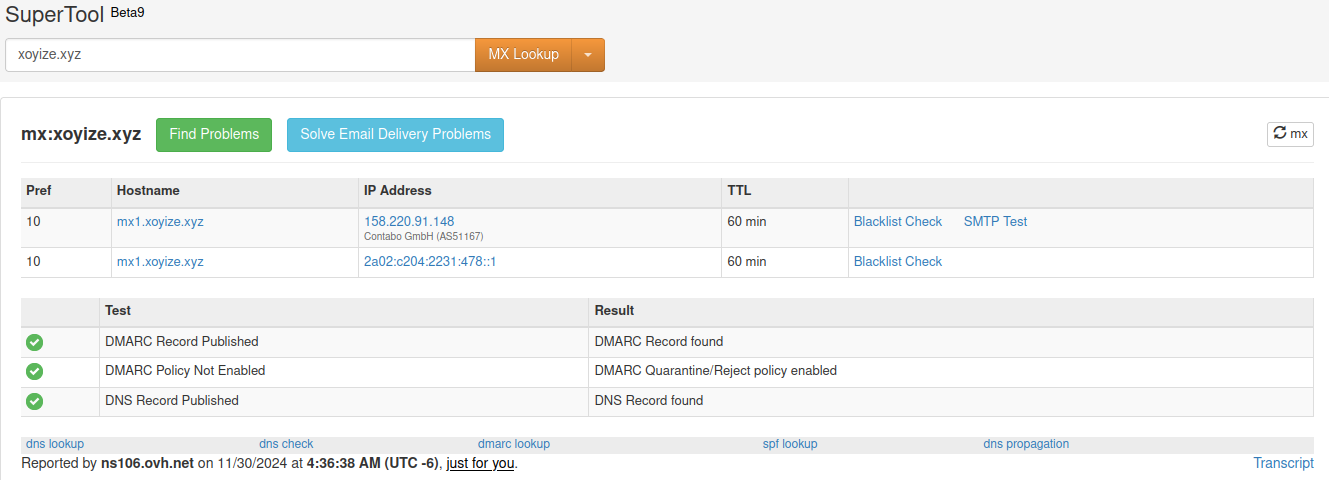

MTA-STS Lookup - Check domains for Inbound Transport Layer Security (TLS) Enforcement - MxToolbox

MxToolbox

Mx lookup

Vérifier DKIM

Vérifier DMARC

Serveur web caddy

ouestline.xyz

Créer dossier www (WorkingDirectory=/var/caddy/www/xoyize.xyz), y ajouter un fichier index.html

sudo mkdir -p /var/caddy/www/ouestline.xyz

sudo touch /var/caddy/www/ouestline.xyz/index.html

echo "<h1>Serveur caddy ouestline.xyz</h1><h2>Dossier /var/caddy/www/ouestline.xyz/</h2>" | sudo tee -a /var/caddy/www/ouestline.xyz/index.html

Modifier le fichier de configuration /etc/caddy/Caddyfile

Ajouter

ouestline.xyz {

root ouestline.xyz

encode gzip

file_server

}

On relance le service caddy

sudo systemctl restart caddy

On vérifie sur le lien https://ouestline.xyz

Dossier “static”

Créer le dossier et modifier les droits

sudo mkdir -p /var/caddy/www/Divers/

sudo chown xouser /var/caddy/www/Divers/

Créer une première synchronisation via rsync de “static” depuis le poste linux appelnat

rsync -avz --progress --stats -e "ssh -p 55148 -i /home/yann/.ssh/xoyize-ed25519" /home/yann/media/yannstatic/static xouser@158.220.91.148:/var/caddy/www/Divers/

Modifier le fichier de configuration /etc/caddy/Caddyfile afin qu’il ne serve que des fichiers statiques, utilisez la directive file_server, puis définissez le répertoire racine /var/caddy/www/Divers/static. L’astérisque (*) qui suit immédiatement la racine indique à Caddy qu’il doit répondre à toutes les requêtes - sans lui, Caddy ne fonctionnerait pas.

# Servir des fichiers statiques

static.xoyize.xyz {

root * /var/caddy/www/Divers/static

file_server

}

static.cinay.eu {

root * /var/caddy/www/Divers/static

file_server

}

static.yanfi.net {

root * /var/caddy/www/Divers/static

file_server

}

static.ouestline.xyz {

root * /var/caddy/www/Divers/static

file_server

}

On relance le service caddy

sudo systemctl restart caddy

On vérifie sur les liens https://static.domaine.tld

PHP8 MariaDB

Installer la dernière version PHP8 sur debian 12

Ajout dépôt sury

Pour installer la version de 8 de php, ajouter le dépôt sury.

sudo apt install -y lsb-release apt-transport-https ca-certificates wget

sudo wget -O /etc/apt/trusted.gpg.d/php.gpg https://packages.sury.org/php/apt.gpg

echo "deb https://packages.sury.org/php/ $(lsb_release -sc) main" |sudo tee /etc/apt/sources.list.d/php.list

Mise à jour des dépôts :

sudo apt update && sudo apt upgrade -y

Installer PHP8.3 + Modules nécessaires à Nextcloud

Installer php8.3 et modules

sudo apt -y install \

php8.3 \

php8.3-fpm \

php8.3-sqlite3 \

php8.3-cli \

php8.3-gd \

php8.3-imap \

php8.3-mysql \

php8.3-soap \

php8.3-apcu \

php8.3-common \

php8.3-gmp \

php8.3-intl \

php8.3-opcache \

php8.3-xml \

php8.3-curl \

php8.3-igbinary \

php8.3-readline \

php8.3-zip \

php8.3-bcmath \

php8.3-imagick \

php8.3-mbstring \

php8.3-redis \

php8.3-bz2 \

php8.3-smbclient \

imagemagick libmagickcore-6.q16-6-extra

Vérifiez votre installation PHP en vérifiant sa version : php --version

PHP 8.3.14 (cli) (built: Nov 25 2024 18:23:27) (NTS)

Copyright (c) The PHP Group

Zend Engine v4.3.14, Copyright (c) Zend Technologies

with Zend OPcache v8.3.14, Copyright (c), by Zend Technologies

Remplacer l’utilisateur et le groupe par défaut par caddy dans le fichier de configuration PHP-FPM.

sudo nano /etc/php/8.3/fpm/pool.d/www.conf

Dans le fichier, recherchez les lignes ci-dessous et changez leur valeur en caddy :

user = caddy

group = caddy

listen.owner = caddy

listen.group = caddy

Redémarrer PHP-FPM pour appliquer les modifications :

sudo systemctl restart php8.3-fpm

Installer MariaDB

sudo apt install mariadb-server -y

sudo mysql_secure_installation # Y à tout et nouveau mot de passe n

Nextcloud (NON INSTALLE)

Caractéristiques

- PHP8.3

- MariaDB

- Caddy web

Base MariaaDB

MariaDB, base ‘nextcloud’ , en mode su

MOTPASSEDB="xxxxxxxxxxxxxxxxxxx"

mysql -uroot -e "CREATE DATABASE nextcloud CHARACTER SET utf8mb4 COLLATE utf8mb4_general_ci; \

CREATE USER 'nextcloud'@'localhost' IDENTIFIED BY '$MOTPASSEDB'; \

GRANT ALL PRIVILEGES ON nextcloud.* TO 'nextcloud'@'localhost' IDENTIFIED BY '$MOTPASSEDB'; FLUSH PRIVILEGES;"

Télécharger dernière version Nextcloud

Lien des versions Nextcloud server https://download.nextcloud.com/server/releases/

# Créer dossier /var/www si inexistant

mkdir -p /var/www

# mode su

wget https://download.nextcloud.com/server/releases/latest.tar.bz2

# checksum et vérification

#wget https://download.nextcloud.com/server/releases/latest.tar.bz2.sha256

#sha256sum -c latest.tar.bz2.sha256 < latest.tar.bz2

# Décompression, déplacement et effacement

tar -xvf latest.tar.bz2

mv nextcloud /var/www/

chown -R caddy:caddy /var/www/nextcloud

#rm latest.tar.bz2

Pool Nextcloud PHP-FPM

Le pool fpm nextcloud /etc/php/8.3/fpm/pool.d/nextcloud.conf

en mode su

cat > /etc/php/8.3/fpm/pool.d/nextcloud.conf << EOF

[nextcloud]

user = caddy

group = caddy

chdir = /var/www/nextcloud

listen = /var/run/php/php8.3-fpm-nextcloud.sock

listen.owner = caddy

listen.group = caddy

pm = dynamic

pm.max_children = 16

pm.max_requests = 500

request_terminate_timeout = 1d

pm.start_servers = 6

pm.min_spare_servers = 5

pm.max_spare_servers = 8

; Additional php.ini defines, specific to this pool of workers.

env[PATH] = /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

php_admin_value[memory_limit] = 512M

php_value[upload_max_filesize] = 10G

php_value[post_max_size] = 10G

php_value[default_charset] = UTF-8

; OPcache is already activated by default

; php_value[opcache.enable]=1

; The following parameters are nevertheless recommended for Nextcloud

; see here: https://docs.nextcloud.com/server/15/admin_manual/installation/server_tuning.html#enable-php-opcache

; Valeurs opcache 22/11/2024

php_value[opcache.enable_cli]=1

php_value[opcache.memory_consumption]=256

php_value[opcache.interned_strings_buffer]=128

php_value[opcache.max_accelerated_files]=32530

php_value[opcache.save_comments]=1

php_value[opcache.revalidate_freq]=60

php_value[opcache.jit]=1255

php_value[opcache.jit_buffer_size]=128M

; https://docs.nextcloud.com/server/latest/admin_manual/configuration_server/caching_configuration.html#id1

php_value[apc.enabled]=1

php_value[apc.enable_cli]=1

EOF

Relancer le service

systemctl restart php8.3-fpm

Configurer Caddyfile

Pour l’écriture des logs avec utilisateur caddy

sudo mkdir -p /var/log/caddy

sudo chown caddy:caddy -R /var/log/caddy

Ajout configuration nextcloud au fichier /etc/caddy/Caddyfile

cloud.xoyize.xyz {

root * /var/www/nextcloud

file_server

encode gzip zstd

php_fastcgi unix//run/php/php8.3-fpm-nextcloud.sock {

env front_controller_active true # Remove index.php form url

header_up -X-Forwarded-Host

}

# High Performance Backend / Client Push App

handle_path /push/* {

reverse_proxy http://127.0.0.1:7867

}

log {

output file /var/log/caddy/nextcloud.log

}

header {

Strict-Transport-Security "max-age=15768000;"

X-Content-Type-Options "nosniff"

X-XSS-Protection "1; mode=block"

X-Robots-Tag "noindex,nofollow"

X-Download-Options "noopen"

X-Permitted-Cross-Domain-Policies "none"

Referrer-Policy "no-referrer"

}

redir /.well-known/carddav /remote.php/dav 301

redir /.well-known/caldav /remote.php/dav 301

# .htaccess / data / config / ... shouldn't be accessible from outside

@forbidden {

path /.htaccess

path /data/*

path /config/*

path /db_structure

path /.xml

path /README

path /3rdparty/*

path /lib/*

path /templates/*

path /occ

path /console.php

}

respond @forbidden 404

}

Tester la configuration en mode su

caddy validate --config /etc/caddy/Caddyfile

2024/12/05 13:00:29.188 INFO using config from file {"file": "/etc/caddy/Caddyfile"}

2024/12/05 13:00:29.193 INFO adapted config to JSON {"adapter": "caddyfile"}

2024/12/05 13:00:29.202 INFO http.auto_https server is listening only on the HTTPS port but has no TLS connection policies; adding one to enable TLS {"server_name": "srv0", "https_port": 443}

2024/12/05 13:00:29.202 INFO http.auto_https enabling automatic HTTP->HTTPS redirects {"server_name": "srv0"}

2024/12/05 13:00:29.202 INFO tls.cache.maintenance started background certificate maintenance {"cache": "0xc000497c80"}

2024/12/05 13:00:29.212 INFO tls.cache.maintenance stopped background certificate maintenance {"cache": "0xc000497c80"}

Valid configuration

Redémarrer caddy

sudo systemctl restart caddy

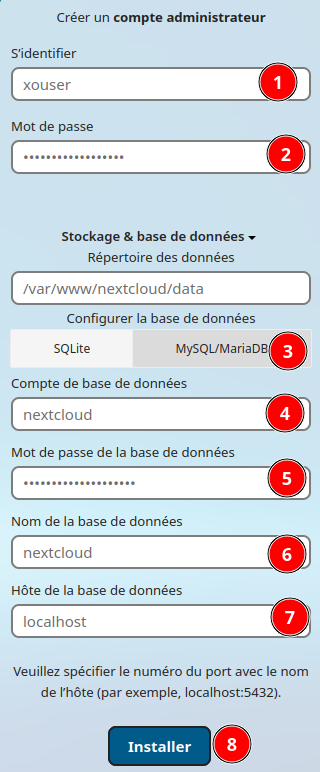

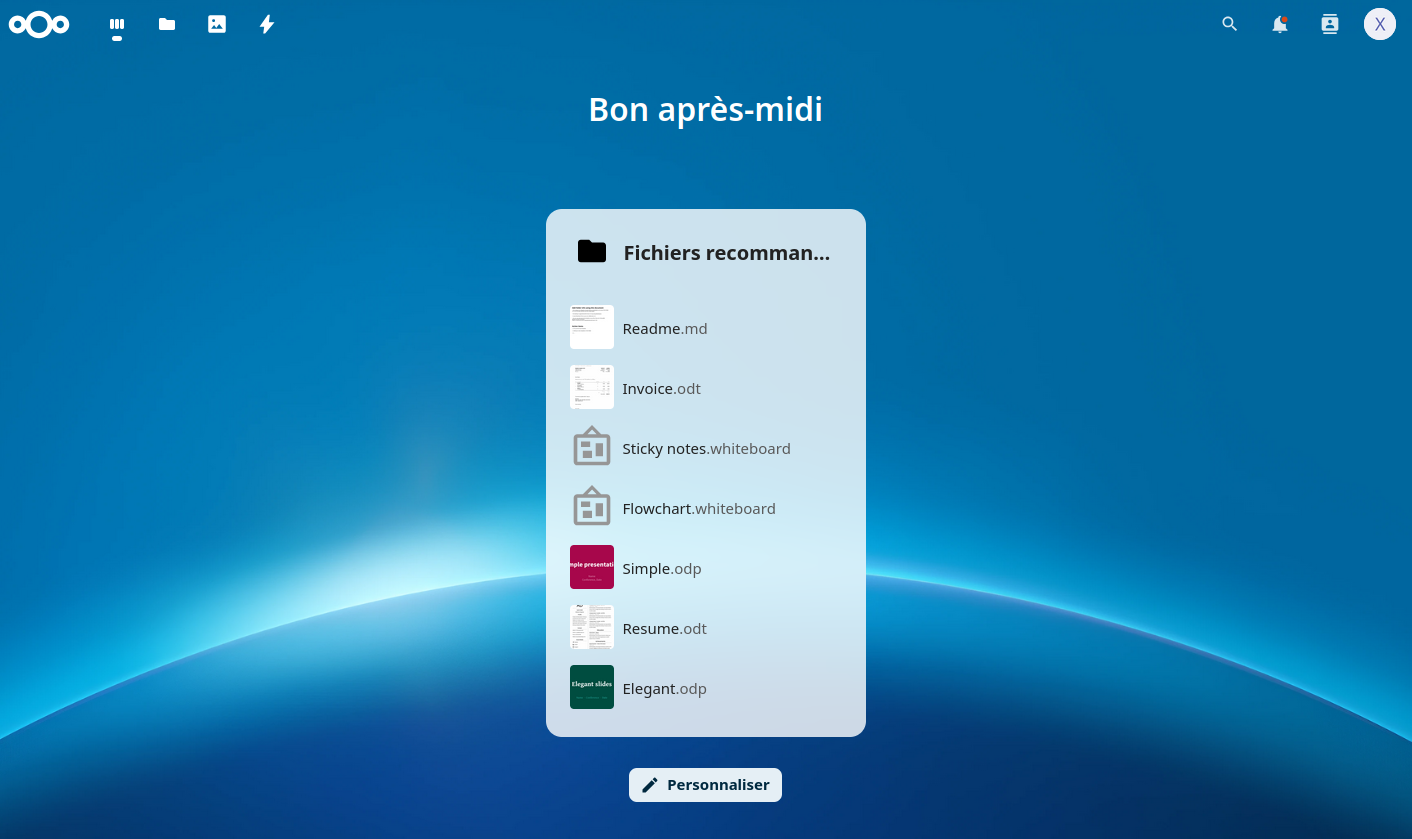

Installation graphique nextcloud

Ouvrir url : https://cloud.xoyize.xyz

Paramètres de base

Configurer les paramètres avec occ ,en mode su dans le dossier /var/www/nextcloud

sudo -s

cd /var/www/nextcloud

Le serveur n’a pas aucune heure de début de fenêtre de maintenance configurée. Cela signifie que les tâches quotidiennes d’arrière-plan, gourmandes en ressources, seront également exécutées pendant votre période d’utilisation principale. Nous vous recommandons de le configurer à un moment de faible utilisation, afin que les utilisateurs soient moins affectés par la charge causée par ces tâches lourdes.

sudo -u caddy php occ config:system:set maintenance_window_start --type=integer --value=1

#

System config value maintenance_window_start set to integer 1

Certains entêtes de votre instance ne sont pas configurés correctement. - L’en-tête HTTP X-Robots-Tag n’est pas configuré pour être égal à noindex,nofollow. Ceci constitue un risque potentiel relatif à la sécurité et à la confidentialité, il est recommandé d’ajuster ce paramètre.

Caddyfile Headers –> X-Robots-Tag “noindex,nofollow”

One or more mimetype migrations are available. Occasionally new mimetypes are added to better handle certain file types. Migrating the mimetypes take a long time on larger instances so this is not done automatically during upgrades. Use the command occ maintenance:repair --include-expensive to perform the migrations.

sudo -u caddy php occ maintenance:repair --include-expensive

Des indices facultatifs manquants ont été détectés. De nouveaux indices sont parfois ajoutés (par Nextcloud ou des applications installées) pour améliorer les performances de la base de données. L’ajout d’indices peut parfois prendre un certain temps et nuire temporairement aux performances. Cette opération n’est donc pas effectuée automatiquement lors des mises à niveau. Une fois les indices ajoutés, les requêtes sur ces tables devraient être plus rapides. Utilisez la commande occ db:add-missing-indices pour les ajouter.Index manquants : “systag_by_objectid” dans le tableau “systemtag_object_mapping”.

sudo -u caddy php occ db:add-missing-indices

PHP ne semble pas être configuré de manière à récupérer les valeurs des variables d’environnement. Le test de la commande getenv(“PATH”) retourne seulement une réponse vide.

/var/www/nextcloud/config/config.php , ajouter ce qui suit

'default_locale' => 'fr_FR',

'default_phone_region' => 'FR',

'filelocking.enabled' => true,

'memcache.locking' => '\\OC\\Memcache\\Redis',

'memcache.local' => '\\OC\\Memcache\\APCu',

'redis' =>

array (

'host' => 'localhost',

'port' => 6379,

'timeout' => 0.0,

'password' => '',

),

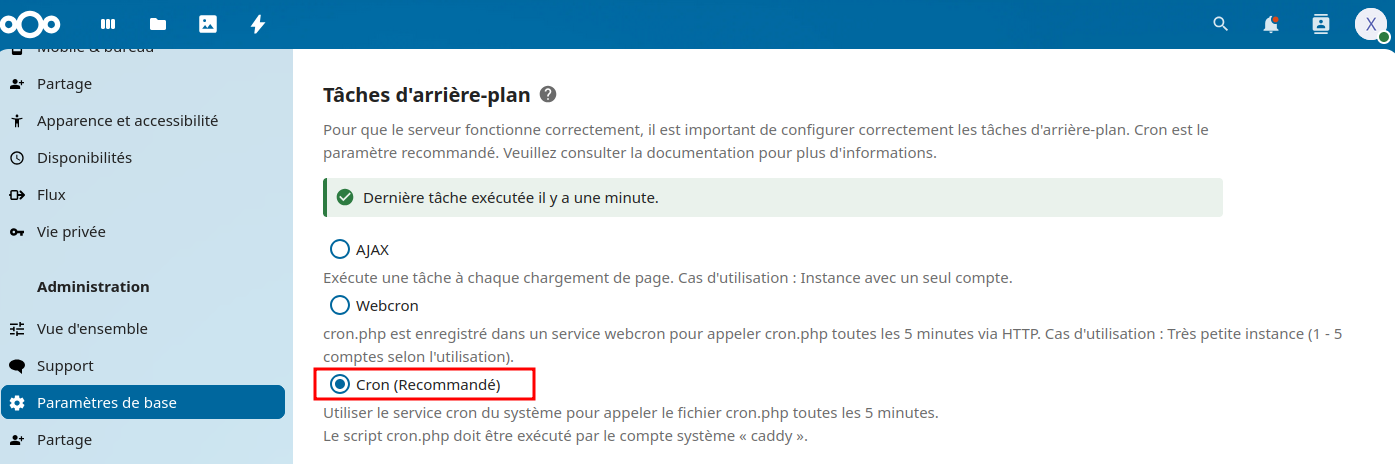

Tâches en arrière plan cron.php

Ouvrez le fichier php.ini pour le CLI /etc/php/8.3/cli/php.ini

Rajoutez la ligne suivante à la fin du fichier

apc.enable_cli = 1