Afficher/cacher Sommaire

EndeavourOS est une distribution GNU/Linux basée sur Arch Linux

Portable Dell Latitude E6230 - matériel , documentation et bios

EndeavourOS Plasma KDE chiffrée

EndeavourOS USB Live

Création d’une clé USB EndeavourOS bootable

Dans un terminal linux

Télécharger le dernier fichier iSO : https://endeavouros.com/latest-release/

EndeavourOS_Endeavour-2024.06.25.iso

Vérifier checksum

sha512sum -c EndeavourOS_Endeavour-2024.06.25.iso.sha512sum

Résultat de la commande ci dessus après quelques minutes

EndeavourOS_Endeavour-2024.06.25.iso: Réussi

Créer la clé bootable

Pour savoir sur quel périphérique, connecter la clé sur un port USB d’un ordinateur et lancer la commande sudo dmesg ou lsblk

Dans le cas présent , le périphérique USV est /dev/sdc

sudo dd if=EndeavourOS_Endeavour-2024.06.25.iso of=/dev/sdc bs=4M

Insérer la clé bootable EndeavourOS et démarrer le portable DELL , touche F12 pour la sélection

Sur la page d’acceuil EndeavourOS

Basculer en Français

Installer EndeavourOS

Insérer la clé USB EndeavourOS, basculer en FR et lancer l’installation

Utilisation de Calamarès

Installation “en ligne”

Choix Plasma KDE (Paquets par défaut)

systemd-boot

Chiffrer le disque

Utilisateur yano

Ordi e6230

Mot passe utilisateur identique admin

A la fin de l’installation

Valider “Redémarrer maintenant” et “Terminé”

Premier démarrage

Au message “Please enter passphrase for disk endeavouros…”, saisir la phrase mot de passe pour déchiffrer le disque

Sur la page de connexion utilisateur yano, saisir le mot de passe

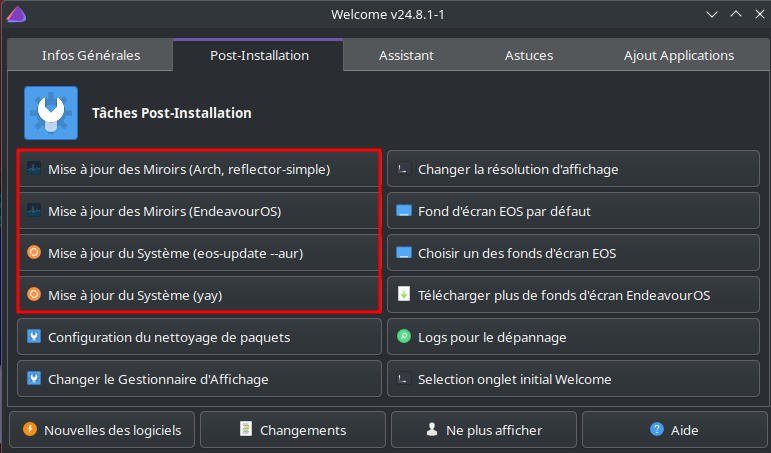

Mise à jour Système

Mode graphique

Etablir une liaison temporaire SSH

Pour un accès sur la machine via SSH depuis un poste distant

Lancer et activer le service : sudo systemctl enable sshd --now

Ouvrir le port 22 firewall: sudo firewall-cmd --zone=public --add-port=22/tcp

Relever l’adresse ip de la machine : ip a 192.168.0.21 dans notre cas

Se connecter depuis un poste distant ssh yano@192.168.0.21

Utilisateur droits sudo

Modifier sudoers pour accès sudo sans mot de passe à l’utilisateur yano

su # mot de passe root identique utilisateur

echo "yano ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers.d/20-yano

Activation SSH avec clés

Etablir une liaison temporaire SSH

Pour un accès sur la machine via SSH depuis un poste distant

Lancer et activer le service : sudo systemctl enable sshd --now

Ouvrir le port 22 firewall: sudo firewall-cmd --zone=public --add-port=22/tcp

Relever l’adresse ip de la machine : ip a 192.168.0.21 dans notre cas

Se connecter depuis un poste distant ssh yano@192.168.0.21

SSH avec clés

A - Poste appelant

Générer une paire de clé curve25519-sha256 (ECDH avec Curve25519 et SHA2) nommé e6230 pour une liaison SSH avec le portable E6230.

ssh-keygen -t ed25519 -o -a 100 -f ~/.ssh/e6230

Envoyer les clés depuis le poste distant

ssh-copy-id -i ~/.ssh/e6230.pub yano@192.168.0.21

On se connecte sur la machine

ssh yano@192.168.0.22

B - Dell Latitude e6230

Modification fichier configuration ssh sur le dell e6230 pour le port

sudo nano /etc/ssh/sshd_config

Port 56230

PasswordAuthentication no

IL FAUT ACTIVER LE PORT 56230 EN ZONE "PUBLIC" DU PAREFEU !

Ajouter le nouveau port à la zone configurée de firewalld (“public” par défaut).

sudo firewall-cmd --zone=public --add-port=56230/tcp --permanent

sudo systemctl restart firewalld

Redémarrer sshd

sudo systemctl restart sshd

Se connecter depuis le poste appelant

ssh yano@192.168.0.21 -p 56230 -i /home/yann/.ssh/e6230

Ouvrir un terminal

Motd

sudo nano /etc/motd

___ ___ _ _ _ _ _ _ _

| \ | __|| | | | | | __ _ | |_ (_)| |_ _ _ __| | ___

| |) || _| | |__ | |__ | |__ / _` || _|| || _|| || |/ _` |/ -_)

|___/ |___||____||____| |____|\__,_| \__||_| \__| \_,_|\__,_|\___|

__ ___ ____ __

___ / / |_ )|__ / / \

/ -_)/ _ \ / / |_ \| () |

\___|\___//___||___/ \__/

___ ___ ___ ___ _ _ __ ___ ___

| __|/ _ \ / __| | _ \| | __ _ ___ _ __ __ _ | |/ /| \ | __|

| _|| (_) |\__ \ | _/| |/ _` |(_-<| ' \ / _` | | ' < | |) || _|

|___|\___/ |___/ |_| |_|\__,_|/__/|_|_|_|\__,_| |_|\_\|___/ |___|

Clé matérielle FIDO2

Le déverrouillage se fait par saisie d’une phrase mot de passe, on peut ajouter des clés FIDO2 pour un déchiffrement sans mot de passe (Using FIDO2 keys to unlock LUKS on EndeavourOS)

Installer librairie libfido2 pour la prise en charge des clés Yubico et SoloKeys

sudo pacman -S libfido2

Enroler clé USB FIDO2 YubiKey 5 NFC

Vérifier que la YubiKey est insérée dans un port USB

Lister et enroler la yubikey

sudo systemd-cryptenroll --fido2-device=list

PATH MANUFACTURER PRODUCT

/dev/hidraw4 Yubico YubiKey OTP+FIDO+CCID

Vérifier que le disque chiffré est /dev/sda2 : lsblk

NAME MAJ:MIN RM SIZE RO TYPE MOUNTPOINTS

sda 8:0 0 447,1G 0 disk

├─sda1 8:1 0 1G 0 part /efi

└─sda2 8:2 0 446,1G 0 part

└─luks-d603c182-2d04-4a31-bde6-512ac2d18e7b 254:0 0 446,1G 0 crypt /

Vérifier que le chiffrement est luks2 : sudo cryptsetup luksDump /dev/sda2

LUKS header information

Version: 2

[...]

Enroler la clé pour le déverrouillage du disque chiffré /dev/sda2

sudo systemd-cryptenroll --fido2-device=auto /dev/sda2

🔐 Please enter current passphrase for disk /dev/sda2: *********************

Requested to lock with PIN, but FIDO2 device /dev/hidraw4 does not support it, disabling.

Initializing FIDO2 credential on security token.

👆 (Hint: This might require confirmation of user presence on security token.)

Generating secret key on FIDO2 security token.

👆 In order to allow secret key generation, please confirm presence on security token.

New FIDO2 token enrolled as key slot 1.

Le Y de la clé se met à clignoter , il suffit de poser son doigt sur l’emplacement du Y pour le déverrouillage

Si vous avez plusieurs clés répéter l’opération Enroler la clé pour le déverrouillage du disque chiffré /dev/sda2

Prise en charge FIDO2 (crypttab)

Le fichier /etc/crypttab contient la liste des périphériques à déverrouiller automatiquement.

Chaque ligne du fichier crypttab est de la forme :

<target name> <source device> <key file> <options>

<target name>: Nom à donner au mappage (/dev/mapper/name), dans le cas présent “secret”<source device>: l’identifiant du container luks, sous la forme UUID=<key file>: chemin absolu vers le ficher de phrase de passe. Si le déverrouillage doit s’effectuer par saisie d’un mot de passe, indiquer “none”<options>: liste d’options séparées par des virgules, par exemple luks, discard pour un chiffrage luks et autoriser l’utilisation de la commane fstrim ou discard au niveau du container. L’option keyscript= donne la possibilité d’exécuter un script ou une commande avec le chemin vers le fichier de passe de phrase (paramètre password précédent) fourni comme argument.

/etc/crypttab avant modification

# <name> <device> <password> <options>

luks-08d4dd05-387f-43e1-9f1f-5d33ea1e5b3b UUID=08d4dd05-387f-43e1-9f1f-5d33ea1e5b3b none luks

Configurer /etc/crypttab pour la prise enchrge FIDO2

sudo nano /etc/crypttab

Modifiez votre /etc/crypttab pour ajouter fido2-device=auto à chaque appareil crypté que vous avez enrôlé.

La quatrième colonne luks est remplacée par luks,fido2-device=auto

# <name> <device> <password> <options>

luks-08d4dd05-387f-43e1-9f1f-5d33ea1e5b3b UUID=08d4dd05-387f-43e1-9f1f-5d33ea1e5b3b none luks,fido2-device=auto

Sauvegarder et quitter.

Réinitialiser le noyau

sudo reinstall-kernels

Redémarrer la machine

Enroler une clé USB SoloKeys (OPTION)

Lister la clé

systemd-cryptenroll --fido2-device=list

PATH MANUFACTURER PRODUCT

/dev/hidraw1 SoloKeys Solo 4.1.5

Ajout de la solokeys

sudo systemd-cryptenroll --fido2-device=auto /dev/sda2

🔐 Please enter current passphrase for disk /dev/sda2: ***********

Requested to lock with PIN, but FIDO2 device /dev/hidraw1 does not support it, disabling.

Initializing FIDO2 credential on security token.

👆 (Hint: This might require confirmation of user presence on security token.)

Generating secret key on FIDO2 security token.

👆 In order to allow secret key generation, please confirm presence on security token.

New FIDO2 token enrolled as key slot 3.

Lors du boot , le S de la SoloKeys passe au ROUGE et il suffit d’appuyer sur le voyant pour qu’il repasse au vert afin de lancer le processus de déchiffrement et finir le démarrage

Passphrase de recouvrement

Les jetons et puces de sécurité FIDO2, PKCS#11 et TPM2 s’associent bien avec les clés de recouvrement : puisque vous n’avez plus besoin de taper votre mot de passe tous les jours, il est logique de vous en débarrasser et d’enregistrer à la place une clé de recouvrement à forte entropie que vous imprimez ou scannez hors écran et conservez dans un endroit physique sûr.

Voici comment procéder :

sudo systemd-cryptenroll --recovery-key /dev/sda2

🔐 Please enter current passphrase for disk /dev/nvme0n1p2: ***********

A secret recovery key has been generated for this volume:

🔐 vbcrnbjn-vkrkihte-rctbufne-nlihihjl-tegudteu-rkjthcgd-hvhuvgik-rugeregh

Please save this secret recovery key at a secure location. It may be used to

regain access to the volume if the other configured access credentials have

been lost or forgotten. The recovery key may be entered in place of a password

whenever authentication is requested.

New recovery key enrolled as key slot 3.

Cette opération génère une clé, l’enregistre dans le volume LUKS2, l’affiche à l’écran et génère un code QR que vous pouvez scanner en dehors de l’écran si vous le souhaitez.

La clé possède la plus grande entropie et peut être saisie partout où vous pouvez saisir une phrase d’authentification.

C’est pourquoi il n’est pas nécessaire de modifier le fichier /etc/crypttab pour que la clé de récupération fonctionne.

Outil systemd-cryptenroll

systemd-cryptenroll

systemd-cryptenroll est un outil permettant d’enregistrer des jetons de sécurité matériels et des périphériques dans un volume crypté LUKS2, qui peuvent ensuite être utilisés pour déverrouiller le volume pendant le démarrage.

systemd-cryptenroll permet d’enregistrer des cartes à puce, des jetons FIDO2 et des puces de sécurité Trusted Platform Module dans des périphériques LUKS, ainsi que des phrases de passe ordinaires. Ces périphériques sont ensuite déverrouillés par systemd-cryptsetup@.service à l’aide des jetons enregistrés.

systemd-cryptenroll peut lister les keyslots d’un périphérique LUKS, de manière similaire à cryptsetup luksDump, mais dans un format plus convivial.

sudo systemd-cryptenroll /dev/sda2

Résultat pour disque déchiffrable avec une phrase et 3 clés FIDO2

SLOT TYPE

0 password

1 fido2

2 fido2

3 fido2

Historique ligne de commande

Ajoutez la recherche d’historique de la ligne de commande au terminal

Se connecter en utilisateur

Tapez un début de commande précédent, puis utilisez shift + up (flèche haut) pour rechercher l’historique filtré avec le début de la commande.

# Global, tout utilisateur

echo '"\e[1;2A": history-search-backward' | sudo tee -a /etc/inputrc

echo '"\e[1;2B": history-search-forward' | sudo tee -a /etc/inputrc

Créer les dossiers “utilisateur”

Créer les dossiers .keepassx , Notes , scripts statique/images et statique/_posts

mkdir -p ~/{.ssh,.keepassx,scripts,media}

mkdir -p ~/media/statique/{images,_posts}

mkdir -p ~/media/Documents/Dossiers-Locaux-Thunderbird

mkdir -p ~/media/Notes

# Lien pour affichage des images avec éditeur Retext

sudo ln -s /home/yano/media/statique/images /images

# Lien /srv/media

sudo chown $USER:$USER /srv

sudo ln -s $HOME/media /srv/media

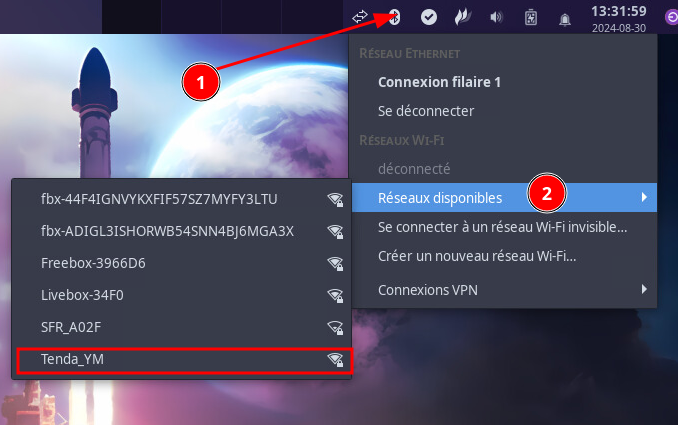

Réseau wifi

Le portable DELL est connecté sur le réseau filaire 192.168.0.0/24 pour l’installation

Paramétrage wifi pour une utilisation sur un autre réseau 192.168.10.0/24

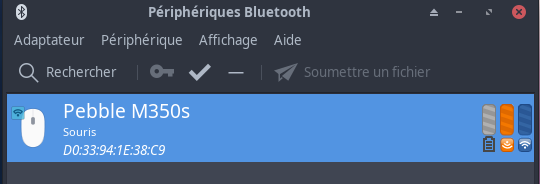

Souris Bluetooth Pebble

Activer Bluetooth

Bluetooth n’est pas actif par défaut, en raison de plusieurs risques de sécurité et pour éviter une consommation d’énergie inutile.

Les packages nécessaires sont installés, mais ils sont désactivés.

Pour pouvoir utiliser Bluetooth, vous devez démarrer le service ou l’activer si vous avez besoin que Bluetooth soit exécuté à chaque démarrage :

sudo systemctl enable bluetooth --now # à activer par défaut, s'exécutera après chaque démarrage.

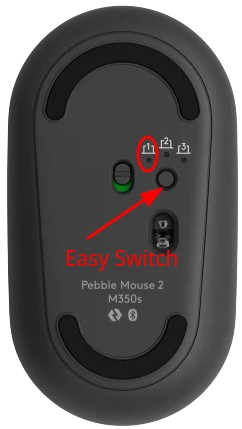

Souris Bluetooth Pebble Mouse 2 M350s

Basculez entre 3 de vos dispositifs d’une simple pression sur le bouton Easy-Switch.

Position 1 pour le portable DELL latitude e6230

Pour effacer une configuration existante de la souris bluetooth , garder enfoncer le bouton Easy-Switch jusqu’au clignotement rapide de la led

Pour ajouter la souris bluetooth au portable DELL, clic droit sur l’icône bluetooth de la barre des tâches, Périphériques puis Rechercher et lorsque l’appareil est détecté , il faut l’appairer

Partages réseau SSHFS

On utiliser SSHFS le portable DELL n’est pas toujours sur le réseau local

SSHFS

SSHFS sert à monter sur son système de fichier, un autre système de fichier distant, à travers une connexion SSH, le tout avec des droits utilisateur.

Créer une connexion ssh entre la machine portable DELL Latitude e6230 et le serveur Lenovo rnmkcy.eu

Créer le jeu de clés sur le portable DELL

ssh-keygen -t ed25519 -o -a 100 -f ~/.ssh/rnmkcy.eu_key

Ajouter le contenu de la clé publique rnmkcy.eu_key.pub au fichier authorized_keys du serveur lenovo (82.64.18.243)

ssh-ed25519 AAAAC3NzaC1lZDI1NTE5AAAAIIXruCvy4hfn/D9eGp3oZSMxGF80HfWG8tTYMuUbCh53 yano@e6230

Tester la connexion SSH depuis le portable DELL port 55215

ssh -p 55215 -i ~/.ssh/rnmkcy.eu_key leno@rnmkcy.eu

Installer sshfs sur le portable DELL

sudo pacman -S sshfs # archlinux

Exemple de montage manuel

sshfs -oIdentityFile=<clé privée> utilisateur@domaine.tld:<dossier distant> <dossier local> -C -p <port si dfférent de 22>

Partage du dossier /sharenfs serveur Lenovo avec ~/sharenfs machine DELL

Créer le point de montage local

mkdir ~/sharenfs

Accès utilisateur sécurisé

Lors du montage automatique via fstab, le système de fichiers sera généralement monté par root. Par défaut, cela produit des résultats indésirables si vous souhaitez accéder en tant qu’utilisateur ordinaire et limiter l’accès aux autres utilisateurs.Ajouter la ligne suivante au fichier /etc/fstab

leno@rnmkcy.eu:/sharenfs /home/yano/sharenfs fuse.sshfs _netdev,user,idmap=user,follow_symlinks,identityfile=/home/yano/.ssh/rnmkcy.eu_key,port=55215,allow_other,default_permissions,uid=1000,gid=1000 0 0

Recharger les daemons

sudo systemctl daemon-reload

Si vous voulez qu’ils soient montés uniquement lors de l’accès, vous devrez utiliser les paramètres noauto,x-systemd.automount

De plus, vous pouvez utiliser l’option x-systemd.mount-timeout= pour spécifier combien de temps systemd doit attendre la fin de la commande de montage. Enfin, l’option _netdev garantit que systemd comprend que le montage dépend du réseau et le commande une fois que le réseau est en ligne.

noauto,x-systemd.automount,x-systemd.mount-timeout=30,_netdev

Lancer le montage en mode vue pour valider la clé SSH

ATTENTION : les paramètres noauto,x-systemd.automount ne doivent pas être utilisés pour cette opération

sudo mount -av

/efi : déjà monté

/ : ignoré

/tmp : déjà monté

The authenticity of host '[rnmkcy.eu]:55215 ([82.64.18.243]:55215)' can't be established.

ED25519 key fingerprint is SHA256:UXJCYtFENT8AKvmNe5TugLM1mXDdIcSOQ3o3oeAxd5I.

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '[rnmkcy.eu]:55215' (ED25519) to the list of known hosts.

/home/yano/sharenfs : successfully mounted

Le fichier /etc/fstab après validation de la clé

leno@rnmkcy.eu:/sharenfs /home/yano/sharenfs fuse.sshfs noauto,x-systemd.automount,_netdev,user,idmap=user,follow_symlinks,identityfile=/home/yano/.ssh/rnmkcy.eu_key,port=55215,allow_other,default_permissions,uid=1000,gid=1000 0 0

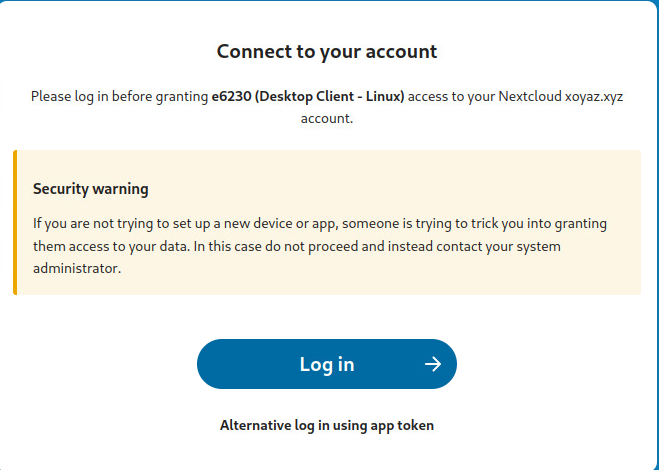

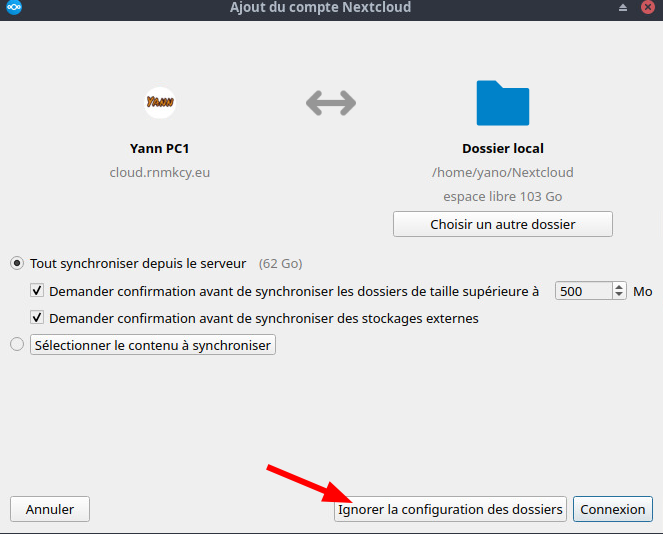

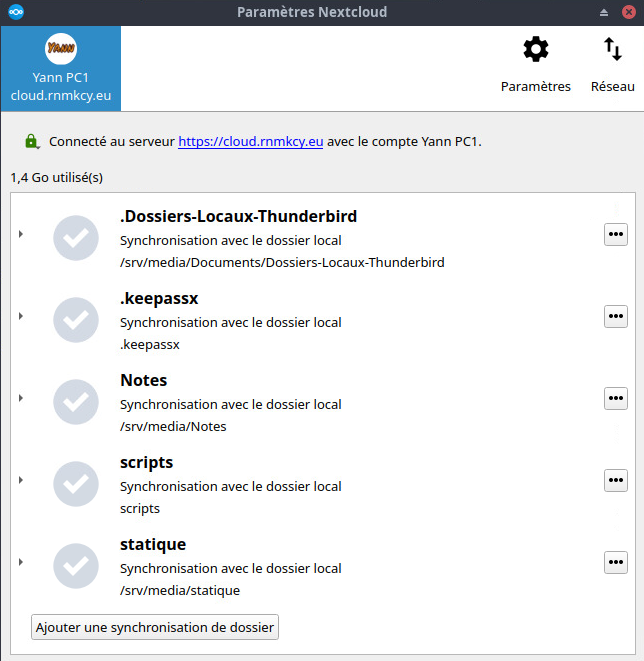

Client Nextcloud

Installation client nextcloud

yay -S nextcloud-client gnome-keyring

Démarrer le client nextcloud , après avoir renseigné l’url ,login et mot de passe pour la connexion

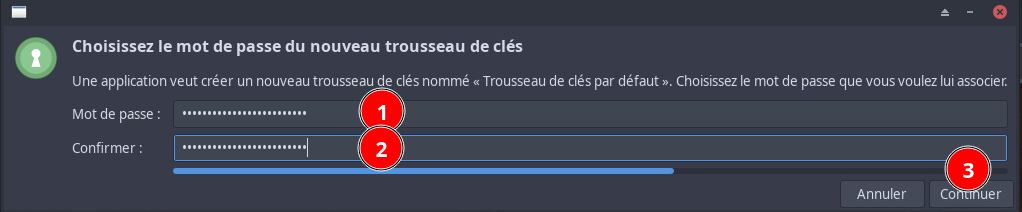

Trousseau de clé avec mot de passe idem connexion utilisateur

Paramétrage

- Menu → Lancer Client de synchronisation nextcloud

- Adresse du serveur : https://cloud.xoyaz.xyz

Connexion avec mot de passe application nextcloud - Nom d’utilisateur : yann

- Mot de passe application : xxxxx

- Sauter les dossiers à synchroniser, Ignorer la configuration des dossiers

- Trousseau de clés = mot de passe connexion utilisateur

- Paramètres nextcloud

Saisir les différents dossiers à synhroniser

Au prochain redémarrage, il faudra confirmer le mot de passe du trousseau

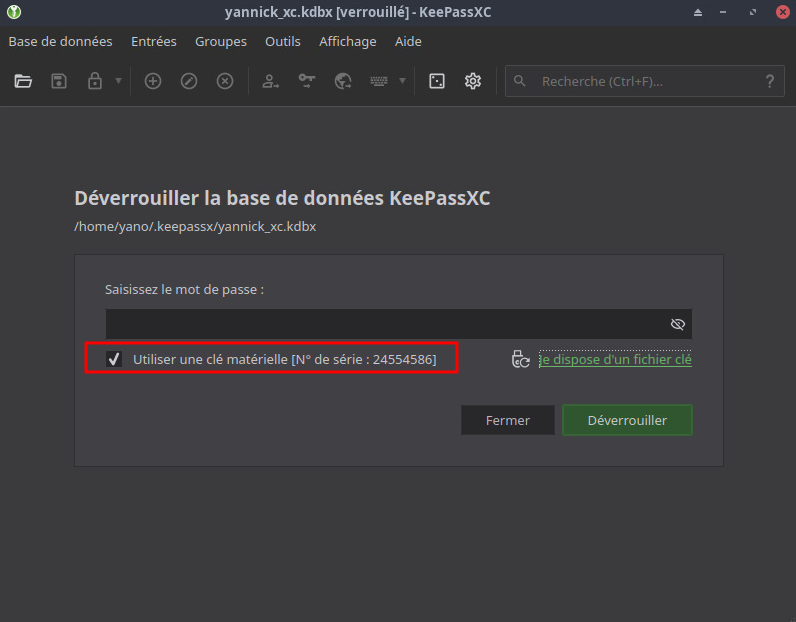

Mot de passe (keepassxc)

On utilise une clé matérielle pour déverrouiller la base de mot de passe

La clé matériel utilisée pour la connexion doit être insérée

Installer le gestionnaire de mot de passe keepassxc

yay -S keepassxc

Ajouter aux favoris “KeepassXC” et lancer l’application → Ouvrir une base de données existante

Base de données –> Ouvrir une base de données (afficher les fichiers cachés) : ~/.keepassx/yannick_xc.kdbx –> Ouvrir

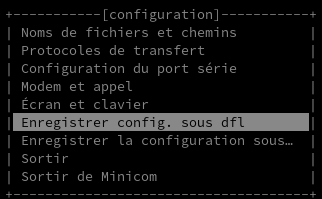

Minicom

Installation

yay -S minicom

Paramétrage de l’application terminale minicom

sudo minicom -s

Seul les paramètres à modifier sont cités

Configuration du port série

A - Port série : /dev/ttyUSB0

F - Contrôle de flux matériel : Non

Echap

Enregistrer config. sous dfl

Sortir de Minicom

Flameshot (copie écran)

Copie écran (flameshot)

Flameshot c’est un peu THE TOOL pour faire des captures d’écrans

yay -S flameshot

Lancer l’application XFCE Flameshot et l’icône est visible dans la barre des tâches

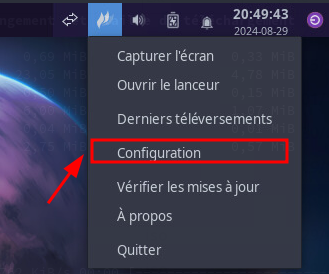

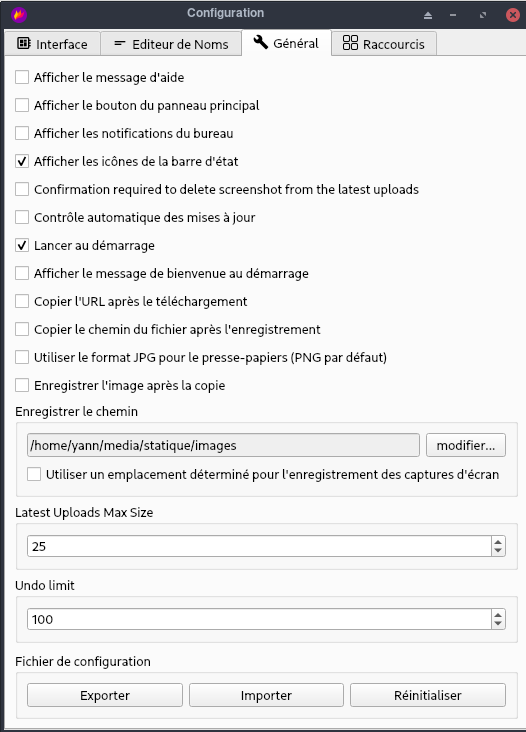

Paramétrage de flameshot, clic droit sur icône , Configuration

Paramétrage de flameshot

scrpy émulation android

Utilise adb et le port USB

yay -S scrcpy

Les icônes pour lancer l’application sont générés à l’installation

Paquets

yay -S doublecmd-qt6 terminator libreoffice-fresh-fr thunderbird-i18n-fr jq figlet p7zip tmux calibre retext bluefish filezilla minicom android-tools yt-dlp nmap borg xournalpp qbittorrent gimp gedit

Clavier

Wayland , il n’y a pas de solution simple pour réaffecter une touche clavier

La touche indiquée < > donne en réalité  et Shift

et Shift

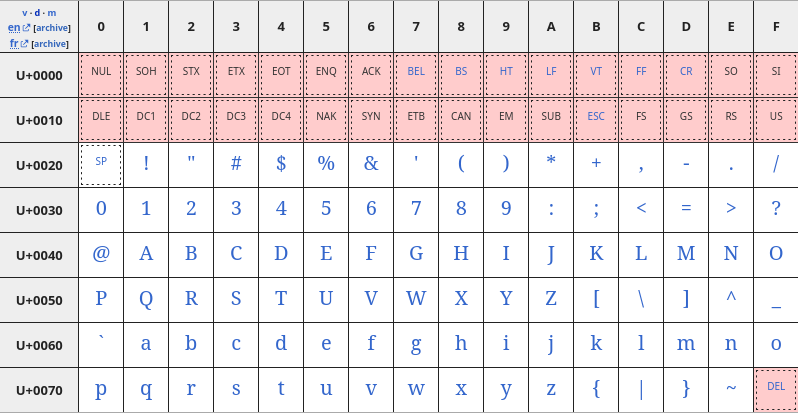

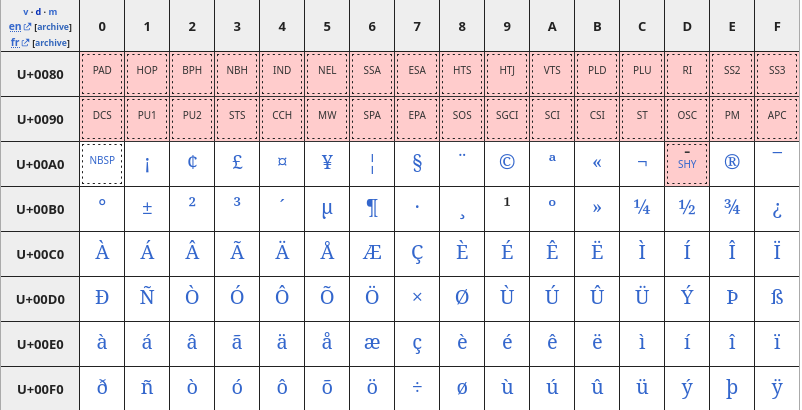

Les caractères unicodes

Taper des caractères spéciaux sous GNU/Linux

Plymouth

Plymouth - Processus de démarrage graphique

Installation

yay -S plymouth plymouth-theme-endeavouros

Modifier image du thème endeavouros

sudo cp sharenfs/e6230/Fonds/wallpaper.png /usr/share/plymouth/themes/endeavouros/

Ajout splash au fichier /etc/kernel/cmdline

nvme_load=YES nowatchdog splash rw rd.luks.uuid=c3f9cc28-3bb6...

Prise en compte

sudo reinstall-kernels

Affichage SDDM

SDDM (Simple Desktop Display Manager) est un gestionnaire d’affichage moderne, gratuit et open source disponible sur Linux et d’autres plateformes Unix comme FreeBSD. Il fonctionne à la fois avec X11 et Wayland, et est basé sur QtQuick, un framework pour créer des applications QML. SDDM permet un haut degré de personnalisation et, grâce à cela, de nombreux thèmes personnalisés sont disponibles.

How to customize the SDDM display manager on Linux

Utilisation de thèmes SDDM personnalisés

La personnalisation de SDDM en utilisant des thèmes personnalisés est très simple. Dans la grande majorité des cas, le répertoire dans lequel SDDM recherche les thèmes est /usr/share/sddm/themes: c’est dans ce répertoire que nous devons placer tout thème que nous souhaitons utiliser.

Le répertoire contient probablement déjà plus d’un thème, et votre distribution préférée peut avoir un paquet qui contient certains thèmes. Sur la dernière version EndeavourOS, par exemple, il existe un paquet appelé sddm-themes. Voici le contenu du /usr/share/sddm/themes après l’installation du paquet :

breeze elarun maldives maya

Comme vous pouvez le voir, le répertoire contient trois thèmes. Comment pouvons-nous utiliser l’un d’entre eux ? Eh bien, c’est très simple ! Il suffit de modifier le fichier de configuration SDDM, /etc/sddm.conf. Pour modifier un thème, dans la section [Theme], nous devons attribuer le nom du thème que nous voulons utiliser comme valeur de l’option Current. Pour utiliser le thème maya, par exemple, nous écririons :

[Theme]

Current=maya

Obtenir un aperçu d’un thème

Exécuter l’utilitaire sddm-greeter en utilisant les options --test-mode et --theme, en passant le chemin du répertoire contenant le thème que nous voulons tester comme argument de ce dernier. Supposons que nous voulions obtenir un aperçu du thème « maya » ; nous exécuterions :

sddm-greeter --test-mode --theme /usr/share/sddm/themes/maya

La commande peut être invoquée en tant qu’utilisateur normal, car elle ne nécessite pas d’autorisations spéciales.

BorgBackup

Résumé des opérations

- Créer une clé SSH pour l’authentification borg

- Ajouter clé publique

/root/.ssh/id_borg_ed25519.pubau fichier authorized_keys de la boîte de stockage - Tester la connexion ssh à la boite de stockage

- Créer le bash

/root/.borg/borg-backup.sh - Exécution script au boot après 3 min

/etc/systemd/system/run-script-with-delay.serviceet/etc/systemd/system/run-script-with-delay.timer

Passphrase et dépôt (en mode su)

mkdir -p /root/.borg

# ajout phrase

cat /home/yano/sharenfs/pc1/.borg/e6230.passphrase > /root/.borg/e6230.passphrase

# ajout dépôt

cat /home/yano/sharenfs/pc1/.borg/e6230.repository > /root/.borg/e6230.repository

Initialisation dépôt distant

export BORG_PASSPHRASE="$(cat /root/.borg/e6230.passphrase)"

export BORG_RSH='ssh -i /root/.ssh/id_borg_ed25519'

BORG_REPOSITORY="$(cat /root/.borg/e6230.repository)"

borg init --encryption=repokey $BORG_REPOSITORY

Le résultat de la commande

IMPORTANT: you will need both KEY AND PASSPHRASE to access this repo!

Key storage location depends on the mode:

- repokey modes: key is stored in the repository directory.

- keyfile modes: key is stored in the home directory of this user.

For any mode, you should:

1. Export the borg key and store the result at a safe place:

borg key export REPOSITORY encrypted-key-backup

borg key export --paper REPOSITORY encrypted-key-backup.txt

borg key export --qr-html REPOSITORY encrypted-key-backup.html

2. Write down the borg key passphrase and store it at safe place.

Le fichier d’exclusion /root/.borg/exclusions

/proc

/sys

/dev

/media

/mnt

/cdrom

/tmp

/run

/var/tmp

/var/run

/var/cache

lost+found

/home/yano/.cache

/home/yano/.keepassx

/home/yano/Téléchargements

/home/yano/Musique

/home/yano/Vidéos

/home/yano/media

/home/yano/scripts

KDE Connect

KDE Connect est un projet qui permet à tous vos appareils de communiquer entre eux.(site de la communauté)

Voici ce que KDE Connect peut faire:

- Recevoir les notifications de votre téléphone sur votre ordinateur de bureau et répondre aux messages

- Contrôler la lecture de la musique sur votre ordinateur à partir de votre téléphone

- Utiliser votre téléphone comme télécommande pour votre ordinateur

- Exécuter des commandes prédéfinies sur votre PC à partir des appareils connectés.

- Vérifier le niveau de batterie de votre téléphone depuis votre ordinateur

- Faire sonner votre téléphone pour vous aider à le trouver

- Partager des fichiers et des liens entre les deux appareils

- Parcourir votre téléphone depuis votre ordinateur

- Contrôler le volume de votre ordinateur en utilisant votre téléphone

- Envoyer des SMS depuis votre ordinateur

Il est nécessaire de modifier le parefeu pour le fonctionnement de KDE Connect

sudo firewall-cmd --permanent --zone=public --add-service=kdeconnect

sudo firewall-cmd --reload

Flatpak

Flatpak offre une plate-forme universelle pour installer, gérer et désinstaller les logiciels sur toutes les distributions Linux.

- Flatpak, un format de paquets universel

- Flatpak : Télécharger et installer des applications sur Linux

Installer flatpak

yay -S flatpak