Afficher/cacher Sommaire

ASRock QC5000M Quad-Core APU

- Platform

- Micro ATX Form Factor

- Solid Capacitor design

- High Density Glass Fabric PCB

- CPU

- AMD FT3 Kabini A4-5050/5000 Quad-Core APU

- Memory

- 2 x DDR3 DIMM Slots

- Supports DDR3 1600/1333/1066 non-ECC, un-buffered memory

- Max. capacity of system memory: 32GB (see CAUTION1)

- Expansion Slot

- 1 x PCI Express 2.0 x16 Slot (PCIE2: x4 mode)

- 2 x PCI Express 2.0 x1 Slot

- Graphics

- Integrated AMD RadeonTM HD 8330 Graphics

- DirectX 11.1, Pixel Shader 5.0

- Max. shared memory 2GB

- Dual graphics output: support D-Sub and HDMI ports by independent display controllers (see CAUTION2)

- Supports HDMI with max. resolution up to 4K × 2K (4096x2160) @ 24Hz or 4K × 2K (3840x2160) @ 30Hz

- Supports D-Sub with max. resolution up to 2048x1536 @ 60Hz

- Supports Auto Lip Sync, Deep Color (12bpc), xvYCC and HBR (High Bit Rate Audio) with HDMI Port (Compliant HDMI monitor is required)

- Supports HDCP with HDMI Port

- Supports Full HD 1080p Blu-ray (BD) playback with HDMI Port

- Audio

- 7.1 CH HD Audio (Realtek ALC887 Audio Codec) * To configure 7.1 CH HD Audio, it is required to use an HD front panel audio module and enable the multi-channel audio feature through the audio driver.

- Supports Surge Protection (ASRock Full Spike Protection)

- ELNA Audio Caps

- LAN

- PCIE x1 Gigabit LAN 10/100/1000 Mb/s

- Rea ltek RTL 8111GR

- S u p p o r t s Wa k e - O n -WA N

- Suppor t s Wa ke- On-L A N

- Supports Lightning/ESD Protection (ASRock Full Spike Protection)

- Supports LAN Cable Detection

- Supports Energy Efficient Ethernet 802.3az

- Supports PXE

- Rear Panel I/O

- 1 x PS/2 Mouse/Keyboard Port

- 1 x Serial Port: COM1

- 1 x D-Sub Port

- 1 x HDMI Port

- 4 x USB 2.0 Ports (Supports ESD Protection (ASRock Full Spike Protection))

- 2 x USB 3.0 Ports (Supports ESD Protection (ASRock Full Spike Protection))

- 1 x RJ-45 LAN Port with LED (ACT/LINK LED and SPEED LED)

- HD Audio Jacks: Line in / Front Speaker / Microphone

- Storage

- 2 x SATA3 6.0 Gb/s Connectors, support NCQ, AHCI and Hot Plug

- Connector

- 1 x TPM Header

- 1 x CPU Fan Connector (3-pin)

- 2 x Chassis Fan Connectors (1 x 4-pin, 1 x 3-pin)

- 1 x 24 pin ATX Power Connector

- 1 x Front Panel Audio Connector

- 2 x USB 2.0 Headers (Support 4 USB 2.0 ports) (Supports ESD Protection (ASRock Full Spike Protection))

- BIOS Feature

- 32Mb AMI UEFI Legal BIOS with multilingual GUI support

- Supports “Plug and Play”

- ACPI 1.1 compliance wake up events

- SMBIOS 2.3.1 support

- DRAM Voltage multi-adjustment

- HardwareMonitor

- CPU/Chassis temperature sensing

- CPU/Chassis Fan Tachometer

- CPU/Chassis Quiet Fan

- CPU/Chassis Fan multi-speed control

- Voltage monitoring: +12V, +5V, +3.3V, Vcore

- OS

- Microsoft® Windows® 10 64-bit / 8.1 32-bit / 8.1 64-bit / 8 32-bit / 8 64-bit / 7 32-bit / 7 64-bit / XP 32-bit / XP 64-bit*

- USB 3.0 is not supported by Windows® XP* For the updated Windows® 10 driver, please visit ASRock’s website for details: http://www.asrock.com

- Certifica-tions

- FCC, CE, WHQL

- ErP/EuP ready (ErP/EuP ready power supply is required)

PRE-INSTALLATION

Structure actuelle

gdisk /dev/sda

GPT fdisk (gdisk) version 1.0.3

Partition table scan:

MBR: protective

BSD: not present

APM: not present

GPT: present

Found valid GPT with protective MBR; using GPT.

------------------------------------------------------------------------

fdisk /dev/sda

Bienvenue dans fdisk (util-linux 2.33.1).

Les modifications resteront en mémoire jusqu'à écriture.

Soyez prudent avant d'utiliser la commande d'écriture.

Commande (m pour l'aide) : p

Disque /dev/sda : 111,8 GiB, 120034123776 octets, 234441648 secteurs

Modèle de disque : SSD2SC120G3SA754

Unités : secteur de 1 × 512 = 512 octets

Taille de secteur (logique / physique) : 512 octets / 512 octets

taille d'E/S (minimale / optimale) : 512 octets / 512 octets

Type d'étiquette de disque : gpt

Identifiant de disque : E404411D-4E3E-4957-A853-D095508F4024

Périphérique Début Fin Secteurs Taille Type

/dev/sda1 2048 6143 4096 2M Amorçage BIOS

/dev/sda2 6144 1054719 1048576 512M Système de fichiers Linux

/dev/sda3 1054720 9443327 8388608 4G Partition d'échange Linux

/dev/sda4 9443328 234441614 224998287 107,3G LVM Linux

------------------------------------------------------------------------

pvs

PV VG Fmt Attr PSize PFree

/dev/sda4 ssd-vg lvm2 a-- <107,29g 0

/dev/sdb1 hdd-2g lvm2 a-- <1,82t 0

vgs

VG #PV #LV #SN Attr VSize VFree

hdd-2g 1 1 0 wz--n- <1,82t 0

ssd-vg 1 2 0 wz--n- <107,29g 0

lvs

LV VG Attr LSize Pool Origin Data% Meta% Move Log Cpy%Sync Convert

lvhdd hdd-2g -wi-ao---- <1,82t

roota ssd-vg -wi-a----- <57,29g

rootb ssd-vg -wi-ao---- 50,00g

Installation debian 10

- Installation effectuée à partir d’une clé USB bootable Debian

- Choix “partitionnement manuel”

- /dev/sda2 → /boot

- /dev/sda3 → swap

- /dev/ssd-vg/roota → / (Racine LVM)

- Système : Debian Buster

- machine : srvxo

- domaine :

- root : ytreu49

- Utilisateur : xoyi

- Mot de passe : xoyi49

- Adresse IP : 192.168.0.45

- Accès

- SSH : ssh bust@192.168.0.45

-

SSH + clé : **ssh -i ~/.ssh/vbox-vmbust-ed25519 bust@192.168.0.49** (facultatif) -

Transfert de fichier : **scp -P 55022 -i ~/.ssh/vbox-vmbust-ed25519 fichiera fichierb bust@192.168.0.49:/home/bust** (facultatif)

Partitionnement

Disque SCSI1(0,0,0)(sda) 120.0 GB

| Partition | Taille | _ | Type | Commentaire | _ |

|---|---|---|---|---|---|

| n°1 | 2.1 MB | K | biosgrub Bios | boot pa | |

| n°2 | 536.9 MB | ext2 | Linux filesys | /boot | |

| n°3 | 4.3 GB | F | swap | Linux swap | swap |

| n°4 | 63.7 GB | K | lvm | Linux lvm |

Groupe de volumes LVM ssd-vg

| Partition | Taille | _ | Type | Commentaire | _ |

|---|---|---|---|---|---|

| n°1 | 63.7 GB | F | ext4 | roota | / |

Sélection des logiciels

- serveur SSH

- utilitaires usuels du système

- Grub sur /dev/sda

- Horloge heure universelle

Oter la clé après installation

Connexion SSH

ssh xoyi@192.168.0.45

Passer en root

su

Installer sudo

apt install sudo

Visudo pour les accès root via utilisateur bust

echo "xoyi ALL=(ALL) NOPASSWD: ALL" >> /etc/sudoers

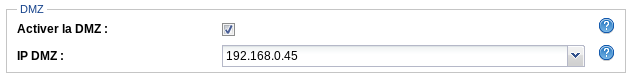

Freebox DMZ, Next Hop et Reverse DNS

Activer la dmz sur la “freebox” pour rediriger tout le traffic entrant sur l’adresse ip 192.168.0.45

Next Hop

Reverse DNS : xoyize.xyz

Adressage ipv6

Adresse IP : 192.168.0.45

Mac Adress : 70:85:c2:53:cb:80

ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: enp3s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 70:85:c2:53:cb:80 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.45/24 brd 192.168.0.255 scope global dynamic enp3s0

valid_lft 41814sec preferred_lft 41814sec

inet6 2a01:e34:eebf:df0:7285:c2ff:fe53:cb80/64 scope global dynamic mngtmpaddr

valid_lft 86318sec preferred_lft 86318sec

inet6 fe80::7285:c2ff:fe53:cb80/64 scope link

valid_lft forever preferred_lft forever

La carte n’est joignable de l’internet que par son adresse IPV6

NextHop Freebox permet d’attribuer une adresse IPV6

Prefixe : 2a01:e34:eebf:df5:://64

Next Hop: fe80::7285:c2ff:fe53:cb80

Passerelle IPV6 Box : fe80::224:d4ff:fea6:aa20

Modifier interface réseau debian

nano /etc/network/interfaces

# This file describes the network interfaces available on your system

# and how to activate them. For more information, see interfaces(5).

source /etc/network/interfaces.d/*

# The loopback network interface

auto lo

iface lo inet loopback

# The primary network interface

allow-hotplug enp3s0

iface enp3s0 inet static

address 192.168.0.45

netmask 255.255.255.0

network 192.168.0.0

broadcast 192.168.0.255

gateway 192.168.0.254

# This is an autoconfigured IPv6 interface

#iface enp3s0 inet6 auto

iface enp3s0 inet6 static

address 2a01:e34:eebf:df3::1

netmask 64

gateway fe80::224:d4ff:fea6:aa20

Redémarrer la machine

systemctl reboot

Après reboot, connexion SSH

Vérifier adresses IP V4 et V6

ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: enp3s0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc pfifo_fast state UP group default qlen 1000

link/ether 70:85:c2:53:cb:80 brd ff:ff:ff:ff:ff:ff

inet 192.168.0.45/24 brd 192.168.0.255 scope global enp3s0

valid_lft forever preferred_lft forever

inet6 2a01:e34:eebf:df3::1/64 scope global

valid_lft forever preferred_lft forever

inet6 fe80::7285:c2ff:fe53:cb80/64 scope link

valid_lft forever preferred_lft forever

Vérifier avec un autre poste sur le même réseau local

ping -6 -c5 2a01:e34:eebf:df3::1

PING 2a01:e34:eebf:df3::1(2a01:e34:eebf:df3::1) 56 data bytes

64 bytes from 2a01:e34:eebf:df3::1: icmp_seq=1 ttl=53 time=45.6 ms

64 bytes from 2a01:e34:eebf:df3::1: icmp_seq=2 ttl=53 time=44.7 ms

64 bytes from 2a01:e34:eebf:df3::1: icmp_seq=3 ttl=53 time=45.9 ms

64 bytes from 2a01:e34:eebf:df3::1: icmp_seq=4 ttl=53 time=45.6 ms

64 bytes from 2a01:e34:eebf:df3::1: icmp_seq=5 ttl=53 time=45.4 ms

Historique de la ligne de commande

Ajoutez la recherche d’historique de la ligne de commande au terminal. Tapez un début de commande précédent, puis utilisez shift + up (flèche haut) pour rechercher l’historique filtré avec le début de la commande.

# Global, tout utilisateur

echo '"\e[1;2A": history-search-backward' | sudo tee -a /etc/inputrc

echo '"\e[1;2B": history-search-forward' | sudo tee -a /etc/inputrc

exit

Yunohost

Installation

wget https://install.yunohost.org/buster -O install_script

chmod +x install_script

sudo -s

./install_script -d testing # phase de test

[ OK ] YunoHost installation completed !

===============================================================================

You should now proceed with Yunohost post-installation. This is where you will

be asked for :

- the main domain of your server ;

- the administration password.

You can perform this step :

- from the command line, by running 'yunohost tools postinstall' as root

- or from your web browser, by accessing :

- https://192.168.0.45/ (local IP, if self-hosting at home)

- https://78.235.240.223/ (global IP, if you're on a VPS)

If this is your first time with YunoHost, it is strongly recommended to take

time to read the administator documentation and in particular the sections

'Finalizing your setup' and 'Getting to know YunoHost'. It is available at

the following URL : https://yunohost.org/admindoc

===============================================================================

Post-installation

yunohost tools postinstall

Attention : La configuration de ssh a été modifiée manuellement. Vous devez explicitement indiquer la mention --force à "ssh" pour appliquer les changements.

Succès ! YunoHost est maintenant configuré

Attention : La post-installation terminée! Pour finaliser votre configuration, il est recommandé de :

- ajouter un premier utilisateur depuis la section "Utilisateurs" de l’interface web (ou "yunohost user create <nom d’utilisateur>" en ligne de commande) ;

- diagnostiquer les potentiels problèmes dans la section "Diagnostic" de l'interface web (ou "yunohost diagnosis run" en ligne de commande) ;

- lire les parties "Finalisation de votre configuration" et "Découverte de YunoHost" dans le guide de l’administrateur: https://yunohost.org/admindoc.

Le mot de passe root remplacé par celui de l’admin yunohost

Créer un utilisateur (yunohost)

yunohost user create yak

Prénom : yak

Nom : xoyi

Adresse de courriel : yak@xoyize.xyz

Vous êtes maintenant sur le point de définir un nouveau mot de passe utilisateur. Le mot de passe doit comporter au moins 8 caractères, bien qu'il soit recommandé d'utiliser un mot de passe plus long (c'est-à-dire une phrase secrète) et / ou une variation de caractères (majuscule, minuscule, chiffres et caractères spéciaux).

Mot de passe :

Confirmez : mot de passe :

Succès ! L’utilisateur créé

fullname: yak xoyi

mail: yak@xoyize.xyz

username: yak

Configuration DNS

yunohost domain dns-conf xoyize.xyz

Info : Cette page montre la configuration *recommandée*. Elle ne configure *pas* le DNS pour vous. Il est de votre responsabilité que de configurer votre zone DNS chez votre fournisseur/registrar DNS avec cette recommandation.

; Basic ipv4/ipv6 records

@ 3600 IN A 78.235.240.223

@ 3600 IN AAAA 2a01:e34:eebf:df3::1

; XMPP

_xmpp-client._tcp 3600 IN SRV 0 5 5222 xoyize.xyz.

_xmpp-server._tcp 3600 IN SRV 0 5 5269 xoyize.xyz.

muc 3600 IN CNAME @

pubsub 3600 IN CNAME @

vjud 3600 IN CNAME @

xmpp-upload 3600 IN CNAME @

; Mail

@ 3600 IN MX 10 xoyize.xyz.

@ 3600 IN TXT "v=spf1 a mx -all"

mail._domainkey 3600 IN TXT "v=DKIM1; h=sha256; k=rsa; p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDz4siOQ6M1yPrUWfObGFG7WAvSAEXoxqzZU1JwmjTLJtvz3tRFhdAIYSFvUCnDI2ir3/CSLcYdMx3huNp816g8P3TuQYiukhAsPm6Ib6C1L+poCaYW8KqwM0bW3tiKFVcP5Db0j9V4BecKeayrWT3GJ2lIwwvysJz0nRU6a0ADYwIDAQAB"

_dmarc 3600 IN TXT "v=DMARC1; p=none"

; Extra

* 3600 IN A 78.235.240.223

* 3600 IN AAAA 2a01:e34:eebf:df3::1

@ 3600 IN CAA 128 issue "letsencrypt.org"

DNS OVH

Modification domaine xoyize.xyz pour un accès IPV4/IPV6.

$TTL 3600

@ IN SOA dns106.ovh.net. tech.ovh.net. (2020070403 86400 3600 3600000 300)

IN NS dns106.ovh.net.

IN NS ns106.ovh.net.

IN MX 10 xoyize.xyz.

IN A 78.235.240.223

IN AAAA 2a01:e34:eebf:df3::1

IN CAA 128 issue "letsencrypt.org"

600 IN TXT "v=spf1 a mx -all"

* IN CNAME xoyize.xyz.

_dmarc IN TXT "v=DMARC1; p=none"

mail._domainkey IN TXT ( "v=DKIM1;h=sha256;k=rsa;p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDz4siOQ6M1yPrUWfObGFG7WAvSAEXoxqzZU1JwmjTLJtvz3tRFhdAIYSFvUCnDI2ir3/CSLcYdMx3huNp816g8P3TuQYiukhAsPm6Ib6C1L+poCaYW8KqwM0bW3tiKFVcP5Db0j9V4BecKeayrWT3GJ2lIwwvysJz0nRU6a0ADYwIDAQAB;" )

Certificats SSL

Installer un certificat Let’s Encrypt en ligne de commande

yunohost domain cert-install # en cas de problème --no-checks

Info : Now attempting install of certificate for domain xoyize.xyz!

Succès ! La configuration a été mise à jour pour 'dnsmasq'

Info : Parsing account key...

Info : Parsing CSR...

Info : Found domains: xmpp-upload.xoyize.xyz, xoyize.xyz

Info : Getting directory...

Info : Directory found!

Info : Registering account...

Info : Registered!

Info : Creating new order...

Info : Order created!

Info : Verifying xmpp-upload.xoyize.xyz...

Info : xmpp-upload.xoyize.xyz verified!

Info : Verifying xoyize.xyz...

Info : xoyize.xyz verified!

Info : Signing certificate...

Info : Certificate signed!

Succès ! La configuration a été mise à jour pour 'nginx'

Succès ! Le certificat Let’s Encrypt est maintenant installé pour le domaine « xoyize.xyz »

OpenSSH, clé et script

connexion avec clé

sur l'ordinateur de bureau

Générer une paire de clé curve25519-sha256 (ECDH avec Curve25519 et SHA2) nommé xoyize-ed25519 pour une liaison SSH avec le serveur KVM.

ssh-keygen -t ed25519 -o -a 100 -f ~/.ssh/xoyize-ed25519

Envoyer la clé publique sur le serveur KVM

scp ~/.ssh/xoyize-ed25519.pub xoyi@192.168.0.45:/home/xoyi/

sur le serveur KVM On se connecte

ssh xoyi@192.168.0.45

Copier le contenu de la clé publique dans /home/$USER/.ssh/authorized_keys

cd ~

Sur le KVM ,créer un dossier .ssh

mkdir .ssh

cat $HOME/xoyize-ed25519.pub >> $HOME/.ssh/authorized_keys

et donner les droits

chmod 600 $HOME/.ssh/authorized_keys

effacer le fichier de la clé

rm $HOME/xoyize-ed25519.pub

Modifier la configuration serveur SSH /etc/ssh/sshd_config

Port = 55035 # changement numéro port , facultatif

PermitRootLogin no # Connexion par root NON autorisée

PasswordAuthentication no # Utilise la clé comme authentification

Exécuter les commande ci-dessous

sudo sed -i 's/#Port 22/Port 55035/g' /etc/ssh/sshd_config

sudo sed -i 's/#PermitRootLogin prohibit-password/PermitRootLogin no/g' /etc/ssh/sshd_config

sudo sed -i 's/#PasswordAuthentication yes/PasswordAuthentication no/g' /etc/ssh/sshd_config

Relancer openSSH

sudo systemctl restart sshd

Modifier le parefeu, ouvrir le port 55035 et fermer le port 22

sudo yunohost firewall allow TCP 55035

sudo yunohost firewall disallow TCP 22

Accès depuis le poste distant avec la clé privée

ssh -p 55035 -i ~/.ssh/xoyize-ed25519 xoyi@192.168.0.45

Outils, motd, ssh_rc_bash , journalctl

Installer utilitaires

sudo apt install tmux figlet tree -y

Motd

sudo rm /etc/motd && sudo nano /etc/motd

___ _ _ __ ____ __ ___

(_-<| '_|\ V /\ \ // _ \

/__/|_| \_/ /_\_\\___/

__ __ ___ _ _ (_) ___ ___ __ __ _ _ ___

\ \ // _ \| || || ||_ // -_) _ \ \ /| || ||_ /

/_\_\\___/ \_, ||_|/__|\___|(_)/_\_\ \_, |/__|

|__/ |__/

Script ssh_rc_bash

ATTENTION!!! Les scripts sur connexion peuvent poser des problèmes pour des appels externes autres que ssh

wget https://yann.cinay.eu/files/ssh_rc_bash

chmod +x ssh_rc_bash # rendre le bash exécutable

./ssh_rc_bash # exécution

journalctl : Ajout utilisateur courant au groupe systemd-journal et adm

sudo gpasswd -a $USER systemd-journal

sudo gpasswd -a $USER adm

Lignes non tronquées ,ajouter au fichier ~/.bashrc

echo “export SYSTEMD_LESS=FRXMK journalctl” » /home/$USER/.bashrc

Prise en compte après déconnexion/reconnexion

Structure srvxo

Création du point de montage /srv

sudo mkdir -p /srv/{data,nfs}

Modification /etc/fstab pour ajouter le volume “data”

/dev/mapper/hdd--2g-lvhdd /srv ext4 defaults 0 2

montage manuel

sudo mount -a

Structure

df -h

Filesystem Size Used Avail Use% Mounted on

udev 3.7G 0 3.7G 0% /dev

tmpfs 741M 8.7M 733M 2% /run

/dev/mapper/ssd--vg-roota 57G 2.1G 52G 4% /

tmpfs 3.7G 72K 3.7G 1% /dev/shm

tmpfs 5.0M 0 5.0M 0% /run/lock

tmpfs 3.7G 0 3.7G 0% /sys/fs/cgroup

/dev/sda2 504M 86M 393M 18% /boot

tmpfs 741M 0 741M 0% /run/user/1000

/dev/mapper/hdd--2g-lvhdd 1.8T 415G 1.3T 24% /srv

Optimisation /etc/fstab

Pour tenir compte du disque SSD /dev/sda (Optimiser son SSD sous Linux)

- L’option noatime, permet de ne pas écrire sur le disque la date du dernier accès en lecture lorsqu’il n’y a pas d’écriture. Éditez le fichier /etc/fstab avec les droits root, et ajoutez noatime sur les lignes correspondantes aux partitions ext4 de votre SSD.

- Plutôt que d’écrire sur le SSD les fichiers temporaires, on peut les placer dans la mémoire vive. Attention il faut prévoir au moins 1go de RAM qui sera dédié à /tmp.

Le fichier /etc/fstab après modification

# SSD /dev/sda , LVM /dev/mapper/ssd--vg-roota

UUID=dae7c313-6787-4fad-ba68-2d9845951706 / ext4 noatime,errors=remount-ro 0 1

# /boot was on /dev/sda2 during installation

UUID=6ff909c4-5117-4b17-a571-54bde94fd6b5 /boot ext2 defaults 0 2

# swap was on /dev/sda3 during installation

UUID=2bf31f52-1ce1-4f67-bf7b-683263d7cbf6 none swap sw 0 0

# HDD /dev/sdb

/dev/mapper/hdd--2g-lvhdd /srv ext4 defaults 0 2

# Fichiers temporaires en ram

tmpfs /tmp tmpfs defaults,size=1g

NFS serveur

NFS (pour Network File System, système de fichiers en réseau) est un protocole qui permet à un ordinateur d’accéder à des fichiers via un réseau.

Installation NFS

on passe en mode su

sudo -s

Installation

apt install nfs-kernel-server

Vérification serveur

rpcinfo -p | grep nfs

100003 3 tcp 2049 nfs

100003 4 tcp 2049 nfs

100003 3 udp 2049 nfs

Vérifier que le système supporte effectivement NFS

cat /proc/filesystems | grep nfs

nodev nfsd

Si la commande précédente ne renvoie rien, il se peut que le module NFS ne soit pas chargé, auquel cas, il faut le charger modprobe nfs

Enfin, vérifions que portmap attend les instructions sur le port 111

rpcinfo -p | grep portmap

100000 4 tcp 111 portmapper

100000 3 tcp 111 portmapper

100000 2 tcp 111 portmapper

100000 4 udp 111 portmapper

100000 3 udp 111 portmapper

100000 2 udp 111 portmapper

Configuration du partage

Passage en su

sudo -s

indiquer au serveur les répertoires qui seront partagés, les machines qui y auront accès et les conditions de ce partage.

nano /etc/exports

Ajouter en fin de fichier /etc/exports

/srv 192.168.0.0/24(rw,sync,no_subtree_check,no_root_squash)

Exporter

exportfs -ar

Sécurisation NFS

![]()

Passage en su

sudo -s

Le protocole RPC n’a pas la réputation d’être bien sécurisé, mais la version 4 de NFS entend corriger ce problème, elle est donc à privilégier. Il est déconseillé d’effectuer un partage NFS via internet, ou bien dans ce cas, opter pour un tunnel crypté.

- S’assurer que les partages sont réservés à certaines IP dans /etc/exports

- S’appuyer sur rpcbind (/etc/hosts.deny et /etc/hosts.allow) pour sécuriser l’accès au serveur NFS

- Configurer convenablement iptables

hosts.deny , hosts.allow

Tout le monde est interdit, puis le LAN est autorisé:

echo "rpcbind mountd nfsd statd lockd rquotad : ALL" >> /etc/hosts.deny

echo "rpcbind mountd nfsd statd lockd rquotad: 192.168.0." >> /etc/hosts.allow

iptables (NFS)

Par défaut, les différents services NFS (lockd, statd, mountd, etc.) demandent des assignations de ports aléatoires à partir du portmapper (portmap/rpcbind), ce qui signifie que la plupart des administrateurs doivent ouvrir une gamme de ports dans leur base de règles de pare-feu pour que NFS fonctionne.

Il va donc falloir fixer les ports de ces services afin de créer les règles iptables.

echo 'STATDOPTS="--port 32765 --outgoing-port 32766"' >> /etc/default/nfs-common

echo 'RPCMOUNTDOPTS="-p 32767"' >> /etc/default/nfs-kernel-server

echo 'RPCRQUOTADOPTS="-p 32769"' >> /etc/default/quota

Relance sysctl

sysctl --system

* Applying /etc/sysctl.d/99-sysctl.conf ...

* Applying /etc/sysctl.d/protect-links.conf ...

fs.protected_hardlinks = 1

fs.protected_symlinks = 1

* Applying /etc/sysctl.conf ...

Relancer le service

systemctl restart nfs-kernel-server

NFS - iptables

Ajout des règles firewall en utilisant le “hook” yunohost post_iptable_rules

sudo -s

mkdir -p /etc/yunohost/hooks.d/post_iptable_rules

touch /etc/yunohost/hooks.d/post_iptable_rules/95-nfs-iptables

chmod +x /etc/yunohost/hooks.d/post_iptable_rules/95-nfs-iptables

Bash pour ajout des régles iptables

nano /etc/yunohost/hooks.d/post_iptable_rules/95-nfs-iptables

Voici les règles à fixer dans le parefeu

#!/bin/bash

iptables -A INPUT -s 192.168.0.0/24 -p tcp -m multiport --ports 111,2049,32764:32769 -j ACCEPT -m comment --comment "NFS Server"

iptables -A INPUT -s 192.168.0.0/24 -p udp -m multiport --ports 111,2049,32764:32769 -j ACCEPT -m comment --comment "NFS Server"

exit 0

Vérifier la création du hook

yunohost hook list post_iptable_rules

hooks: nfs-iptables

Exécution manuelle du hook et vérification

/etc/yunohost/hooks.d/post_iptable_rules/95-nfs-iptables

iptables -L

...

ACCEPT tcp -- 192.168.0.0/24 anywhere multiport ports sunrpc,nfs,32764:32769 /* NFS Server */

ACCEPT udp -- 192.168.0.0/24 anywhere multiport ports sunrpc,nfs,32764:32769 /* NFS Server */

...

Configurer le partage NFS avec SetGID

Maintenant que le serveur NFS est configuré avec le point de montage NFS de base /srv/nfs, nous devons configurer SetGID dans ce répertoire, comme indiqué ci-dessous.

sudo chmod 2770 /srv/nfs

Cela a également défini les autorisations 770 sur le répertoire, de sorte que l’utilisateur racine et le groupe défini disposent d’autorisations complètes. Le 2 permet setgid.

Ensuite, nous créons un groupe appelé ‘partage’ et modifions le répertoire /srv/nfs afin que le propriétaire du groupe soit ce groupe ‘partage’.

Nous spécifions également manuellement le GID qui sera utilisé pour le groupe en tant que 9999; il doit s’agir d’un numéro libre sur votre client et votre serveur.

Exécuter groupadd sur le client et sur le serveur, et ajouter un utilisateur à ce groupe.

sudo groupadd -g 9999 partage # sur client et serveur

sudo usermod -a -G partage $USER # sur client et serveur

sudo chgrp partage /srv/nfs # serveur uniquement

NE PAS OUBLIER DE SE DECONNECTER/CONNECTER

Nous pouvons confirmer que setgid est en place, comme indiqué ci-dessous, où le bit d’exécution pour les autorisations de groupe est une minuscule. Cela passera à une majuscule S si le groupe ne dispose pas de l’autorisation d’exécution et que seul setgid est en place.

ls -la /srv/nfs/

...

drwxrws--- 4 xoyi partage 4096 Jun 30 11:02 .

...

Désormais, tous les fichiers ou répertoires créés dans /srv/nfs se verront automatiquement attribuer le propriétaire du groupe ‘partage’, ce qui permettra essentiellement la collaboration de groupe, car tout utilisateur appartenant au groupe ‘partage’ pourra désormais accéder aux fichiers créés par d’autres utilisateurs du groupe. même groupe dans le répertoire /srv/nfs.

Sauvegardes et synchronisation

BorgBackup

Machine qui stocke les sauvegardes → xoyize.xyz - 192.168.0.45

Installation BorgBackup et ajout clé publique sur le serveur de sauvegarde xoyize.xyz

On se connecte sur la machine et on passe en mode su

sudo -s

Installer borgbackup

apt install borgbackup

Créer un utilisateur borg dédié aux sauvegardes par BorgBackup :

useradd borg --home-dir /srv/data/borg-backups/ # --create-home si répertoire inexistant

Vérifier le propriétaire des dossiers “borg”

ls -la /srv/data/borg-backups/

...

drwxr-xr-x 10 borg borg 4096 Jun 24 08:01 .

drwxr-xr-x 12 root root 4096 Jun 24 12:01 ..

-rw-r--r-- 1 borg borg 220 May 15 2017 .bash_logout

-rw-r--r-- 1 borg borg 3526 May 15 2017 .bashrc

drwx------ 3 borg borg 4096 Jan 28 2019 .cache

drwx------ 3 borg borg 4096 Jul 4 02:42 cinay.eu

drwx------ 3 borg borg 4096 Jul 4 03:33 cinay.xyz

drwx------ 3 borg borg 4096 Jan 28 2019 .config

drwx------ 3 borg borg 4096 Jul 3 06:59 Dell_Latitude_e6230

drwx------ 3 borg borg 4096 Aug 27 2019 .gnupg

-rw-r--r-- 1 borg borg 675 May 15 2017 .profile

drwxr-xr-x 2 borg borg 4096 Jul 24 2019 .ssh

drwx------ 3 root root 4096 Jul 4 08:18 yannick-pc

sinon modifier

chown borg.borg -R /srv/data/borg-backups/

Cet utilisateur n’a pas de mot de passe, nous nous y connecterons uniquement avec une clef SSH ,ajout de la clé publique

mkdir -p /srv/data/borg-backups/.ssh

cat >> /srv/data/borg-backups/.ssh/authorized_keys

Copier/coller le contenu fichier de clef publique (/root/.ssh/yanspm_ed25519.pub de la machine à sauvegarder ) dans ce terminal, et presser [Ctrl]+[D] pour valider.

Autoriser utilisateur borg à exécuter /usr/bin/borg uniquement

echo "borg ALL=NOPASSWD: /usr/bin/borg" >> /etc/sudoers

Machines autorisés à effectuer leur backup

Le dossier de base pour les sauvegardes sur le serveur xoyize.xyz : /srv/data/borg-backups/

Pour info les machines autorisés à effectuer leur backup sur cette machine :

yannick-pc e6230

Rsync

| Type | Source | Destination | Commentaire |

|---|---|---|---|

| rsync | usernl@xoyaz.xyz:/srv/data/borg-backups/* |

/srv/data/borg-backups/ (xoyize.xyz) |

(rsync over ssh) |

| rsync | /srv/data/music/* (xoyize.xyz) |

usernl@xoyaz.xyz:/home/usernl/backup/musique/ |

(rsync over ssh) |

| rsync | /srv/data/CalibreTechnique/* (xoyize.xyz) |

usernl@xoyaz.xyz:/home/usernl/backup/CalibreTechnique/ |

(rsync over ssh) |

Synchronisation dossier de sauvegarde borg ‘xoyaz.xyz’ → ‘xoyize.xyz’

Pour les serveurs yanspm.com yanfi.net et cinay.xyz ,les sauvegardes sont effectuées en utilisant le logiciel borg ,vers le serveur de backup xoyaz.xyz et on utilise rsync pour les transférer localement

connexion avec clé

sur le serveur appelant srvxo (xoyize.xyz - 192.168.0.45)

Générer une paire de clé curve25519-sha256 (ECDH avec Curve25519 et SHA2) nommé xoyaz_ed25519 pour une liaison SSH avec le serveur KVM.

ssh-keygen -t ed25519 -o -a 100 -f ~/.ssh/xoyaz_ed25519

Ajouter la clé publique au fichier ~/.ssh/authorized_keys du serveur de backup xoyaz.xyz

Test connexion

ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null usernl@xoyaz.xyz

Créer la commande rsync avec son fichier d’exclusion

nano .ssh/exclude-list.txt

.bash_logout

.bashrc

.profile

.ssh

Lancer la commande rsync dans une fenêtre terminal tmux en mode su

tmux

sudo -s

rsync -avz --progress --stats --human-readable --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/

Paramétrer pour une exécution chaque jour à 2h30

sudo crontab -e

# Synchro Backup entre serveur distant xoyaz.xyz (contient les backup des serveurs VPS) et le serveur local xoyize.xyz

30 02 * * * rsync -avz --progress --stats --delete --human-readable --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ ; if [ $? -eq 0 ]; then echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

Explications sur la commande

On redirige le résultat de la commande ($?) vers le journal avec systemd-cat

if [ $? -eq 0 ]; then echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

la ligne de commande décortiquée:

if [ $? -eq 0 ]

then

echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info

else

echo "Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ :Erreur Synchronisation" | systemd-cat -t rsync-cron -p emerg

fi

On peut lire le journal avec l’identifiant rsync-cron

journalctl -t rsync-cron

-- Logs begin at Thu 2019-08-29 11:07:55 CEST, end at Tue 2019-09-17 17:50:32 CEST. --

sept. 17 17:50:32 srvxo rsync-cron[11728]: Rsync usernl@xoyaz.xyz:/srv/data/borg-backups/* /srv/data/borg-backups/ : Synchronisation OK

Synchronisation dossiers music Calibre ‘xoyize.xyz’ → ‘xoyaz.xyz’

Ajouter au lanceur de tâches programmées

sudo crontab -e

# Synchro music avec Backup

00 02 * * * rsync -avz --progress --stats --human-readable --delete --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" /srv/data/music/* usernl@xoyaz.xyz:/home/usernl/backup/musique/ ; if [ $? -eq 0 ]; then echo "Rsync /srv/data/music/* usernl@xoyaz.xyz:/home/usernl/backup/musique/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync /srv/data/music/* usernl@xoyaz.xyz:/home/usernl/backup/musique/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

# Synchro CalibreTechnique avec Backup

10 02 * * * rsync -avz --progress --stats --human-readable --delete --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" /srv/data/CalibreTechnique/* usernl@xoyaz.xyz:/home/usernl/backup/CalibreTechnique/ ; if [ $? -eq 0 ]; then echo "Rsync /srv/data/CalibreTechnique/* usernl@xoyaz.xyz:/home/usernl/backup/CalibreTechnique/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync /srv/data/CalibreTechnique/* usernl@xoyaz.xyz:/home/usernl/backup/CalibreTechnique/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

# Synchro BiblioCalibre avec Backup

15 02 * * * rsync -avz --progress --stats --human-readable --delete --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" /srv/data/BiblioCalibre/* usernl@xoyaz.xyz:/home/usernl/backup/BiblioCalibre/ ; if [ $? -eq 0 ]; then echo "Rsync /srv/data/BiblioCalibre/* usernl@xoyaz.xyz:/home/usernl/backup/BiblioCalibre/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync /srv/data/BiblioCalibre/* usernl@xoyaz.xyz:/home/usernl/backup/BiblioCalibre/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

# Synchro osm-new avec Backup

20 02 * * * rsync -avz --progress --stats --human-readable --delete --exclude-from '/home/xoyi/.ssh/exclude-list.txt' --rsync-path="sudo rsync" -e "ssh -p 55036 -i /home/xoyi/.ssh/xoyaz_ed25519 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" /srv/data/devel/ouestline/osm-new/* usernl@xoyaz.xyz:/home/usernl/backup/osm-new/ ; if [ $? -eq 0 ]; then echo "Rsync /srv/data/devel/ouestline/osm-new/* usernl@xoyaz.xyz:/home/usernl/backup/osm-new/ : Synchronisation OK" | systemd-cat -t rsync-cron -p info ; else echo "Rsync /srv/data/devel/ouestline/osm-new/* usernl@xoyaz.xyz:/home/usernl/backup/osm-new/ : Synchronisation ERREUR" | systemd-cat -t rsync-cron -p emerg ; fi

Synchronisation temps réel PC1 (lsyncd) → srvxo (192.168.0.45)

On va utiliser lsync sur PC1 pour synchroniser les dossiers locaux de PC1 avec ceux du serveur xoyize.xyz (192.168.0.45)

| Type | PC1 | srvxo xoyize.xyz (192.168.0.45) |

|---|---|---|

| lsync | ~/media/CalibreTechnique | xoyi@192.168.0.45:/srv/data/CalibreTechnique |

| lsync | ~/media/BiblioCalibre | xoyi@192.168.0.45:/srv/data/BiblioCalibre |

| lsync | ~/media/dplus | xoyi@192.168.0.45:/srv/data/dplus |

| lsync | ~/media/devel | xoyi@192.168.0.45:/srv/data/devel |

Diagnostiques

6 juillet 2020

yunohost diagnosis run

Success! Everything looks good for Base system!

Success! Everything looks good for Internet connectivity!

Success! Everything looks good for DNS records!

Success! Everything looks good for Ports exposure!

Success! Everything looks good for Web!

Error: Found 1 significant issue(s) related to Email!

Success! Everything looks good for Services status check!

Success! Everything looks good for System resources!

Warning: Found 1 item(s) that could be improved for System configurations.

Warning: To see the issues found, you can go to the Diagnosis section of the webadmin, or run 'yunohost diagnosis show --issues' from the command-line.

Détail

yunohost diagnosis show --issues

reports:

0:

description: Email

id: mail

items:

details:

- You should first try to configure the reverse DNS with xoyize.xyz in your internet router interface or your hosting provider interface. (Some hosting provider may require you to send them a support ticket for this).

- Some providers won't let you configure your reverse DNS (or their feature might be broken...). If your reverse DNS is correctly configured for IPv4, you can try disabling the use of IPv6 when sending emails by running 'yunohost settings set smtp.allow_ipv6 -v off'. Note: this last solution means that you won't be able to send or receive emails from the few IPv6-only servers out there.

status: ERROR

summary: No reverse DNS is defined in IPv6. Some emails may fail to get delivered or may get flagged as spam.

1:

description: System configurations

id: regenconf

items:

details: This is probably OK if you know what you're doing! YunoHost will stop updating this file automatically... But beware that YunoHost upgrades could contain important recommended changes. If you want to, you can inspect the differences with 'yunohost tools regen-conf ssh --dry-run --with-diff' and force the reset to the recommended configuration with 'yunohost tools regen-conf ssh --force'

status: WARNING

summary: Configuration file /etc/ssh/sshd_config appears to have been manually modified.

Corrections

Impossible de définir un reverse DNS IPV6 chez free.fr , on désactive

yunohost settings set smtp.allow_ipv6 -v off

On ne modifie pas SSH

Applications

Dévelopment - devel.xoyize.xyz

Créer le domaine devel.xoyize.xyz et les certificats

sudo -s

yunohost domain add devel.xoyize.xyz

yunohost domain cert-install devel.xoyize.xyz --no-checks

Installer application Multi web app

git clone https://gitea.cinay.eu/yann/multi_webapp_buster_ynh

yunohost app install multi_webapp_buster_ynh/

DANGER! This app is not part of Yunohost's app catalog. Installing third-party apps may compromise the integrity and security of your system. You should probably NOT install it unless you know what you are doing. NO SUPPORT will be provided if this app doesn't work or breaks your system… If you are willing to take that risk anyway, type 'Yes, I understand': Yes, I understand

Available domains:

- xoyize.xyz

- devel.xoyize.xyz

Choose a domain for your Webapp (default: cinay.eu): devel.xoyize.xyz

Choose a path for your Webapp (default: /site): /

Available users:

- yak

Choose the YunoHost user: yak

Create a database? [yes | no] (default: no):

Is it a public website ? [yes | no] (default: no):

Info: Installing the app 'multi_webapp'…

Info: [+...................] > Retrieve arguments from the manifest

Info: [#+..................] > Check if the app can be installed

Info: [##+++...............] > Store settings from manifest

Info: [#####+..............] > Setup SSOwat

Info: [######+.............] > Create final path

Info: The directory /var/www/webapp_yann already exist, do not recreate it.

Info: [#######+++..........] > Create a dedicated user

Info: [##########+.........] > Configure php-fpm

Info: [###########+........] > Configure nginx

Info: [############+++++...] > Reload nginx

Info: [####################] > Installation completed

Success! Installation completed

Accès dossier “développement” /srv/data/devel/ouestline partagé avec PC1

Fichier de configuration nginx /etc/nginx/conf.d/devel.xoyize.xyz.d/webapp_devel.xoyize.xyz_.conf

#sub_path_only rewrite ^/$ / permanent;

location / {

alias /srv/data/devel/ouestline/ ;

if ($scheme = http) {

rewrite ^ https://$server_name$request_uri? permanent;

}

fancyindex on; # Enable fancy indexes.

fancyindex_exact_size off; # Output human-readable file sizes.

index index.html index.php ;

try_files $uri $uri/ index.php;

location ~ [^/]\.php(/|$) {

fastcgi_split_path_info ^(.+?\.php)(/.*)$;

fastcgi_pass unix:/var/run/php/php7.3-fpm-webapp_devel.xoyize.xyz_.sock;

fastcgi_index index.php;

include fastcgi_params;

fastcgi_param REMOTE_USER $remote_user;

fastcgi_param PATH_INFO $fastcgi_path_info;

fastcgi_param SCRIPT_FILENAME $request_filename;

}

# Include SSOWAT user panel.

include conf.d/yunohost_panel.conf.inc;

}

Vérifier et relancer nginx

nginx -t

systemctl reload nginx

Applications installées

yunohost app list

apps:

description: Empty App without FTP access

id: multi_webapp

name: Multi custom webapp

version: 1.0~ynh5

Changer le label

yunohost app change-label multi_webapp Développement

Nextcloud - nc.xoyize.xyz

Créer le domaine nc.xoyize.xyz et les certificats

sudo -s

yunohost domain add nc.xoyize.xyz

yunohost domain cert-install nc.xoyize.xyz --no-checks

Installer application Nextcloud

yunohost app install https://github.com/YunoHost-Apps/nextcloud_ynh

Available domains:

- xoyize.xyz

- nc.xoyize.xyz

- devel.xoyize.xyz

Choose a domain for Nextcloud (default: xoyize.xyz): nc.xoyize.xyz

Choose a path for Nextcloud (default: /nextcloud): /

Available users:

- yak

Choose the Nextcloud administrator (must be an existing YunoHost user): yak

Access the users home folder from Nextcloud? [yes | no] (default: no): yes

Info: Installing the app 'nextcloud'…

Info: [....................] > Validating installation parameters...

Info: [....................] > Storing installation settings...

Info: [+...................] > Installing dependencies...

Warning:

Warning: Creating config file /etc/papersize with new version

Warning:

Warning: Creating config file /etc/samba/smb.conf with new version

Warning: Created symlink /etc/systemd/system/multi-user.target.wants/atd.service -> /lib/systemd/system/atd.service.

Warning: Load smb config files from /etc/samba/smb.conf

Warning: Loaded services file OK.

Warning: Server role: ROLE_STANDALONE

Warning:

Info: [#+..................] > Creating a MySQL database...

Info: [##..................] > Setting up source files...

Info: [##..................] > Configuring nginx web server...

Info: [##+.................] > Configuring system user...

Info: [###++++++++.........] > Configuring php-fpm...

Warning:

Warning: Creating config file /etc/php/7.3/mods-available/bz2.ini with new version

Warning:

Warning: Creating config file /etc/php/7.3/mods-available/gmp.ini with new version

Warning:

Warning: Creating config file /etc/php/7.3/mods-available/zip.ini with new version

Warning:

Warning: Creating config file /etc/php/7.3/mods-available/imap.ini with new version

Info: [###########++++.....] > Installing nextcloud...

Info: [###############++...] > Configuring nextcloud...

Warning: warning: commands will be executed using /bin/sh

Warning: job 1 at Mon Jul 6 11:44:00 2020

Warning: 2020-07-06 11:34:43 URL:https://codeload.github.com/YunoHost-Apps/yunohost.multimedia/tar.gz/v1.2 [15921] -> "v1.2.tar.gz" [1]

Info: [#################+..] > Adding multimedia directories...

Info: [##################..] > Configuring log rotation...

Info: [##################+.] > Configuring fail2ban...

Info: The service fail2ban has correctly executed the action reload-or-restart.

Info: [###################.] > Configuring SSOwat...

Warning: /!\ Packagers! This app is still using the skipped/protected/unprotected_uris/regex settings which are now obsolete and deprecated... Instead, you should use the new helpers 'ynh_permission_{create,urls,update,delete}' and the 'visitors' group to initialize the public/private access. Check out the documentation at the bottom of yunohost.org/groups_and_permissions to learn how to use the new permission mechanism.

Warning: /!\ Packagers! This app is still using the skipped/protected/unprotected_uris/regex settings which are now obsolete and deprecated... Instead, you should use the new helpers 'ynh_permission_{create,urls,update,delete}' and the 'visitors' group to initialize the public/private access. Check out the documentation at the bottom of yunohost.org/groups_and_permissions to learn how to use the new permission mechanism.

Info: [###################.] > Reloading nginx web server...

Success! Installation completed

Transmission - xoyize.xyz/torrent

Fichiers torrents

yunohost app install transmission

Available domains:

- xoyize.xyz

- nc.xoyize.xyz

- devel.xoyize.xyz

Choose a domain for Transmission (default: xoyize.xyz):

Choose a path for Transmission (default: /torrent):

Info: Installing the app 'transmission'…

Info: [....................] > Validating installation parameters...

Info: [+...................] > Storing installation settings...

Info: [#+++++++............] > Configuring firewall...

Info: [########+++++++.....] > Installing transmission...

Warning: Created symlink /etc/systemd/system/multi-user.target.wants/transmission-daemon.service -> /lib/systemd/system/transmission-daemon.service.

Info: [###############+....] > Configuring nginx web server...

Info: [################....] > Configuring transmission...

Warning: 2020-07-21 09:11:57 URL:https://codeload.github.com/YunoHost-Apps/yunohost.multimedia/tar.gz/v1.2 [15921] -> "v1.2.tar.gz" [1]

Info: [################++..] > Adding multimedia directories...

Info: [##################+.] > Starting transmission...

Info: [###################.] > Reloading nginx web server...

Info: [####################] > Installation of transmission completed

Success! Installation completed

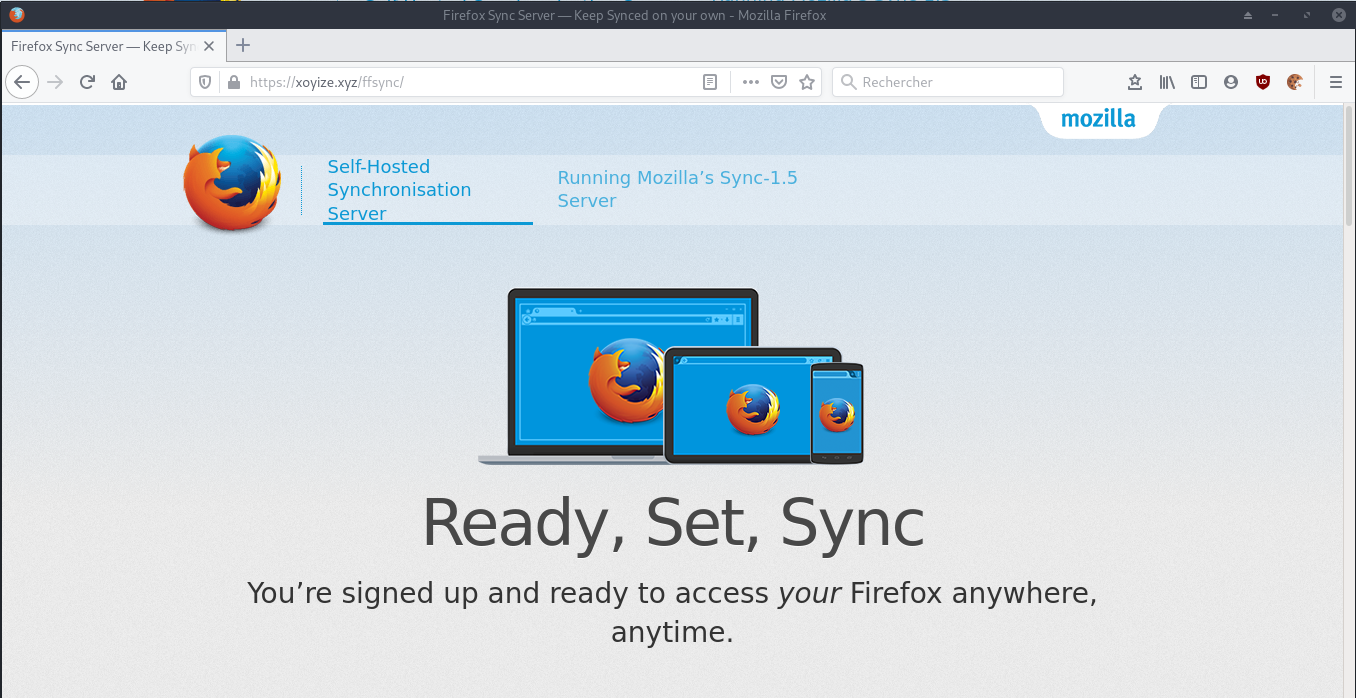

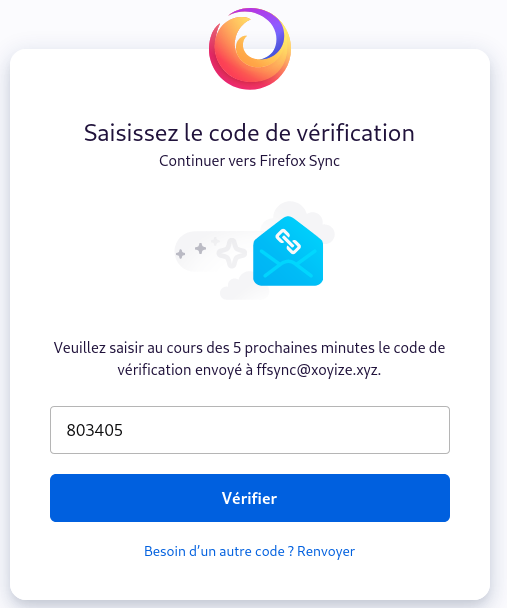

Firefox Sync Server

Firefox propos une connexion pour partager favoris, mots de passe et autres entre les différentes instances de navigateurs (PC, tablette et téléphone).Le serveur de synchronisation est hébergeable

ATTENTION : L’application ets basée sur python2.7

Installation sur yunohost

yunohost app install ffsync

Available domains:

- xoyize.xyz

- nc.xoyize.xyz

- devel.xoyize.xyz

- static.xoyize.xyz

Choose a domain for Firefox-Sync Server (default: xoyize.xyz):

Choose a path for Firefox-Sync Server (default: /ffsync):

Info: Installing the app 'ffsync'…

Info: [....................] > Validating installation parameters...

Info: [++++++..............] > Installing dependencies...

Info: [######..............] > Creating a MySQL database...

Info: [######++++++++......] > Installing sources files...

Warning: /usr/bin/which: 10: printf: printf: I/O error

Warning: DEPRECATION: Python 2.7 reached the end of its life on January 1st, 2020. Please upgrade your Python as Python 2.7 is no longer maintained. pip 21.0 will drop support for Python 2.7 in January 2021. More details about Python 2 support in pip, can be found at https://pip.pypa.io/en/latest/development/release-process/#python-2-support

Warning: DEPRECATION: Python 2.7 reached the end of its life on January 1st, 2020. Please upgrade your Python as Python 2.7 is no longer maintained. pip 21.0 will drop support for Python 2.7 in January 2021. More details about Python 2 support in pip, can be found at https://pip.pypa.io/en/latest/development/release-process/#python-2-support

Warning: DEPRECATION: Python 2.7 reached the end of its life on January 1st, 2020. Please upgrade your Python as Python 2.7 is no longer maintained. pip 21.0 will drop support for Python 2.7 in January 2021. More details about Python 2 support in pip, can be found at https://pip.pypa.io/en/latest/development/release-process/#python-2-support

Info: [##############+.....] > Configuring nginx

Info: [###############+....] > Configuring system user...

Info: [################....] > Configuring application...

Warning: Created symlink /etc/systemd/system/multi-user.target.wants/uwsgi-app@ffsync.service → /etc/systemd/system/uwsgi-app@.service.

Info: [################+...] > Protecting directory

Info: [#################+..] > Configuring permissions

Warning: /!\ Packagers! This app is still using the skipped/protected/unprotected_uris/regex settings which are now obsolete and deprecated... Instead, you should use the new helpers 'ynh_permission_{create,urls,update,delete}' and the 'visitors' group to initialize the public/private access. Check out the documentation at the bottom of yunohost.org/groups_and_permissions to learn how to use the new permission mechanism.

Info: [##################+.] > Reloading nginx web server...

Success! Installation completed

Serveur de synchronisation firefox auto-hébergé

Ouvrir le lien https://xoyize.xyz/ffsync

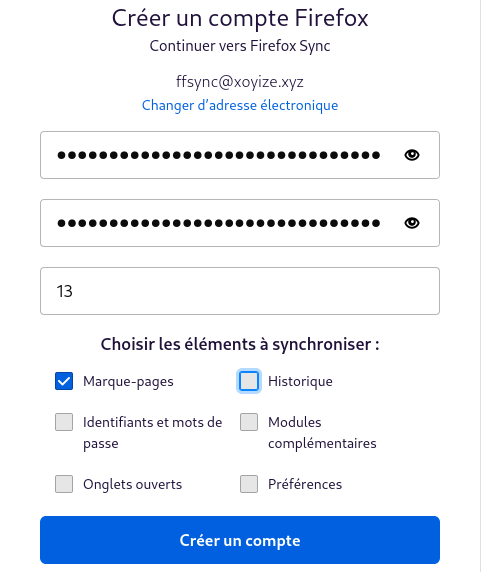

Créer un compte Firefox : ffsync@xoyize.xyz

Comment synchroniser Firefox avec le serveur xoyize.xyz au lieu de celui de Mozilla ?

Vous pouvez utiliser en toute sécurité le serveur de comptes Firefox hébergé par Mozilla en combinaison avec un serveur de stockage de synchronisation auto-hébergé.

Les protocoles d’authentification et de cryptage sont conçus de manière à ce que le serveur de compte ne connaisse pas le mot de passe en clair de l’utilisateur et ne puisse donc pas accéder à ses données de synchronisation stockées.

Pour configurer Firefox afin qu’il communique avec votre nouveau serveur de synchronisation, allez dans “about:config”, cherchez “identity.sync.tokenserver.uri” et modifiez sa valeur pour qu’elle corresponde à l’URL de votre serveur avec le chemin d’accès “token/1.0/sync/1.5” :

identity.sync.tokenserver.uri : https://xoyize.xyz/ffsync/token/1.0/sync/1.5

Jekyll Générateur de Site statique

Générer un site statique via jekyll

Rbenv (gestionnaire version ruby) est un outil léger de gestion des versions de Ruby qui vous permet de changer facilement de version de Ruby.

Par défaut, Rbenv ne gère pas l’installation des versions de Ruby. ruby-build est un outil qui vous aide à installer n’importe quelle version de Ruby dont vous pourriez avoir besoin. Il est disponible en tant que programme autonome et en tant que plugin pour rbenv.

Installez les dépendances nécessaires à l’outil ruby-build pour construire Ruby à partir des sources :

sudo apt update

sudo apt install git curl libssl-dev libreadline-dev zlib1g-dev autoconf bison build-essential libyaml-dev libreadline-dev libncurses5-dev libffi-dev libgdbm-dev

Ensuite, lancez la commande curl suivante pour installer les scripts rbenv et ruby-build :

curl -sL https://github.com/rbenv/rbenv-installer/raw/master/bin/rbenv-installer | bash -

Si l’installation est réussie, le script imprimera quelque chose comme ceci :

Running doctor script to verify installation...

Checking for `rbenv' in PATH: not found

You seem to have rbenv installed in `/home/dbsuser/.rbenv/bin', but that

directory is not present in PATH. Please add it to PATH by configuring

your `~/.bashrc', `~/.zshrc', or `~/.config/fish/config.fish'.

Avant de commencer à utiliser rbenv, nous devons ajouter $HOME/.rbenv/bin à notre PATH.

echo 'export PATH="$HOME/.rbenv/bin:$PATH"' >> ~/.bashrc

echo 'eval "$(rbenv init -)"' >> ~/.bashrc

source ~/.bashrc

Les dernières versions stables

rbenv install -l

Maintenant que rbenv est installé sur notre système, nous pouvons facilement installer la dernière version stable de Ruby et la définir comme version par défaut avec :

rbenv install 2.7.1 # patientez de 3 à 8 minutes

Downloading ruby-2.7.1.tar.bz2...

-> https://cache.ruby-lang.org/pub/ruby/2.7/ruby-2.7.1.tar.bz2

Installing ruby-2.7.1...

Installed ruby-2.7.1 to /home/xoyi/.rbenv/versions/2.7.1

rbenv global 2.7.1

Vérifiez que Ruby a été correctement installé en imprimant le numéro de version :

ruby -v

ruby 2.7.1p83 (2020-03-31 revision a0c7c23c9c) [x86_64-linux]

yann.xoyize.xyz

Yunohost - domaine et certificat static.xoyize.xyz

En mode su

Ajout domaine

yunohost domain add yann.xoyize.xyz

yunohost domain cert-install yann.xoyize.xyz --no-checks

Yunohost - application Multi webapp

Installation de l’application “Multi webapp for YunoHost” sur le domaine static.xoyize.xyz

yunohost app install https://github.com/YunoHost-Apps/multi_webapp_ynh

Choose a domain for your Webapp (default: xoyize.xyz): yann.xoyize.xyz

Choose a path for your Webapp (default: /site): /

Available users:

- yak

Choose the YunoHost user: yak

Create a database? [yes | no] (default: no):

Is it a public website ? [yes | no] (default: no): yes

[...]

Success! Installation complete

ID application “Multi custom webapp” : multi_webapp__3

Le dossier par défaut de “Multi webapp for YunoHost” /var/www/webapp_yak/yann.xoyize.xyz_/

Pour créer un lien sur un autre dossier

sudo rm -r /var/www/webapp_yak/yann.xoyize.xyz_/ # on supprime le dossier par défaut

sudo ln -s /srv/data/jekyll-theme-chirpy/_site /var/www/webapp_yak/yann.xoyize.xyz_ # créer le lien

Changer l’étiquette

yunohost app change-label multi_webapp__3 "Site TEST yann.xoyize.xyz"

Le site test sur le lien https://yann.xoyize.xyz

En cas de changement de domaine, il faut modifier les liens statiques des fichiers markdown dans le dossier ~/media/dplus/statique/_posts

Remplacer https://static.cinay.xyz par https://static.xoyize.xyz

find . -name "*.md" -type f -exec sed -i "s#https://static.cinay.xyz#https://static.xoyize.xyz#g" {} \;

Site test

sudo rm /var/www/webapp_yak/yann.xoyize.xyz_

sudo mkdir /var/www/webapp_yak/yann.xoyize.xyz_

sudo -s

echo "<html>Site TEST</html>" > /var/www/webapp_yak/yann.xoyize.xyz_/index.html

Site cartes

sudo rm -r /var/www/webapp_yak/yann.xoyize.xyz_

sudo ln -s /srv/data/devel/ouestline/osm-new /var/www/webapp_yak/yann.xoyize.xyz_

Site statique

sudo rm -r /var/www/webapp_yak/yann.xoyize.xyz_

sudo ln -s /srv/data/jekyll/jekyll-TeXt-theme/_site /var/www/webapp_yak/yann.xoyize.xyz_

Recherche (searx.xoyize.xyz)

Un méta-moteur de recherche respectueux de la vie privée et bidouillable

En mode su

Ajout domaine searx.cinay.xyz et certificat let’s encrypt (mode su)

yunohost domain add searx.xoyize.xyz

yunohost domain cert-install searx.xoyize.xyz --no-checks

Installation par administration web

domaine : searx.xoyize.xyz

chemin : /

Public

Modifier les paramètres

nano /opt/yunohost/searx/searx/settings.yml

general:

instance_name : "YannSearx" # displayed name

search:

language : "fr-FR"

server:

image_proxy : True # Proxying image results through searx

ui:

default_theme : oscar # ui theme

theme_args :

oscar_style : logicodev-dark

- name : ddg definitions

engine : duckduckgo_definitions

shortcut : ddd

weight : 2

- name : duckduckgo

engine : duckduckgo

shortcut : ddg

- name : duckduckgo images

engine : duckduckgo_images

shortcut : ddi

timeout: 3.0

- name : fdroid

engine : fdroid

shortcut : fd

default_doi_resolver : 'oadoi.org'

Ouvrir le lien sur un nouvel onglet

Il suffit de faire une modification dans le code /opt/yunohost/searx/searx/preferences.py

Remplacer MapSetting(False par MapSetting(True

'results_on_new_tab': MapSetting(True, map={'0': False,

'1': True,

'False': False,

'True': True}),

Redémarrer le service uwsgi

systemctl restart uwsgi

jekyll-TeXt-theme

/srv/data/jekyll/jekyll-TeXt-theme

Créer un dossier jekyll

sudo mkdir -p /srv/data/jekyll

sudo chown $USER.$USER /srv/data/jekyll

cd /srv/data/jekyll

Cloner le dépôt

git clone https://github.com/kitian616/jekyll-TeXt-theme.git

cd jekyll-TeXt-theme

Vérifier Gemfile

source "https://rubygems.org"

# gem "github-pages", group: :jekyll_plugins

gemspec

Bundle lit le fichier Gemfile

bundle install # Patientez ...

Bundle complete! 3 Gemfile dependencies, 43 gems now installed.

Use `bundle info [gemname]` to see where a bundled gem is installed.

Info sur jekyll et créer un lien

bundle info jekyll

* jekyll (4.1.1)

Summary: A simple, blog aware, static site generator.

Homepage: https://jekyllrb.com

Path: /home/xoyi/.rbenv/versions/2.7.1/lib/ruby/gems/2.7.0/gems/jekyll-4.1.1

_config.yml

configuration _config.yml

## => Site Settings

##############################

text_skin: dark # "default" (default), "dark", "forest", "ocean", "chocolate", "orange"

highlight_theme: tomorrow-night-eighties # "default" (default), "tomorrow", "tomorrow-night", "tomorrow-night-eighties", "tomorrow-night-blue", "tomorrow-night-bright"

url : https://yann.cinay.eu # the base hostname & protocol for your site e.g. https://www.someone.com

baseurl : # does not include hostname

title : Site Yann

description: > # this means to ignore newlines until "Language & timezone"

Expérimentations et tests

## => Language and Timezone

##############################

lang: fr # the language of your site, default as "en"

timezone: Europe/Paris # see https://en.wikipedia.org/wiki/List_of_tz_database_time_zones for the available values

## => Author and Social

##############################

author:

type : # "person" (default), "organization"

name : Yann M

## Ajouter 2 fichiers à exclure

exclude:

- yannstatic.sh

- synchro_site.sh

Création des liens sur les dossiers files , images et _posts

sudo ln -s /srv/data/dplus/statique/images /srv/data/jekyll/jekyll-TeXt-theme/images

sudo ln -s /srv/data/dplus/statique/files /srv/data/jekyll/jekyll-TeXt-theme/files

sudo ln -s /srv/data/dplus/statique/_posts /srv/data/jekyll/jekyll-TeXt-theme/_posts

Création site

jekyll build

Configuration file: /srv/data/jekyll/jekyll-TeXt-theme/_config.yml

Source: /srv/data/jekyll/jekyll-TeXt-theme

Destination: /srv/data/jekyll/jekyll-TeXt-theme/_site

Incremental build: disabled. Enable with --incremental

Generating...

Jekyll Feed: Generating feed for posts

done in 2.339 seconds.

Auto-regeneration: disabled. Use --watch to enable.

Le site lisible sur yann.xoyize.xyz

sudo rm -r /var/www/webapp_yak/yann.xoyize.xyz_ # on supprime le dossier ou lien par défaut

sudo ln -s /srv/data/jekyll/jekyll-TeXt-theme/_site /var/www/webapp_yak/yann.xoyize.xyz_ # créer le lien

Entête “posts” et date

# layout: post -> layout: article

find . -name "*.md" -type f -exec sed -i 's/layout\: post/layout\: article/g' {} \;

# layout : post -> layout: article

find . -name "*.md" -type f -exec sed -i 's/layout \: post/layout\: article/g' {} \;

# supprimer les lignes qui commence par date, private et categories:

sed -i '/^date\:/d' *.md

sed -i '/^private\:/d' *.md

Affichage des dates _includes/article-list.html

lignes 101 à 106 AVANT

html<li class="item" itemscope itemtype="http://schema.org/BlogPosting" data-tags="">

<div class="item__content">

lignes APRES

<li class="item" itemscope itemtype="http://schema.org/BlogPosting" data-tags="">

<div class="item__content">```

Affichage des dates **_includes/article-info.html**

lignes 64 à 67 AVANT

```html

<li><i class="far fa-calendar-alt"></i> <span></span>

</li>

lignes APRES

<li>

<i class="far fa-calendar-alt"></i> <span> </span>

</li>

Les icônes

find . -type d \( -name _site \) -prune -o -name "favicon*" -type f

Les nouveaux icônes

cp /srv/data/dplus//images/yannick/yannick-white16x16.ico ./assets/favicon.ico

cp /srv/data/dplus//images/yannick/yannick-white32x32.png ./assets/favicon-32x32.png

cp /srv/data/dplus//images/yannick/yannick-white16x16.png ./assets/favicon-16x16.png

cp /srv/data/dplus//images/yannick/yannick-white16x16.ico ./favicon.ico

INFO :

conversion icoconvert logo.png -define icon:auto-resize=64,48,32,16 logo.ico

dimensionconvert -resize 32x32 logo.png logo32x32.png

Les svg

find . -type d \( -name _site \) -prune -o -name "*.svg" -type f./assets/images/logo/logo.svg

./assets/safari-pinned-tab.svg

./_includes/svg/logo.svg

Remplacer logo.svg

cp /srv/data/dplus//images/yannick/yannick-white.svg ./_includes/svg/logo.svg

Modifier le fichier about.md

Modifier le fichier ./_includes/footer.html ligne 32

Remplacer “Powered by” par “Propulsé par”

Modifier les fichiers markdown avec la vidéo youtube

Service yannstatic

Pour lancer le serveur yannstatic au démarrage, utilisation d’un service systemd

ATTENTION! , remplacer User=utilisateur par votre nom d’utilisateur echo $USER

Relever le chemin complet de bundle : which bundle → /home/xoyi/.rbenv/shims/bundle

Création d’un service “yannstatic” sous systemd

sudo nano /etc/systemd/system/yannstatic.service

Contenu du fichier

[Unit]

Description=service yannstatic

After=network.target

[Service]

Type=simple

User=xoyi

WorkingDirectory=/srv/data/jekyll/jekyll-TeXt-theme

ExecStart=/usr/bin/sh /srv/data/jekyll/jekyll-TeXt-theme/yannstatic.sh

Restart=on-abort

[Install]

WantedBy=multi-user.target

Le fichier bash /srv/data/jekyll/jekyll-TeXt-theme/yannstatic.sh

nano /srv/data/jekyll/jekyll-TeXt-theme/yannstatic.sh

cd /srv/data/jekyll/jekyll-TeXt-theme

/home/xoyi/.rbenv/shims/jekyll build --watch --incremental

Le rendre exécutable

chmod +x /srv/data/jekyll/jekyll-TeXt-theme/yannstatic.sh

Lancer le service yannstatic :

sudo systemctl daemon-reload

sudo systemctl start yannstatic

Vérifier

sudo systemctl status yannstatic

● yannstatic.service - service yannstatic

Loaded: loaded (/etc/systemd/system/yannstatic.service; enabled; vendor preset: enabled)

Active: active (running) since Mon 2020-08-03 22:49:24 CEST; 46s ago

Main PID: 18124 (sh)

Tasks: 4 (limit: 4915)

Memory: 101.9M

CGroup: /system.slice/yannstatic.service

├─18124 /usr/bin/sh /srv/data/jekyll/jekyll-TeXt-theme/yannstatic.sh

└─18125 ruby /home/xoyi/.rbenv/versions/2.7.1/bin/jekyll build --watch --incremental

août 03 22:49:24 xoyize.xyz systemd[1]: Started service yannstatic.

août 03 22:49:27 xoyize.xyz sh[18124]: fatal: ni ceci ni aucun de ses répertoires parents n'est un dépôt git : .git

août 03 22:49:28 xoyize.xyz sh[18124]: Configuration file: /srv/data/jekyll/jekyll-TeXt-theme/_config.yml

août 03 22:49:28 xoyize.xyz sh[18124]: Source: /srv/data/jekyll/jekyll-TeXt-theme

août 03 22:49:28 xoyize.xyz sh[18124]: Destination: /srv/data/jekyll/jekyll-TeXt-theme/_site

août 03 22:49:28 xoyize.xyz sh[18124]: Incremental build: enabled

août 03 22:49:28 xoyize.xyz sh[18124]: Generating...

août 03 22:49:31 xoyize.xyz sh[18124]: Jekyll Feed: Generating feed for posts

août 03 22:49:50 xoyize.xyz sh[18124]: done in 22.06 seconds.

août 03 22:49:51 xoyize.xyz sh[18124]: Auto-regeneration: enabled for '/srv/data/jekyll/jekyll-TeXt-theme'

Activation

sudo systemctl enable yannstatic

Synchro dossier _site

Le générateur de site jekyll construit un dossier _site

Il faut synchroniser le dossier _site avec le serveur distant cinay.eu

Le dossier distant est accessible via ssh et la clé kvm-vps506197 sur le port 55034 , faire une première connexion manuelle

ssh -i ~/.ssh/kvm-vps506197 -p 55034 debian@cinay.eu

The authenticity of host '[cinay.eu]:55034 ([2001:41d0:401:3200::6e7]:55034)' can't be established.

ECDSA key fingerprint is SHA256:azzqw6i92z3LQXEpIPFe5RAE2tERAr53TGvxNdzAKZ8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '[cinay.eu]:55034,[2001:41d0:401:3200::6e7]:55034' (ECDSA) to the list of known hosts.

Linux cinay.eu 5.6.0-2-cloud-amd64 #1 SMP Debian 5.6.14-2 (2020-06-09) x86_64

___ __ __ _ ___ ____

__ __ _ __ ___| __| / \ / / / |/ _ \|__ |

\ V /| '_ \(_-<|__ \| () |/ _ \| |\_, / / /

\_/ | .__//__/|___/ \__/ \___/|_| /_/ /_/

|_|

__ (_) _ _ __ _ _ _ ___ _ _

/ _|| || ' \ / _` || || | _ / -_)| || |

\__||_||_||_|\__,_| \_, |(_)\___| \_,_|

|__/

Last login: Mon Aug 3 20:03:37 2020 from 193.32.126.222

debian@cinay:~$ exit

logout

Connection to cinay.eu closed.

Le script de synchronisation synchro_site.sh

#!/bin/bash

rsync -avz --progress --stats --human-readable --delete --rsync-path="sudo rsync" -e "ssh -p 55034 -i /home/xoyi/.ssh/kvm-vps506197 -o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null" /srv/data/jekyll/jekyll-TeXt-theme/_site/* debian@cinay.eu:/var/www/webapp_yann/yann.cinay.eu_/ ; if [ $? -eq 0 ]; then echo "Synchronisation dossier _site/ xoyize.xyz -> cinay.eu OK " | systemd-cat -t rsync_site -p info ; else echo "Synchronisation dossier _site/ xoyize.xyz -> cinay.eu ERREUR" | systemd-cat -t rsync_site -p emerg ; fi

# Envoi d'un message (facultatif)

# dt=$(date '+%H:%M:%S'); echo '' | mail -a "Content-Type: text/plain; charset=UTF-8" -s "Fin Synchronisation $dt" yak@xoyize.xyz

Synchro toutes les minutes

On utilise une unité timer systemd pour lancer la synchronisation toutes les minutes

sudo nano /etc/systemd/system/synchro_site.service

[Unit]

Description="Rsync local distant"

After=network.target

[Service]

ExecStart=/srv/data/jekyll/jekyll-TeXt-theme/synchro_site.sh

Unité timer avec le même nom qui définit la période d’exécution du service

OnCalendar=*:0/1 → Service exécuté toute les minutes (60 s)

sudo nano /etc/systemd/system/synchro_site.timer

[Unit]

Description=synchro dossier _site

[Timer]

OnCalendar=*:0/1

Unit=synchro_site.service

[Install]

WantedBy=multi-user.target

Démarrage du timer

sudo systemctl start synchro_site.timer

Voir le fichier journal

journalctl -u synchro_site.service

août 05 17:56:00 xoyize.xyz synchro_site.sh[16734]: total size is 306.90M speedup is 3,018.74

août 05 17:56:00 xoyize.xyz systemd[1]: synchro_site.service: Succeeded.

[...]

août 05 17:58:02 xoyize.xyz synchro_site.sh[16764]: total size is 306.90M speedup is 3,018.74

août 05 17:58:02 xoyize.xyz systemd[1]: synchro_site.service: Succeeded.

Le timer s’exécute toute les minutes , on peut l’activer

sudo systemctl enable synchro_site.timer

L’activité des timers

systemctl list-timers

NEXT LEFT LAST PASSED UNIT

Sun 2020-08-09 08:28:00 CEST 50s left Sun 2020-08-09 08:27:00 CEST 9s ago synchro_site.timer

Visualiser le journal rsync

journalctl -f -t rsync_site

Sauvegarde DNS OVH

Clé dkim xoyize.xyz carte amd

mail._domainkey IN TXT ( "v=DKIM1;h=sha256;k=rsa;p=MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQDz4siOQ6M1yPrUWfObGFG7WAvSAEXoxqzZU1JwmjTLJtvz3tRFhdAIYSFvUCnDI2ir3/CSLcYdMx3huNp816g8P3TuQYiukhAsPm6Ib6C1L+poCaYW8KqwM0bW3tiKFVcP5Db0j9V4BecKeayrWT3GJ2lIwwvysJz0nRU6a0ADYwIDAQAB;" )