Afficher/cacher Sommaire

testssl.sh – Tool to check cryptographic flaws and TLS/SSL Ciphers on any Ports

- testssl.sh – Tool to check cryptographic flaws and TLS/SSL Ciphers on any Ports

- https://mozilla.github.io/server-side-tls/ssl-config-generator/

testssl.sh est un outil de ligne de commande libre qui vérifie l’administration d’un serveur sur n’importe quel port pour l’aide des chiffrement TLS/SSL, des protocoles et de certaines vulnérabilités TLS/SSL.

Caractéristiques

- Facile à installer.

- Vous pouvez vérifier avec tous les ports et pas seulement avec 443.

- Avertissements s’il y a un problème avec les tests effectués.

- Compatible avec la distribution Linux/BSD

- Prise en charge d’un plus grand nombre d’extensions TLS via des sockets

- Support de TLS 1.3

- Vérification de la RR de la CAA

- Vérifier que l’OCSP doit être agrafé.

- Vérification de la transparence des certificats

- détection de l’en-tête Expect-CT de détection de l’en-tête

Comment utiliser testssl.sh- Vulnérabilités TLS/SSL

Comment travailler avec testssl.sh et trouver toutes les vulnérabilités cryptographiques.

Pour installer testssl.sh

git clone - profondeur 1 https://github.com/drwetter/testssl.sh.git

Pour exécuter l’outil

cd testssl.sh/

./testssl.sh

testssl.sh

Vérifier s’il y a des “Heartbleed”

./testssl.sh -H cinay.pw

[...]

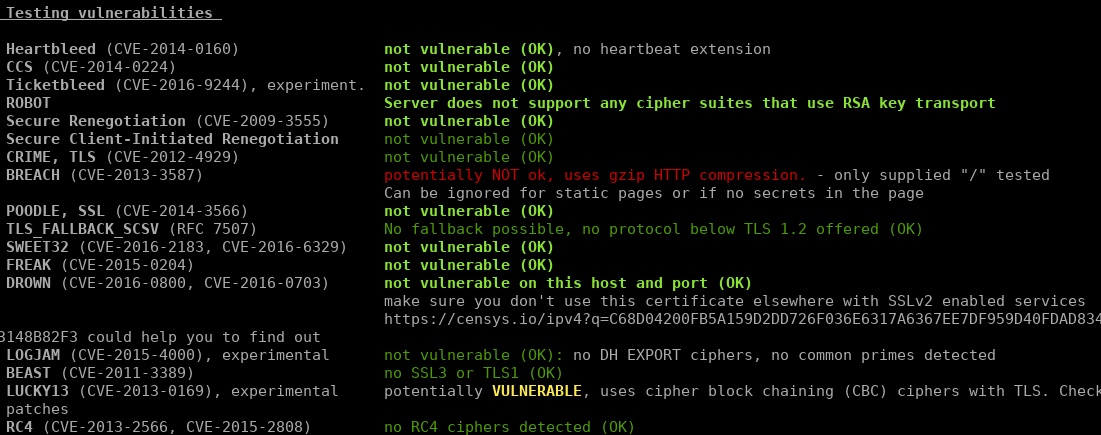

Testing vulnerabilities

Heartbleed (CVE-2014-0160) not vulnerable (OK), no heartbeat extension

[...]

Lisez également Fast and Complete SSL Scanner pour trouver les erreurs de configuration affectant TLS/SSL (EN).

Vérifier la présence de POODLE

./testssl.sh -O cinay.pw

[...]

Testing vulnerabilities

POODLE, SSL (CVE-2014-3566) not vulnerable (OK)

TLS_FALLBACK_SCSV (RFC 7507) No fallback possible, no protocol below TLS 1.2 offered (OK)

[...]

Effectuer un contrôle complet

./testssl.sh cinay.pw

Pour effectuer une vérification avec smtp

./testssl.sh -t smtp cinay.pw

Pour voir les protocoles SSL/TLS préférés

./testssl.sh -P cinay.pw

[...]

Testing server preferences

Has server cipher order? yes (OK)

Negotiated protocol TLSv1.3

Negotiated cipher TLS_AES_256_GCM_SHA384, 253 bit ECDH (X25519)

Cipher order

TLSv1.2: ECDHE-RSA-AES256-GCM-SHA384 ECDHE-RSA-AES128-GCM-SHA256 DHE-RSA-AES256-GCM-SHA384

DHE-RSA-AES128-GCM-SHA256 ECDHE-RSA-AES256-SHA384 ECDHE-RSA-AES256-SHA

DHE-RSA-AES256-CCM8 DHE-RSA-AES256-CCM DHE-RSA-AES256-SHA256 DHE-RSA-AES256-SHA

TLSv1.3: TLS_AES_256_GCM_SHA384 TLS_CHACHA20_POLY1305_SHA256 TLS_AES_128_GCM_SHA256

[...]

Pour tester les vulnérabilités

./testssl.sh -U --sneaky cinay.pw