Afficher/cacher Sommaire

Conteneurs chiffrés avec GPG

Encapsuler le dossier dans un fichier (.zip par exemple) puis chiffrer ce fichier avec une clé GPG, avec pour destinataire la même clé GPG (ATTENTION : Si on perd la clé alors le contenu est perdu.)

Créer une clé GPG avec son ordinateur: gen-key

La transférer à son téléphone.

- Vous devez vous assurer que votre clé ne peut pas être interceptée pendant le transfert. Si vous avez un lecteur de carte SD dans votre téléphone, vous pouvez l’utiliser pour transférer facilement votre clé. Si ce n’est pas le cas, vous pouvez transférer votre clé via un service en ligne (tel que E-Mail, Dropbox, …), mais assurez-vous de la crypter pendant le transfert !

- Pour transférer votre clé vers OpenKeychain à partir de gpg, la meilleure façon de le faire est de la crypter avec un mot de passe à usage unique, que vous n’utilisez jamais ailleurs et ne transmettez jamais en ligne. Utilisez gpg pour générer un mot de passe aléatoire, puis exportez et cryptez votre clé avec lui.

- Une fois la clé cryptée, transférez le fichier sur votre mobile en utilisant n’importe quelle méthode, décryptez le fichier avec OpenKeychain. Lorsqu’on vous le demande, entrez manuellement ( !) le mot de passe.

- N’utilisez pas un mot de passe faible ! Cette méthode n’est sûre que si le mot de passe que vous utilisez est très fort (comme 20 caractères alphanumériques aléatoires), et les humains sont vraiment mauvais pour générer des chaînes aléatoires. Utilisez gpg ou un autre générateur de mots de passe aléatoire de votre choix.

- N’utilisez pas de générateur de mot de passe en ligne ! Cela va à l’encontre de l’utilisation d’un mot de passe généré en premier lieu ! Un attaquant qui peut obtenir le fichier à partir de votre compte Dropbox, peut probablement aussi voir le site Web sur lequel vous avez obtenu le mot de passe !

Sous Android et avec OpenKeychain :

gpg --armor --gen-random 1 20; gpg --armor --export-secret-keys YOUREMAILADDRESS | gpg --armor --symmetric --output mykey.sec.asc

avec à la place de YOUREMAILADDRESS l’adresse mail ou l’identité IDENTITE associée à la clé créée plus tôt ; transférer le fichier produit au téléphone et l’ouvrir avec OpenKeychain en suivant les indications ; il faut notamment renseigner le mot de passe généré avec la première commande, permettant la sécurisation du transfert de la clé privée au téléphone ;

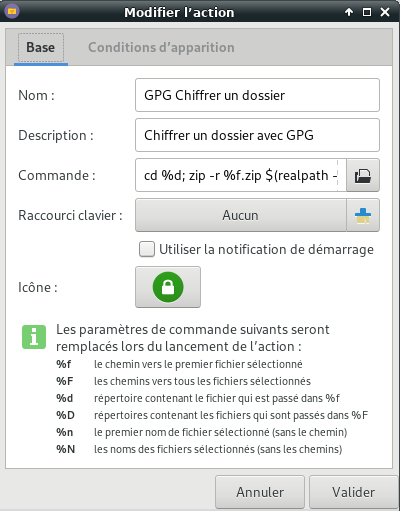

l’action personnalisée pour Thunar pour transformer un dossier en .zip chiffré (qui rend compte des étapes successives pour passer d’un dossier à une archive chiffrée):

cd %d; zip -r %f.zip $(realpath --relative-to=%d %f); xfce4-terminal -x gpg --encrypt --always-trust --recipient IDENTITE %f.zip; rm %f.zip

Thunar, Edition -> Configurer les actions personnalisées…

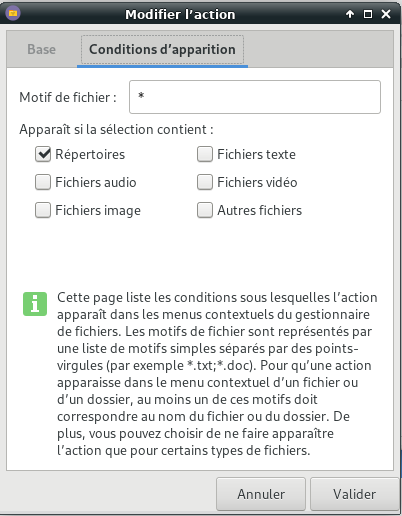

(%f : chemin absolu du fichier pointé, soit ici un dossier ; %d le chemin absolu du dossier parent ; la bidouille sur le realpath permet d’avoir effectivement les chemins relatifs dans le fichier zippé) ; pour l’action personnalisée Thunar, bien penser à aller cocher que celle-ci doit apparaître pour les dossiers (dans l’onglet “Conditions d’apparition”).

Pour éviter l’erreur gpg: 49F683FB653B891F : aucune assurance que la clef appartienne vraiment à l'utilisateur. , ajout paramètre --always-trust

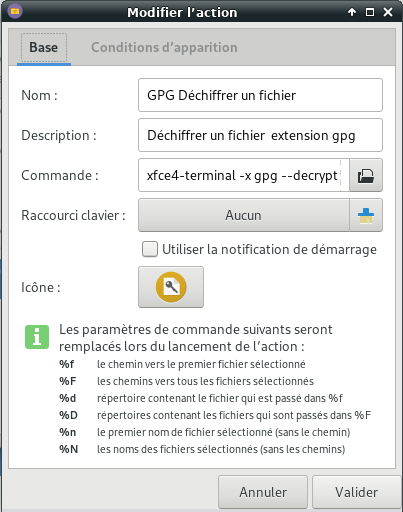

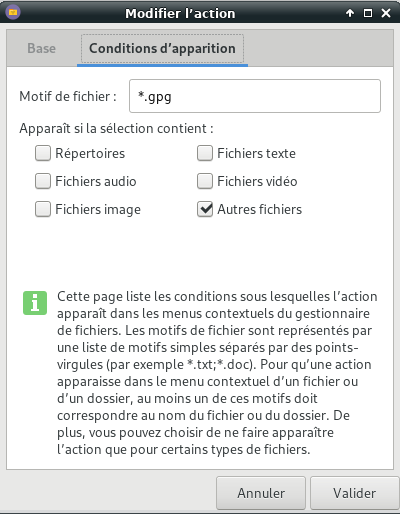

pour déchiffrer, l’action personnalisée Thunar (idem, rend compte des commandes successives pour lire le conteneur):

xfce4-terminal -x gpg --decrypt --output %f_dechiffre --recipient IDENTITE %f

Thunar, Edition -> Configurer les actions personnalisées…

sur le téléphone, déchiffrer le conteneur avec OpenKeychain et consulter le contenu de l’archive avec GhostCommander, par exemple.